Vendredi, Microsoft a partagé davantage de tactiques, techniques et procédures (TTP) adoptées par le groupe de piratage basé en Russie Gamaredon pour faciliter un barrage d’attaques de cyberespionnage visant plusieurs entités en Ukraine au cours des six derniers mois.

Les attaques auraient ciblé le gouvernement, l’armée, les organisations non gouvernementales (ONG), le système judiciaire, les forces de l’ordre et les organisations à but non lucratif dans le but principal d’exfiltrer des informations sensibles, de maintenir l’accès et d’en tirer parti pour se déplacer latéralement vers des sites connexes. organisations.

Le Threat Intelligence Center (MSTIC) du fabricant de Windows suit le cluster sous le nom d’ACTINIUM (anciennement DEV-0157), s’en tenant à sa tradition d’identification des activités des États-nations par des noms d’éléments chimiques.

Le gouvernement ukrainien, en novembre 2021, a publiquement attribué Gamaredon au Service fédéral de sécurité (FSB) russe et a relié ses opérations au bureau du FSB de Russie en République de Crimée et à la ville de Sébastopol.

« Depuis octobre 2021, ACTINIUM a ciblé ou compromis des comptes d’organisations essentielles à la réponse d’urgence et assurant la sécurité du territoire ukrainien, ainsi que des organisations qui seraient impliquées dans la coordination de la distribution de l’aide internationale et humanitaire à l’Ukraine en cas de crise », MSTIC des chercheurs mentionné.

Il convient de souligner que le groupe de menaces Gamaredon représente un ensemble unique d’attaques dissociées des cyber-offensives du mois dernier qui ont assommé plusieurs agences gouvernementales et entreprises ukrainiennes avec des logiciels malveillants destructeurs d’effacement de données déguisés en rançongiciels.

Les attaques exploitent principalement les e-mails de harponnage comme vecteur d’accès initial, les messages contenant des macros jointes contenant des logiciels malveillants qui utilisent des modèles distants contenant du code malveillant lorsque les destinataires ouvrent les documents truqués.

Dans une tactique intéressante, les opérateurs intègrent également un « web bug » de type pixel de suivi dans le corps du message de phishing pour surveiller si un message a été ouvert, après quoi la chaîne d’infection déclenche un processus en plusieurs étapes qui aboutit à la déploiement de plusieurs binaires, y compris —

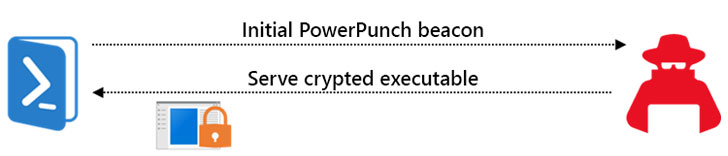

- PowerPunch – Un dropper et un téléchargeur basés sur PowerShell utilisés pour récupérer à distance les exécutables de la prochaine étape

- Ptérodo – Une porte dérobée riche en fonctionnalités en constante évolution qui arbore également une gamme de fonctionnalités destinées à rendre l’analyse plus difficile, et

- QuietSieve – Un binaire .NET fortement obscurci spécifiquement orienté vers l’exfiltration de données et la reconnaissance sur l’hôte cible

« Alors que la famille de logiciels malveillants QuietSieve est principalement orientée vers l’exfiltration des données de l’hôte compromis, elle peut également recevoir et exécuter une charge utile à distance de l’opérateur », ont expliqué les chercheurs, tout en appelant également à sa capacité à prendre des captures d’écran de l’hôte compromis. environ toutes les cinq minutes.

C’est loin d’être la seule intrusion mise en scène par l’acteur de la menace, qui a également frappé une organisation gouvernementale occidentale anonyme en Ukraine le mois dernier via un CV contenant des logiciels malveillants pour une offre d’emploi active avec l’entité publiée sur un portail d’emploi local. Il a également ciblé le Service national des migrations (SMS) du pays en décembre 2021.

Les conclusions arrivent également alors que Cisco Talos, dans son analyse continue des incidents de janvier, a divulgué les détails d’un campagne de désinformation tentant d’attribuer les attaques de défiguration et d’essuie-glace à des groupes ukrainiens qui remontent à au moins neuf mois.