Microsoft a partagé les détails d’une faille désormais corrigée dans Apple macOS qui pourrait être exploitée par des pirates disposant d’un accès root pour contourner les mesures de sécurité et effectuer des actions arbitraires sur les appareils concernés.

Plus précisément, la faille – surnommée Migraine et suivi comme CVE-2023-32369 – pourrait être utilisé de manière abusive pour contourner une mesure de sécurité clé appelée Protection de l’intégrité du système (siroter), ou « sans racine », qui limite les actions que l’utilisateur racine peut effectuer sur les fichiers et dossiers protégés.

« L’implication la plus simple d’un contournement SIP est que […] un attaquant peut créer des fichiers protégés par SIP et donc impossibles à supprimer par des moyens ordinaires », ont déclaré les chercheurs de Microsoft, Jonathan Bar Or, Michael Pearse et Anurag Bohra. a dit.

Pire encore, il pourrait être exploité pour obtenir une exécution arbitraire du code du noyau et même accéder à des données sensibles en remplaçant les bases de données qui gèrent les politiques de transparence, de consentement et de contrôle (TCC).

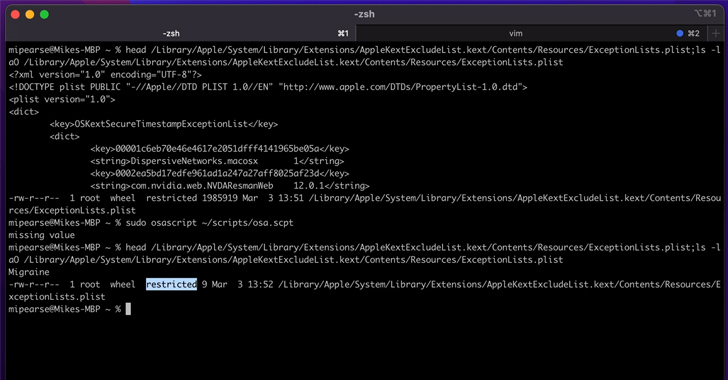

Le contournement est rendu possible en tirant parti d’un outil macOS intégré appelé Assistant migration pour activer le processus de migration via un AppleScript conçu pour finalement lancer une charge utile arbitraire.

Ceci, à son tour, découle du fait que systemmigrationd – le démon utilisé pour gérer le transfert de périphérique – est fourni avec le droit com.apple.rootless.install.heritable, permettant à tous ses processus enfants, y compris bash et perl, de contourner les contrôles SIP.

Par conséquent, un acteur malveillant disposant déjà de capacités d’exécution de code en tant que root pourrait déclencher systemmigrationd pour exécuter perl, qui pourrait ensuite être utilisé pour exécuter un script shell malveillant pendant le processus de migration.

Suite à une divulgation responsable, la vulnérabilité a été corrigée par Apple dans le cadre de mises à jour (macOS Ventura 13.4, macOS Monterey 12.6.6et macOS Big Sur 11.7.7) expédié le 18 mai 2023.

Le fabricant d’iPhone a décrit CVE-2023-32369 comme un problème logique qui pourrait permettre à une application malveillante de modifier des parties protégées du système de fichiers.

Migraine est le dernier ajout à la liste des contournements de sécurité macOS qui ont été documentés sous les noms Shrootless (CVE-2021-30892, score CVSS : 5,5), powerdir (CVE-2021-30970, score CVSS : 5,5) et Achilles ( CVE-2022-42821, score CVSS : 5,5).

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

« Les implications des contournements SIP arbitraires sont graves, car le potentiel d’auteurs de logiciels malveillants est important », ont déclaré les chercheurs.

« Le contournement de SIP pourrait entraîner de graves conséquences, telles que l’augmentation du potentiel pour les attaquants et les auteurs de logiciels malveillants d’installer avec succès des rootkits, de créer des logiciels malveillants persistants et d’étendre la surface d’attaque pour des techniques et des exploits supplémentaires. »

Les découvertes arrivent alors que Jamf Threat Labs divulgué détails d’une faille de confusion de type dans le noyau macOS qui pourrait être militarisée par une application malveillante installée sur l’appareil pour exécuter du code arbitraire avec les privilèges du noyau.

Étiquetée ColdInvite (alias CVE-2023-27930), la faille « peut être exploitée pour tirer parti du coprocesseur afin d’obtenir des privilèges de lecture/écriture sur le noyau, permettant à un mauvais acteur de se rapprocher de la réalisation de son objectif ultime de compromettre pleinement le dispositif. »