L’acteur de la menace à l’origine de l’attaque de la chaîne d’approvisionnement de SolarWinds a été lié à un autre malware post-exploitation « hautement ciblé » qui pourrait être utilisé pour maintenir un accès persistant aux environnements compromis.

Doublé Magic Web par les équipes de renseignement sur les menaces de Microsoft, le développement réitère l’engagement de Nobelium à développer et à maintenir des capacités spécialement conçues.

Nobelium est le surnom du géant de la technologie pour un groupe d’activités qui a été révélé avec l’attaque sophistiquée ciblant SolarWinds en décembre 2020, et qui chevauche le groupe de piratage d’État-nation russe largement connu sous le nom d’APT29, Cozy Bear ou The Dukes.

« Nobelium reste très actif, exécutant plusieurs campagnes en parallèle ciblant les organisations gouvernementales, les organisations non gouvernementales (ONG), les organisations intergouvernementales (OIG) et les groupes de réflexion aux États-Unis, en Europe et en Asie centrale », a déclaré Microsoft. a dit.

MagicWeb, qui partage des similitudes avec un autre outil appelé FoggyWeb, est évalué comme ayant été déployé pour maintenir l’accès et prévenir l’expulsion pendant les efforts de remédiation, mais seulement après avoir obtenu un accès hautement privilégié à un environnement et déplacé latéralement vers un serveur AD FS.

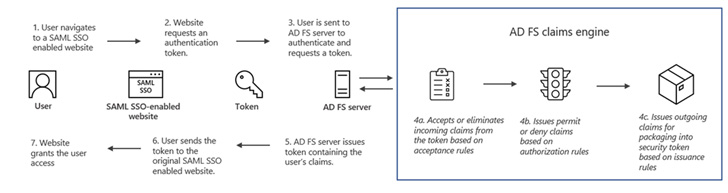

Alors que FoggyWeb est livré avec des capacités spécialisées pour fournir des charges utiles supplémentaires et voler des informations sensibles des services de fédération Active Directory (AD FS), MagicWeb est une DLL malveillante (une version dérobée de « Microsoft.IdentityServer.Diagnostics.dll ») qui facilite l’accès secret à un système AD FS via un contournement d’authentification.

« La capacité de Nobelium à déployer MagicWeb dépendait de l’accès à des informations d’identification hautement privilégiées qui avaient un accès administratif aux serveurs AD FS, leur donnant la possibilité d’effectuer toutes les activités malveillantes qu’ils voulaient sur les systèmes auxquels ils avaient accès », a déclaré Microsoft.

Les conclusions font suite à la divulgation d’une campagne menée par l’APT29 visant les organisations affiliées à l’OTAN dans le but d’accéder à des informations sur la politique étrangère.

Plus précisément, cela implique la désactivation d’une fonctionnalité de journalisation d’entreprise appelée Audit de compétence (anciennement Advanced Audit) pour collecter les e-mails des comptes Microsoft 365. « APT29 continue de démontrer une sécurité opérationnelle exceptionnelle et des tactiques d’évasion », Mandiant a dit.

Une autre tactique plus récente utilisée par l’acteur lors d’opérations récentes est l’utilisation d’une attaque de devinette de mot de passe pour obtenir les informations d’identification associées à un compte inactif et l’inscrire pour une authentification multifacteur, lui accordant l’accès à l’infrastructure VPN de l’organisation.

APT29 reste un groupe de menaces prolifique tout comme il est habile. Le mois dernier, l’unité 42 de Palo Alto Networks a signalé une campagne de phishing qui tire parti des services de stockage en nuage Dropbox et Google Drive pour le déploiement de logiciels malveillants et d’autres actions post-compromis.