Microsoft a corrigé un problème de mauvaise configuration affectant Azure Active Directory (DAA) service de gestion des identités et des accès qui a exposé plusieurs applications « à fort impact » à un accès non autorisé.

« L’une de ces applications est un système de gestion de contenu (CMS) qui alimente Bing.com et nous a permis non seulement de modifier les résultats de recherche, mais également de lancer des attaques XSS à fort impact sur les utilisateurs de Bing », a déclaré la société de sécurité cloud Wiz. a dit dans un rapport. « Ces attaques pourraient compromettre les données personnelles des utilisateurs, y compris les e-mails Outlook et les documents SharePoint. »

Les problèmes ont été signalés à Microsoft en janvier et février 2022, après quoi le géant de la technologie a appliqué des correctifs et a accordé à Wiz une prime de bogue de 40 000 $. Redmond a dit il n’a trouvé aucune preuve que les erreurs de configuration aient été exploitées dans la nature.

Le nœud de la vulnérabilité découle de ce qu’on appelle la « confusion de responsabilité partagée », dans laquelle une application Azure peut être configurée de manière incorrecte pour autoriser les utilisateurs de n’importe quel locataire Microsoft, ce qui peut entraîner un cas potentiel d’accès involontaire.

Il est intéressant de noter qu’un certain nombre d’applications internes de Microsoft présentent ce comportement, permettant ainsi à des parties externes d’obtenir la lecture et l’écriture dans les applications concernées.

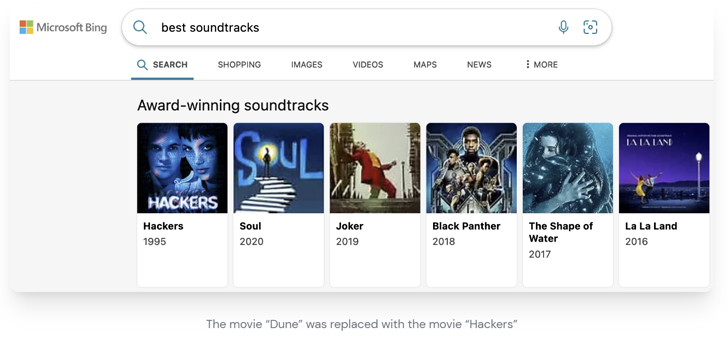

Cela inclut l’application Bing Trivia, que la société de cybersécurité a exploitée pour modifier les résultats de recherche dans Bing et même manipuler le contenu de la page d’accueil dans le cadre d’une chaîne d’attaque baptisée BingBang.

Pour aggraver les choses, l’exploit pourrait être militarisé pour déclencher une attaque de script intersite (XSS) sur Bing.com et extraire les e-mails Outlook, les calendriers, les messages Teams, les documents SharePoint et les fichiers OneDrive d’une victime.

« Un acteur malveillant avec le même accès aurait pu détourner les résultats de recherche les plus populaires avec la même charge utile et divulguer des données sensibles à des millions d’utilisateurs », a noté Hillai Ben-Sasson, chercheur chez Wiz.

Parmi les autres applications qui ont été jugées sensibles au problème de mauvaise configuration, citons Mag News, Central Notification Service (CNS), Contact Center, PoliCheck, Power Automate Blog et COSMOS.

Devenez un pro de la réponse aux incidents !

Découvrez les secrets d’une réponse aux incidents à toute épreuve – Maîtrisez le processus en 6 phases avec Asaf Perlman, le responsable IR de Cynet !

Le développement intervient alors que la société de test de pénétration d’entreprise NetSPI révélé détails d’une vulnérabilité inter-locataires dans Connecteurs Power Platform qui pourraient être exploitées pour accéder à des données sensibles.

Suite à la divulgation responsable en septembre 2022, la vulnérabilité de désérialisation a été résolue par Microsoft en décembre 2022.

La recherche fait également suite à la publication de correctifs pour corriger Super FabriXss (CVE-2023-23383, score CVSS : 8,2), une vulnérabilité XSS reflétée dans Azure Service Fabric Explorer (SFX) qui pourrait conduire à l’exécution de code à distance non authentifié.