Microsoft a attribué jeudi la récente série d’incidents de rançongiciels ciblant les secteurs du transport et de la logistique en Ukraine et en Pologne à un groupe de menaces qui partage des chevauchements avec le groupe Sandworm parrainé par l’État russe.

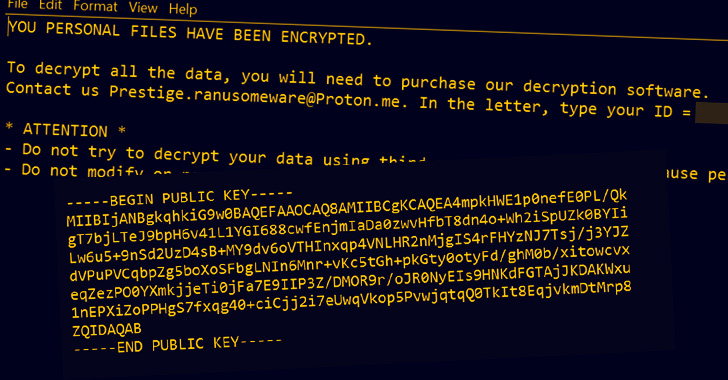

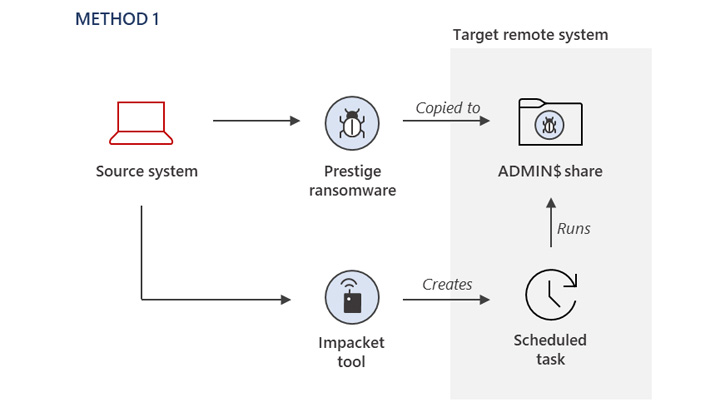

Les attaques, qui ont été révélées par le géant de la technologie le mois dernier, impliquaient une souche de logiciels malveillants auparavant non documentés appelée Prestige et auraient eu lieu à moins d’une heure d’intervalle pour toutes les victimes.

Le Microsoft Threat Intelligence Center (MSTIC) suit désormais l’acteur de la menace sous son surnom d’élément Iridium (née DEV-0960), citant des chevauchements avec Sandworm (alias Iron Viking, TeleBots et Voodoo Bear).

« Cette évaluation d’attribution est basée sur des artefacts médico-légaux, ainsi que sur des chevauchements dans la victimologie, l’artisanat, les capacités et l’infrastructure, avec une activité Iridium connue », MSTIC a dit dans une mise à jour.

La société a également évalué que le groupe avait orchestré une activité de compromis ciblant de nombreuses victimes de Prestige dès mars 2022, avant d’aboutir au déploiement du ransomware le 11 octobre.

La méthode de compromis initial reste encore inconnue, bien que l’on soupçonne qu’elle impliquait d’accéder à des informations d’identification hautement privilégiées nécessaires pour activer la killchain.

« La campagne Prestige peut mettre en évidence un changement mesuré dans le calcul des attaques destructrices d’Iridium, signalant un risque accru pour les organisations fournissant ou transportant directement une aide humanitaire ou militaire à l’Ukraine », a déclaré la société.

Les résultats surviennent plus d’un mois après que Recorded Future a lié un autre groupe d’activités (UAC-0113) avec des liens avec l’acteur Sandworm comme ayant distingué les utilisateurs ukrainiens en se faisant passer pour des fournisseurs de télécommunications dans le pays pour fournir des portes dérobées sur des machines compromises.

Microsoft, dans son rapport sur la défense numérique publié la semaine dernière, a en outre appelé Iridium pour sa tendance à cibler les infrastructures critiques et les entités technologiques opérationnelles.

« Iridium a déployé le malware Industroyer2 dans un effort vain pour laisser des millions de personnes en Ukraine sans électricité », a déclaré Redmond, ajoutant que l’acteur de la menace a utilisé « des campagnes de phishing pour obtenir un accès initial aux comptes et réseaux souhaités dans les organisations ».

à l’intérieur et à l’extérieur de l’Ukraine. »

Le développement survient également au milieu d’attaques soutenues de ransomwares visant des organisations industrielles du monde entier au cours du troisième trimestre 2022, Dragos signalant 128 incidents de ce type au cours de la période, contre 125 au trimestre précédent.

« La famille de rançongiciels LockBit représente respectivement 33 % et 35 % du nombre total d’incidents de rançongiciels qui ciblent les organisations et les infrastructures industrielles au cours des deux derniers trimestres, alors que les groupes ont ajouté de nouvelles capacités dans leur nouvelle souche LockBit 3.0 », a déclaré la société de sécurité industrielle. a dit.

Parmi les autres souches importantes observées au troisième trimestre 2022, citons Cl0pMedusaLocker, SparteBianLian, BeignetsOnyx, REvil et Yanluowang.