Microsoft prend maintenant des mesures pour empêcher les attaques par force brute du protocole RDP (Remote Desktop Protocol) dans le cadre des dernières versions du système d’exploitation Windows 11 dans le but d’augmenter le base de sécurité pour répondre à l’évolution du paysage des menaces.

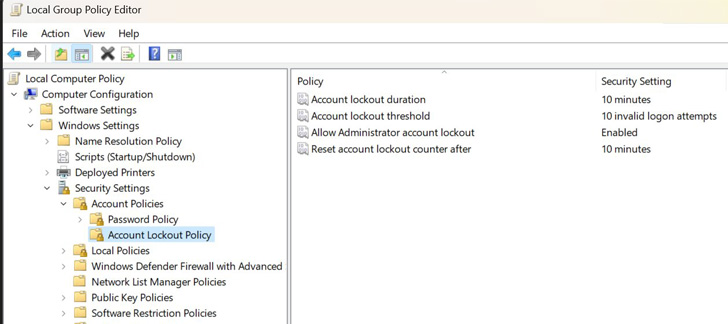

À cette fin, la politique par défaut pour les versions de Windows 11, en particulier les versions Insider Preview 22528.1000 et plus récentes, verrouille automatiquement les comptes pendant 10 minutes après 10 tentatives de connexion non valides.

« Les versions Win11 ont désormais une politique de verrouillage de compte DEFAULT pour atténuer RDP et d’autres vecteurs de mots de passe de force brute », a déclaré David Weston, vice-président de Microsoft pour la sécurité du système d’exploitation et l’entreprise. a dit dans une série de tweets la semaine dernière. « Cette technique est très couramment utilisée dans les rançongiciels gérés par l’homme et d’autres attaques – ce contrôle rendra la force brute beaucoup plus difficile, ce qui est génial ! »

Il convient de souligner que même si cela paramètre de verrouillage de compte est déjà intégré à Windows 10, il n’est pas activé par défaut.

La fonctionnalité, qui fait suite à la décision de l’entreprise de reprendre le blocage des macros Visual Basic Application (VBA) pour les documents Office, devrait également être rétroportée vers les anciennes versions de Windows et Windows Server.

Outre les macros malveillantes, l’accès RDP par force brute a longtemps été l’un des plus populaire méthodes utilisé par les acteurs de la menace pour obtenir un accès non autorisé aux systèmes Windows.

LockBit, qui est l’un des gangs de rançongiciels les plus actifs de 2022, est connu pour s’appuyer souvent sur RDP pour les activités initiales et de suivi. D’autres familles utilisant le même mécanisme incluent Conti, Hive, PYSA, Crysis, SamSam et le Dharma.

Lors de la mise en œuvre de ce nouveau seuil, l’objectif est de réduire considérablement l’efficacité du vecteur d’attaque RDP et de prévenir les intrusions qui reposent sur la devinette de mots de passe et des informations d’identification compromises.

« Le RDP brutal est la méthode la plus couramment utilisée par les acteurs de la menace qui tentent d’accéder aux systèmes Windows et d’exécuter des logiciels malveillants », a noté Zscaler l’année dernière.

« Les acteurs de la menace recherchent […] ouvrir publiquement des ports RDP pour mener des attaques par force brute distribuées. Les systèmes qui utilisent des informations d’identification faibles sont des cibles faciles et, une fois compromis, les attaquants vendent l’accès aux systèmes piratés sur le dark web à d’autres cybercriminels. »

Cela dit, Microsoft, dans sa documentation, met en garde contre les attaques potentielles par déni de service (DoS) qui pourraient être orchestrées en abusant du paramètre de stratégie de seuil de verrouillage du compte.

« Un utilisateur malveillant pourrait tenter par programme une série d’attaques par mot de passe contre tous les utilisateurs de l’organisation », a déclaré la société. Remarques. « Si le nombre de tentatives est supérieur à la valeur du seuil de verrouillage du compte, l’attaquant pourrait potentiellement verrouiller chaque compte. »