L’utilisation accrue des technologies de l’information dans notre vie quotidienne et nos activités a conduit à des cyberattaques de plus en plus sophistiquées et à grande échelle. Pour prospérer dans cette ère technologique, les organisations doivent développer des stratégies de sécurité robustes pour détecter et atténuer les attaques. La défense en profondeur est une stratégie dans laquelle les entreprises utilisent plusieurs couches de mesures de sécurité pour protéger les actifs. Une défense en profondeur bien mise en œuvre peut aider les organisations à prévenir et à atténuer les attaques en cours.

La défense en profondeur utilise divers outils de sécurité de pointe pour protéger les terminaux, les données, les applications et les réseaux d’une entreprise. L’objectif est de prévenir les cybermenaces, mais une approche robuste de défense en profondeur contrecarre également les attaques en cours et prévient d’autres dommages.

Comment les organisations peuvent mettre en œuvre la défense en profondeur

|

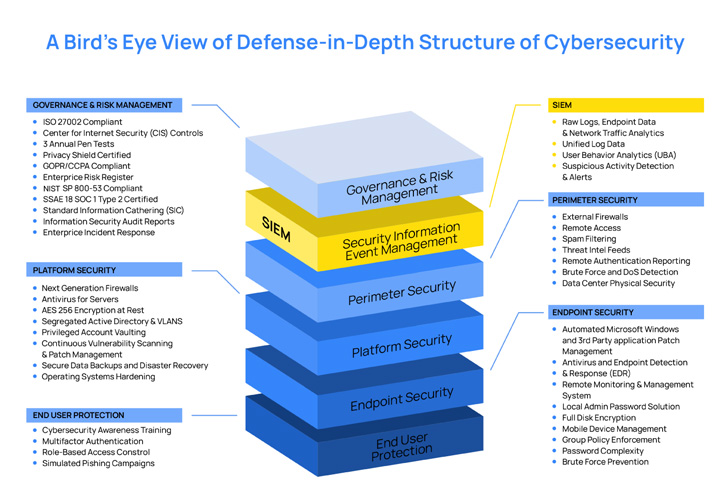

| L’image ci-dessus montre les différentes couches de sécurité que les organisations doivent mettre en œuvre. Nous décrivons ci-dessous des idées que les entreprises devraient envisager pour chaque couche. |

Gouvernance et gestion des risques

La gouvernance et la gestion des risques en cybersécurité s’articulent autour de trois éléments majeurs ; gouvernance, risques et conformité (GRC). L’objectif primordial du GRC est de s’assurer que chaque membre d’une organisation travaille ensemble pour atteindre les objectifs fixés. Ils doivent le faire tout en respectant les directives, les processus et les normes de conformité juridiques et éthiques. Ces normes incluent NIST, PCI-DSS, HIPAA et GDPR. Les établissements doivent identifier les normes qui s’appliquent à eux et utiliser des outils pour automatiser et simplifier le processus de conformité. Ces outils doivent être capables de détecter les violations et de fournir des rapports et une documentation facile à suivre pour résoudre les violations.

Sécurité de la plateforme

Il existe de nombreuses façons pour les organisations d’assurer la sécurité des appareils de leur réseau d’entreprise. Deux méthodes essentielles sont la gestion des vulnérabilités et le renforcement du système d’exploitation. La gestion des vulnérabilités ajoute une couche de protection qui garantit que les entreprises corrigent les faiblesses des logiciels avant que les attaquants ne puissent les exploiter. D’autre part, le durcissement du système d’exploitation garantit que les équipes de sécurité mettent en œuvre des mesures supplémentaires pour protéger l’intégrité des données et des configurations utilisées dans un système d’exploitation. Ils peuvent le faire en définissant et en appliquant des politiques pour les terminaux de leur réseau. D’autres éléments pour assurer la sécurité de la plate-forme sont les pare-feu et la mise en œuvre d’une segmentation appropriée du réseau.

SIEM

Une solution de gestion des informations et des événements de sécurité (SIEM) est essentielle à la stratégie de sécurité d’une organisation. Un SIEM agrège et corrèle les journaux de différentes sources et génère des alertes basées sur des règles de détection. Il fournit également un portail de gestion central pour trier et enquêter sur les incidents, et être en mesure de collecter et de normaliser les journaux de différents outils et systèmes est l’une des caractéristiques essentielles d’un bon SIEM.

Sécurité du périmètre (renseignement sur les menaces)

Une mise en œuvre réussie de la défense en profondeur ne se concentre pas uniquement sur l’infrastructure interne de l’organisation, mais également sur les activités des acteurs menaçants. Les institutions doivent disposer d’un moyen de collecter et d’analyser les renseignements sur les menaces et d’utiliser les données pour assurer la sécurité de leurs actifs. Les équipes de sécurité doivent également utiliser des pare-feu et la segmentation du réseau pour protéger les infrastructures critiques.

Sécurité des terminaux

Les terminaux d’une organisation sont essentiels à ses opérations, en particulier au 21e siècle. La sécurité des terminaux est vitale car les attaquants cherchent généralement à compromettre les données stockées sur les terminaux. La sécurité des terminaux a évolué au fil des ans, passant de solutions antivirus à des solutions antimalware complètes, et nous sommes maintenant à l’ère des solutions de détection et de réponse étendues (XDR). Les XDR vont au-delà des limites des solutions antimalware traditionnelles en corrélant les alertes provenant de diverses sources pour fournir des détections plus précises. Ils exploitent également les fonctionnalités SIEM et SOAR (Security Orchestration, Automation, and Response) pour détecter les menaces sur plusieurs terminaux et répondre de manière uniforme et efficace à tout terminal compromis.

Wazuh, la solution gratuite et open source

Wazuh est une plate-forme de sécurité open source gratuite qui offre une protection SIEM et XDR unifiée. Il protège les charges de travail dans les environnements sur site, virtualisés, conteneurisés et basés sur le cloud. Wazuh fournit une assistance aux opérations de sécurité avec une intégration facile aux flux de renseignements sur les menaces.

Lors de la mise en œuvre d’une défense en profondeur, aucun outil ne peut couvrir à lui seul toutes les couches de sécurité. Cependant, Wazuh offre de nombreuses fonctionnalités que les organisations peuvent utiliser pour renforcer leur infrastructure de sécurité. Pour GRC, Wazuh fournit des tableaux de bord dédiés qui surveillent et enquêtent sur les événements déclenchés par les violations PCI-DSS, HIPAA et GDPR. La solution dispose également d’un module de détection de vulnérabilités avec une intégration prête à l’emploi avec des flux de vulnérabilités, qui analyse les systèmes d’exploitation et les applications à la recherche de vulnérabilités connues.

Wazuh fournit également un module d’évaluation de la configuration de la sécurité (SCA) qui permet aux utilisateurs de créer des politiques que le serveur Wazuh applique à chaque point de terminaison de leur environnement. Les entreprises peuvent utiliser le détecteur de vulnérabilité et les modules SCA pour renforcer la sécurité des systèmes d’exploitation et des applications déployés sur leurs terminaux.

En tant que XDR, Wazuh corrèle les données de sécurité provenant de plusieurs sources pour détecter les menaces dans l’environnement d’une organisation. En outre, il peut activement atténuer les menaces en utilisant sa capacité de réponse active.

Wazuh est l’une des solutions de sécurité open source à la croissance la plus rapide, avec plus de 10 millions de téléchargements par an. Wazuh fournit également communautés où les utilisateurs peuvent engager les développeurs Wazuh, partager leurs expériences et poser des questions liées à la plate-forme. Regarde ça Documentation sur la façon de démarrer avec Wazuh.