Google a déployé une autre mise à jour du navigateur Chrome pour Windows, Mac et Linux afin de corriger quatre vulnérabilités de sécurité, dont une faille zero-day qui est exploitée à l’état sauvage.

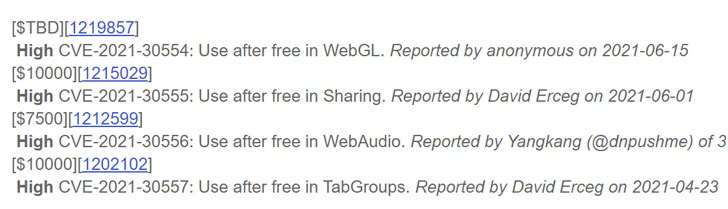

Suivi comme CVE-2021-30554, le défaut de gravité élevée concerne un utilisation après vulnérabilité gratuite dans WebGL (alias Web Graphics Library), une API JavaScript pour le rendu de graphiques 2D et 3D interactifs dans le navigateur.

L’exploitation réussie de la faille peut entraîner la corruption de données valides, entraînant un plantage, voire l’exécution de code ou de commandes non autorisés.

Le problème a été signalé anonymement à Google le 15 juin, le responsable du programme technique Chrome Srinivas Sista c’est noté, ajoutant que la société est « consciente qu’un exploit pour CVE-2021-30554 existe dans la nature ».

Bien qu’il soit généralement normal de limiter les détails de la vulnérabilité jusqu’à ce qu’une majorité d’utilisateurs soient mis à jour avec le correctif, le développement intervient moins de 10 jours après que Google ait résolu une autre vulnérabilité zero-day exploitée dans des attaques actives (CVE-2021-30551).

CVE-2021-30554 est également la huitième faille zero-day corrigée par Google depuis le début de l’année.

« Je suis heureux que nous nous améliorions dans la détection de ces exploits et des excellents partenariats que nous avons pour corriger les vulnérabilités, mais je reste préoccupé par le nombre de découvertes continues et le rôle des fournisseurs commerciaux », a-t-il ajouté. tweeté Shane Huntley, directeur du groupe d’analyse des menaces de Google, le 8 juin.

Il est recommandé aux utilisateurs de Chrome de mettre à jour vers la dernière version (91.0.4472.114) en allant dans Paramètres > Aide > « À propos de Google Chrome » afin d’atténuer le risque associé à la faille.