Apple a publié jeudi plusieurs mises à jour de sécurité pour corriger trois vulnérabilités zero-day révélées comme étant activement exploitées dans la nature.

Déployé dans le cadre de ses mises à jour iOS, iPadOS, macOS et watchOS, les failles résident dans le composant FontParser et le noyau, permettant aux adversaires d’exécuter à distance du code arbitraire et d’exécuter des programmes malveillants avec des privilèges au niveau du noyau.

Les jours zéro ont été découverts et signalés à Apple par l’équipe de sécurité Project Zero de Google.

« Apple est au courant des rapports selon lesquels un exploit pour ce problème existe dans la nature », a déclaré le fabricant d’iPhone à propos des trois jours zéro sans donner de détails supplémentaires afin de permettre à une grande majorité d’utilisateurs d’installer les mises à jour.

La liste de appareils concernés comprend l’iPhone 6s et les versions ultérieures, l’iPod touch de 7e génération, l’iPad Air 2 et les versions ultérieures, l’iPad mini quatre et les versions ultérieures et l’Apple Watch Series 1 et les versions ultérieures.

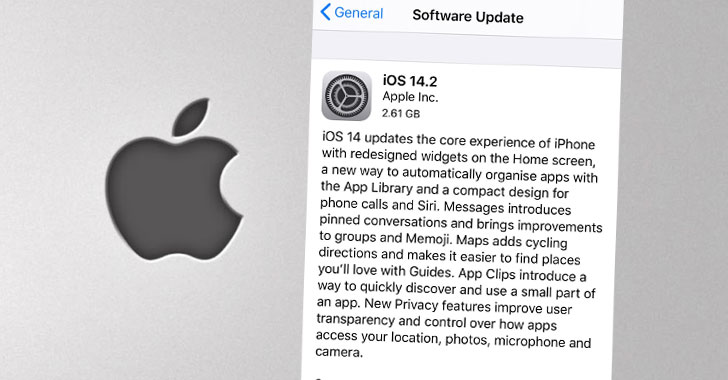

Les correctifs sont disponibles dans les versions iOS 12.4.9 et 14.2, iPadOS 14.2, watchOS 5.3.9, 6.2.9 et 7.1, et en tant que mise à jour supplémentaire pour macOS Catalina 10.15.7.

Selon Apple bulletin de sécurité, les défauts sont:

- CVE-2020-27930: Un problème de corruption de la mémoire dans la bibliothèque FontParser qui permet l’exécution de code à distance lors du traitement d’une police construite de manière malveillante.

- CVE-2020-27932: Un problème d’initialisation de la mémoire qui permet à une application malveillante d’exécuter du code arbitraire avec les privilèges du noyau.

- CVE-2020-27950: Un problème de confusion de type qui permet à une application malveillante de divulguer la mémoire du noyau.

« Exploitation ciblée dans la nature similaire aux autres 0days récemment signalés », m’a dit Shane Huntley, directeur du groupe d’analyse des menaces de Google. « Non lié à un ciblage électoral. »

La divulgation est la dernière de la chaîne de zéro-jour que Project Zero a signalée depuis le 20 octobre. Il y a d’abord eu la bibliothèque de rendu de polices Chrome zero-day dans Freetype (CVE-2020-15999), puis une version zéro de Windows (CVE-2020) -17087), suivi de deux autres dans Chrome et sa variante Android (CVE-2020-16009 et CVE-2020-16010).

Un correctif pour Windows zero-day devrait être publié le 10 novembre dans le cadre du Patch Tuesday de ce mois-ci.

Bien que plus de détails soient attendus sur la question de savoir si les jours zéro ont été abusés par le même acteur de la menace, il est recommandé aux utilisateurs de mettre à jour leurs appareils avec les dernières versions pour atténuer le risque associé aux failles.