Vous avez donc décidé de mettre en place un programme d’analyse des vulnérabilités, parfait. C’est l’un des meilleurs moyens d’éviter les violations de données. La fréquence à laquelle vous devez exécuter vos analyses, cependant, n’est pas une question si simple. Les réponses ne sont pas les mêmes pour chaque type d’organisation ou chaque type de système que vous analysez.

Ce guide vous aidera à comprendre les questions que vous devriez vous poser et vous aidera à trouver les réponses qui vous conviennent.

À quelle fréquence les analyses de vulnérabilité doivent-elles être exécutées

La plupart des conseils ci-dessous dépendent de ce que vous numérisez exactement. Si vous n’êtes pas encore sûr de cela, consultez ce document complet guide d’analyse de vulnérabilité.

Une fois que vous avez décidé quels systèmes doivent être concernés et le type de scanner dont vous avez besoin, vous êtes prêt à commencer la numérisation. Alors, à quelle fréquence devriez-vous idéalement exécuter des analyses de vulnérabilité ?

Voici cinq stratégies à considérer, et nous discuterons des scénarios dans lesquels elles fonctionnent le mieux :

- Basé sur le changement

- Basé sur l’hygiène

- Basé sur la conformité

- Basé sur les ressources

- Basé sur les menaces émergentes

Basé sur le changement

Les entreprises technologiques en évolution rapide déploient souvent des modifications de code ou d’infrastructure plusieurs fois par jour, tandis que d’autres organisations peuvent avoir une configuration relativement statique et peuvent ne pas apporter de modifications régulières à l’un de leurs systèmes.

La complexité de la technologie que nous utilisons signifie que chaque changement peut entraîner une erreur de configuration catastrophique ou l’introduction accidentelle d’un composant présentant des vulnérabilités connues. Pour cette raison, l’exécution d’une analyse de vulnérabilité après que même des modifications mineures soient appliquées à vos systèmes est une approche judicieuse.

Parce qu’elle est basée sur les changements, cette approche est plus adaptée aux actifs en évolution rapide, comme les applications Web ou les infrastructures cloud comme AWS, Azure et GCP, où de nouveaux actifs peuvent être déployés et détruits minute par minute. Cela vaut également la peine d’être fait dans les cas où ces systèmes sont exposés à l’Internet public.

Pour cette raison, de nombreuses entreprises choisissent d’intégrer automatiquement des outils de test dans leurs pipelines de déploiement via une API avec l’outil d’analyse de leur choix.

Cela vaut également la peine de considérer la complexité du changement que vous effectuez.

Bien que les outils automatisés soient parfaits pour les tests réguliers, plus le changement que vous apportez est important ou spectaculaire, plus vous voudrez peut-être envisager de faire un test de pénétration pour vérifier qu’aucun problème n’a été introduit.

De bons exemples de cela peuvent être des modifications structurelles importantes de l’architecture des applications Web, des modifications radicales de l’authentification ou des autorisations, ou de nouvelles fonctionnalités importantes introduisant beaucoup de complexité. Du côté de l’infrastructure, l’équivalent peut être une grande migration vers le cloud, ou le passage d’un fournisseur de cloud à un autre.

Basé sur l’hygiène

Même si vous n’apportez pas de modifications régulières à vos systèmes, il existe toujours une raison extrêmement importante pour analyser vos systèmes régulièrement, et qui est souvent négligée par les organisations qui débutent dans l’analyse des vulnérabilités.

Les chercheurs en sécurité découvrent régulièrement de nouvelles vulnérabilités dans les logiciels de toutes sortes et le code d’exploitation public qui facilite leur exploitation peut être divulgué publiquement à tout moment. C’est ce qui a été à l’origine de certains des piratages les plus percutants de l’histoire récente, de la violation d’Equifax au ransomware Wannacry, tous deux causés par de nouvelles failles découvertes dans des logiciels courants et par des criminels qui militarisent rapidement les exploits à leurs propres fins.

Aucun logiciel n’échappe à cette règle empirique. Qu’il s’agisse de votre serveur Web, de vos systèmes d’exploitation, d’un cadre de développement particulier que vous utilisez, de votre VPN de travail à distance ou de votre pare-feu. Le résultat final est que même si vous aviez un scan hier qui disait que vous étiez en sécurité, ce ne sera pas nécessairement vrai demain.

De nouvelles vulnérabilités sont découvertes chaque jour, donc même si aucune modification n’est déployée sur vos systèmes, elles pourraient devenir vulnérables du jour au lendemain.

Cela signifie-t-il que vous devriez simplement exécuter des analyses de vulnérabilité non-stop ? Pas nécessairement, car cela pourrait générer des problèmes de trafic excessif ou masquer les problèmes qui se produisent.

À titre d’exemple, la fameuse cyber-attaque WannaCry nous montre que les délais dans de telles situations sont serrés et que les organisations qui ne réagissent pas dans un délai raisonnable pour à la fois découvrir et résoudre leurs problèmes de sécurité se mettent en danger. Microsoft a publié un correctif pour la vulnérabilité WannaCry se propageait seulement 59 jours avant les attaques. De plus, les attaquants ont pu produire un exploit et commencer à compromettre les machines seulement 28 jours après la fuite d’un exploit public.

En regardant les délais dans ce seul cas, il est clair qu’en n’exécutant pas d’analyses de vulnérabilité et en ne résolvant pas les problèmes dans un délai de 30 à 60 jours, vous prenez un gros risque, et n’oubliez pas que même après avoir découvert le problème, il peut prendre un certain temps pour corriger.

Notre recommandation pour une bonne cyberhygiène pour la plupart des entreprises est d’utiliser un scanner de vulnérabilité sur votre infrastructure externe au moins une fois par mois, pour vous permettre de garder une longueur d’avance sur ces mauvaises surprises. Pour les organisations ayant une sensibilité accrue à la cybersécurité, des analyses hebdomadaires ou même quotidiennes peuvent avoir plus de sens. De même, des analyses d’infrastructure internes une fois par mois permettent de maintenir une bonne cyber-hygiène.

Pour les applications Web, l’analyse régulière de leurs composants de framework et d’infrastructure est tout aussi logique, mais si vous recherchez des erreurs dans votre propre code avec des analyses authentifiées, une approche basée sur le changement est beaucoup plus logique.

Basé sur la conformité

Si vous exécutez des analyses de vulnérabilité pour des raisons de conformité, des réglementations spécifiques indiquent souvent explicitement à quelle fréquence les analyses de vulnérabilité doivent être effectuées. Par exemple, PCI DSS exige que des analyses externes trimestrielles soient effectuées sur les systèmes de son champ d’application.

Cependant, vous devez bien réfléchir à votre stratégie de numérisation, car les règles réglementaires sont conçues comme des directives universelles qui peuvent ne pas être appropriées pour votre entreprise.

La simple comparaison de cette réglementation de 90 jours avec les délais vus dans l’exemple WannaCry ci-dessus nous montre que de telles directives ne coupent pas toujours la moutarde. Si vous souhaitez réellement rester en sécurité plutôt que de simplement cocher une case, il est souvent judicieux d’aller au-delà de ces réglementations, de la manière décrite ci-dessus.

Basé sur les ressources

Les scanners de vulnérabilité peuvent produire une grande quantité d’informations et révéler de nombreuses failles, dont certaines seront plus risquées que d’autres. Lorsque l’on considère la quantité d’informations à traiter et la quantité de travail qui doit être effectuée pour corriger ces défauts, il peut être tentant de penser qu’il est logique de numériser aussi souvent que vous pouvez traiter toute la sortie, comme une fois un quart.

Bien que ce soit une bonne façon de faire les choses, malheureusement, de nouvelles vulnérabilités sont découvertes beaucoup plus régulièrement que cela, donc plutôt que de limiter vos analyses à la fréquence à laquelle vous pouvez traiter la sortie, il est beaucoup plus judicieux de rechercher sortir un scanner qui génère moins de bruit en premier lieu et vous aide à vous concentrer d’abord sur les problèmes les plus importants ; et vous donne des conseils sur le type de délais auxquels les autres devraient être adressés.

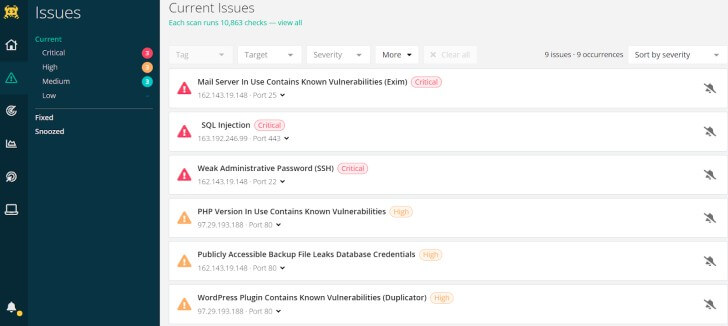

Intrus est un exemple d’un tel scanner. Il a été conçu pour hiérarchiser automatiquement les problèmes qui ont un impact réel sur votre sécurité, en filtrant le bruit informationnel de vos résultats d’analyse. Les résultats d’analyse d’Intruder sont adaptés aux systèmes connectés à Internet, ce qui signifie qu’il peut vous aider à surveiller et à réduire la surface d’attaque.

|

| Une capture d’écran de la page Problèmes d’intrus qui aide les équipes techniques à voir rapidement ce qui nécessite leur attention immédiate. |

C’est aussi le cas, en tant qu’êtres humains, nous commençons à ignorer les choses si elles deviennent trop bruyantes. La fatigue liée aux alertes est une véritable préoccupation en matière de cybersécurité, vous devez donc vous assurer que vous travaillez avec un outil qui ne vous envoie pas de spam avec des informations 24h / 24 et 7j / 7, car cela peut vous faire cesser de prêter attention et plus susceptible de manquer les problèmes importants quand ils arrivent. Assurez-vous d’en tenir compte lors du choix d’un scanner, car c’est une erreur courante de penser que celui qui vous donne le plus de sortie est le meilleur !

Basé sur les menaces émergentes

Alors maintenant que vous avez décidé du calendrier d’exécution de vos analyses, il vaut la peine de considérer ce qui se passe dans les lacunes lorsque vous n’exécutez pas d’analyses.

Par exemple, supposons que vous décidiez qu’une analyse mensuelle a du sens pour vous permettre de détecter les modifications que vous apportez de manière semi-régulière. C’est très bien, mais comme le montre le calendrier de la violation d’Equifax, vous pourriez avoir un problème même dans un laps de temps aussi court que 30 jours, si une vulnérabilité est découverte le lendemain de votre dernière analyse. En combinant nos réflexions sur la fatigue d’alerte ci-dessus, la simple planification d’une analyse quotidienne n’est peut-être pas le meilleur moyen d’éviter cela.

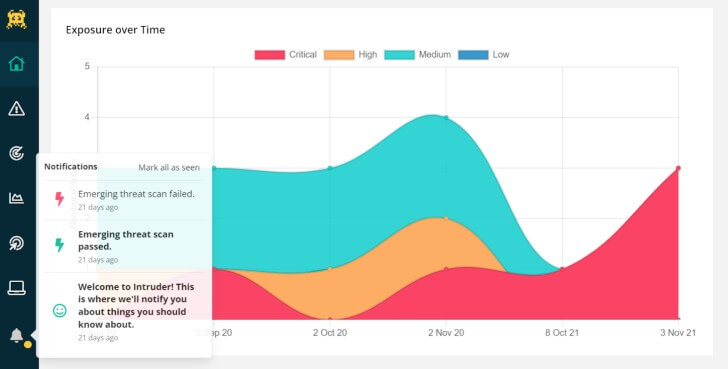

Pour résoudre ce problème, certains analyseurs de vulnérabilités fournissent des moyens de combler ces lacunes – certains le font en stockant les informations récupérées lors de la dernière analyse et en vous alertant si ces informations sont pertinentes pour de nouvelles vulnérabilités au fur et à mesure de leur publication.

Dans le cas d’Intruder, qui propose également un concept similaire, appelé « Emerging Threat Scans », leur logiciel scanne de manière proactive les clients chaque fois qu’une nouvelle vulnérabilité apparaît. Cela permet de s’assurer que toutes les informations sont à jour et qu’aucune fausse alerte n’est déclenchée sur la base d’informations anciennes.

|

| Dès que de nouvelles vulnérabilités sont découvertes, Intruder analyse de manière proactive vos systèmes et vous alerte automatiquement. |

Pour résumer

Comme pour beaucoup de choses dans le domaine de la cybersécurité, il n’y a pas d’approche universelle pour déterminer votre fréquence d’analyse idéale. Selon le type d’actifs que vous gardez ou le secteur particulier dans lequel vous exercez vos activités, la réponse sera différente. Nous espérons que cet article vous a aidé à prendre une décision éclairée sur la bonne fréquence d’analyse des vulnérabilités pour votre propre organisation.

La plateforme d’évaluation de la vulnérabilité Intruder

Intruder est un outil d’évaluation des vulnérabilités entièrement automatisé conçu pour vérifier votre infrastructure pour plus de 10 000 faiblesses connues. Il est conçu pour vous faire gagner du temps en exécutant de manière proactive des analyses de sécurité, en surveillant les modifications du réseau, en synchronisant les systèmes cloud, etc. Intruder génère un rapport décrivant les problèmes et offrant des conseils de résolution exploitables – afin que vous puissiez trouver et corriger vos vulnérabilités avant que les pirates ne les atteignent.

Intruder offre un essai gratuit de 30 jours de leur plateforme d’évaluation de la vulnérabilité. Visitez leur site Web aujourd’hui pour faire un tour!