Les chercheurs en cybersécurité ont découvert aujourd’hui une malware Linux indétectable qui exploite des techniques non documentées pour rester sous le radar et cible les serveurs Docker accessibles au public hébergés sur des plates-formes cloud populaires, notamment AWS, Azure et Alibaba Cloud.

Docker est une solution de plate-forme en tant que service (PaaS) populaire pour Linux et Windows, conçue pour permettre aux développeurs de créer, tester et exécuter plus facilement leurs applications dans un environnement vaguement isolé appelé conteneur.

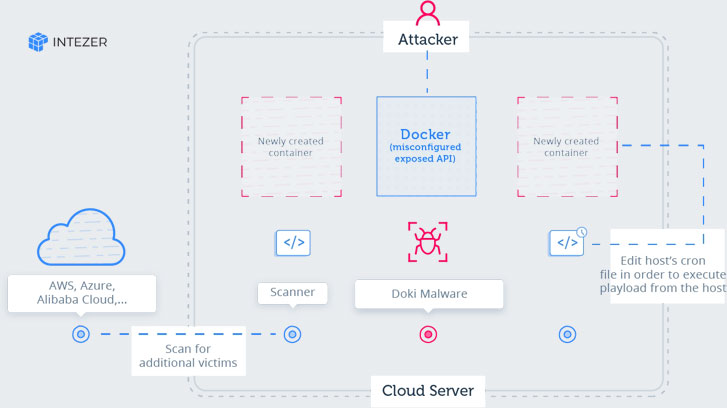

Selon les dernières recherches Intezer partagé avec The Hacker News, une campagne de botnet minier Ngrok en cours qui analyse Internet à la recherche de points de terminaison API Docker mal configurés et a déjà infecté de nombreux serveurs vulnérables avec de nouveaux logiciels malveillants.

Alors que le botnet minier Ngrok est actif depuis deux ans, la nouvelle campagne vise principalement à prendre le contrôle de serveurs Docker mal configurés et à les exploiter pour mettre en place des conteneurs malveillants avec des cryptomineurs fonctionnant sur l’infrastructure des victimes.

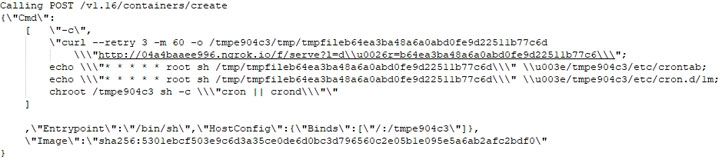

Surnommé ‘Doki, ‘le nouveau malware multithread exploite « une méthode non documentée pour contacter son opérateur en abusant de la blockchain de crypto-monnaie Dogecoin d’une manière unique afin de générer dynamiquement son adresse de domaine C2 malgré des échantillons disponibles publiquement dans VirusTotal ».

Selon les chercheurs, le malware:

- a été conçu pour exécuter les commandes reçues de ses opérateurs,

- utilise un explorateur de blocs de crypto-monnaie Dogecoin pour générer son domaine C2 en temps réel de manière dynamique,

- utilise la bibliothèque embedTLS pour les fonctions cryptographiques et la communication réseau,

- crée des URL uniques avec une courte durée de vie et les utilise pour télécharger des charges utiles pendant l’attaque.

« Le malware utilise le service DynDNS et un algorithme de génération de domaine (DGA) unique basé sur la blockchain de crypto-monnaie Dogecoin afin de trouver le domaine de son C2 en temps réel. »

En plus de cela, les attaquants à l’origine de cette nouvelle campagne ont également réussi à compromettre les machines hôtes en liant les conteneurs nouvellement créés au répertoire racine du serveur, leur permettant d’accéder ou de modifier n’importe quel fichier du système.

« En utilisant la configuration de liaison, l’attaquant peut contrôler l’utilitaire cron de l’hôte. L’attaquant modifie le cron de l’hôte pour exécuter la charge utile téléchargée toutes les minutes. »

« Cette attaque est très dangereuse du fait que l’attaquant utilise des techniques d’évacuation des conteneurs pour prendre le contrôle total de l’infrastructure de la victime. »

Une fois cela fait, le logiciel malveillant exploite également les systèmes compromis pour analyser davantage le réseau à la recherche de ports associés à Redis, Docker, SSH et HTTP, à l’aide d’un outil d’analyse comme zmap, zgrap et jq.

Doki a réussi à rester sous le radar pendant plus de six mois bien qu’il ait été téléchargé sur VirusTotal le 14 janvier 2020 et scanné plusieurs fois depuis. Étonnamment, au moment de la rédaction de cet article, il est toujours indétectable par l’un des 61 principaux moteurs de détection de logiciels malveillants.

Le logiciel de conteneur le plus important a été ciblé pour la deuxième fois en un mois. À la fin du mois dernier, des acteurs malveillants ont été découverts ciblant les points de terminaison d’API Docker exposés et ont conçu des images infestées de logiciels malveillants pour faciliter les attaques DDoS et exploiter les crypto-monnaies.

Il est conseillé aux utilisateurs et aux organisations qui exécutent des instances Docker de ne pas exposer les API Docker à Internet, mais si vous en avez encore besoin, assurez-vous qu’il est accessible uniquement à partir d’un réseau ou VPN de confiance, et uniquement aux utilisateurs de confiance pour contrôler votre démon Docker.

Si vous gérez Docker à partir d’un serveur Web pour provisionner des conteneurs via une API, vous devez être encore plus prudent que d’habitude avec la vérification des paramètres pour vous assurer qu’un utilisateur malveillant ne peut pas transmettre des paramètres spécialement conçus, ce qui oblige Docker à créer des conteneurs arbitraires.

Adhérez au mieux Pratiques de sécurité Docker ici.

![cdiscount: [#BonPlan] Les promos high-tech du 23 octobre](https://media.techtribune.net/uploads/2020/08/promo-deals-180x135.jpg)

![Comment configurer un serveur Web Raspberry Pi en 2021 [Guide]](https://media.techtribune.net/uploads/2021/07/How-to-Set-Up-a-Raspberry-Pi-Web-Server-in-2021-180x135.jpg)