Trois plateformes de commande de restaurants MenuDrive, Harbortouch et InTouchPOS ont été la cible de deux campagnes d’écrémage Magecart qui ont entraîné la compromission d’au moins 311 restaurants.

Le trio d’infractions a conduit au vol de plus de 50 000 relevés de cartes de paiement de ces restaurants infectés et mis en vente sur le dark web.

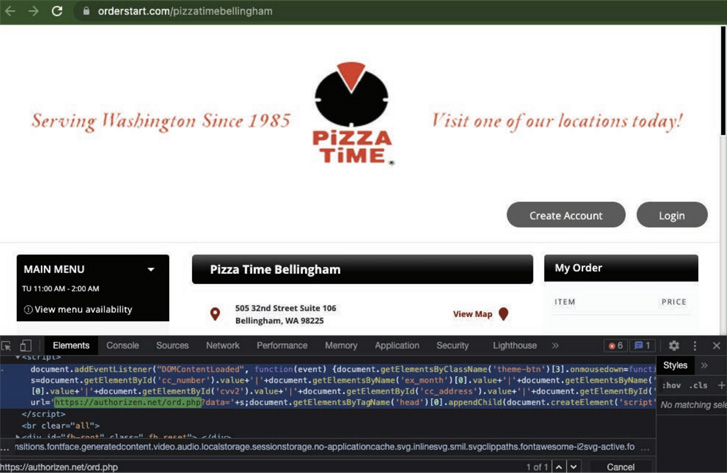

« Les plateformes de commande en ligne MenuDrive et Harbortouch ont été ciblées par la même campagne Magecart, entraînant des infections d’e-skimmer sur 80 restaurants utilisant MenuDrive et 74 utilisant Harbortouch », a déclaré la société de cybersécurité Recorded Future. révélé dans un rapport.

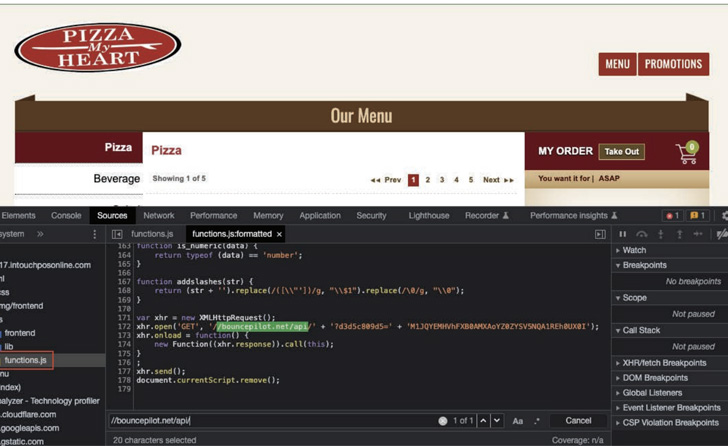

« InTouchPOS a été ciblé par une campagne Magecart distincte et non liée, entraînant des infections d’e-skimmer dans 157 restaurants utilisant la plate-forme. »

Les acteurs de Magecart ont l’habitude d’infecter des sites Web de commerce électronique avec des skimmers JavaScript pour voler les données de carte de paiement, les informations de facturation et d’autres informations personnellement identifiables (PII) des acheteurs en ligne.

On pense que la première série d’activités a commencé vers le 18 janvier 2022 et s’est poursuivie jusqu’au blocage du domaine malveillant utilisé dans la campagne le 26 mai. La campagne InTouchPOS, en revanche, est restée active depuis le 12 novembre 2021.

Il convient de noter que le domaine d’exfiltration de données utilisé dans les infections de MenuDrive et Harbortouch a également été identifié par le Federal Bureau of Investigation (FBI) des États-Unis dans un Alerte éclair de mai 2022.

Les attaques consistent à insérer du code PHP malveillant dans les pages de paiement en ligne des entreprises en profitant des failles de sécurité connues des services pour récupérer et transmettre les données des clients à un serveur sous le contrôle de l’attaquant.

L’idée est qu’en ciblant les plateformes de commande en ligne, cela peut conduire à un scénario où même lorsqu’une seule plateforme est attaquée, des dizaines voire des centaines de restaurants peuvent voir leurs transactions compromises, ce qui permet « aux cybercriminels de voler de grandes quantités de données de cartes de paiement des clients ». disproportionné par rapport au nombre de systèmes qu’ils piratent réellement. »

Le développement est important pour plusieurs raisons. Premièrement, les intrusions s’écartent du ciblage traditionnel de la plate-forme de commerce électronique Magento par l’acteur de la menace, un fait illustré par la hausse des attaques de skimmer visant un plugin WordPress nommé WooCommerce.

En outre, cela sert à souligner comment les campagnes Magecart distinguent désormais les petits restaurants locaux qui s’appuient sur des logiciels tiers de services de commande en ligne moins connus au lieu de concevoir leurs propres pages Web de paiement, élargissant ainsi le nombre de vecteurs d’attaque.

« Les plates-formes de commande centralisées desservant plusieurs marchands offrent une opportunité unique aux acteurs de la menace Magecart de collecter les PII des clients et les données des cartes de paiement », ont déclaré les chercheurs. « L’intérêt croissant des cybercriminels pour le ciblage des plateformes de commande en ligne représente une nouvelle dimension de risque pour les restaurants. »