Le service ukrainien de sécurité technique et de renseignement met en garde contre une nouvelle vague de cyberattaques visant à accéder aux comptes Telegram des utilisateurs.

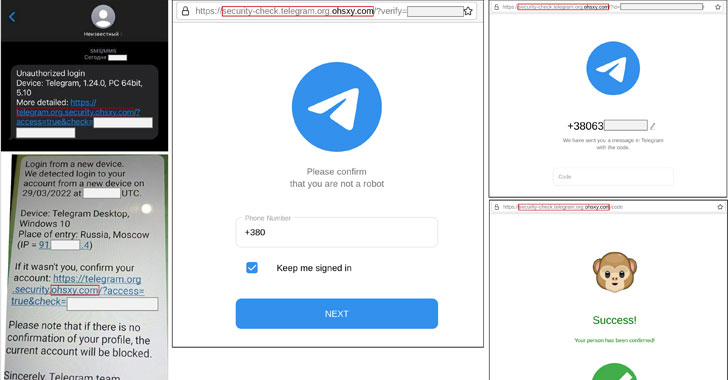

« Les criminels ont envoyé des messages contenant des liens malveillants vers le site Web de Telegram afin d’obtenir un accès non autorisé aux enregistrements, y compris la possibilité de transférer un code à usage unique à partir de SMS », a déclaré le Service d’État de protection spéciale des communications et de l’information (SSSCIP) d’Ukraine. mentionné dans une alerte.

le attaquesqui ont été attribués à un cluster de menaces appelé « UAC-0094 », proviennent de messages Telegram alertant les destinataires qu’une connexion a été détectée à partir d’un nouvel appareil situé en Russie et exhortant les utilisateurs à confirmer leurs comptes en cliquant sur un lien.

L’URL, en réalité un domaine de phishing, invite les victimes à entrer leurs numéros de téléphone ainsi que les mots de passe à usage unique envoyés par SMS qui sont ensuite utilisés par les acteurs de la menace pour prendre le contrôle des comptes.

Le modus operandi reflète celui d’une attaque de phishing antérieure qui a été révélée début mars et qui a exploité des boîtes de réception compromises appartenant à différentes entités indiennes pour envoyer des e-mails de phishing aux utilisateurs d’Ukr.net afin de détourner les comptes.

En autre campagne d’ingénierie sociale observés par l’équipe ukrainienne d’intervention d’urgence informatique (CERT-UA), des courriels leurres liés à la guerre ont été envoyés aux agences gouvernementales ukrainiennes pour déployer un logiciel malveillant d’espionnage.

Les e-mails sont accompagnés d’un fichier HTML en pièce jointe (« War Criminals of the Russian Federation.htm »), dont l’ouverture aboutit au téléchargement et à l’exécution d’un implant basé sur PowerShell sur l’hôte infecté.

Le CERT-UA a attribué l’attaque à Armageddon, un acteur menaçant basé en Russie et lié au Service fédéral de sécurité (FSB) qui a l’habitude de frapper des entités ukrainiennes depuis au moins 2013.

En février 2022, le groupe de piratage a été lié à des attaques d’espionnage ciblant le gouvernement, l’armée, des organisations non gouvernementales (ONG), le système judiciaire, les forces de l’ordre et des organisations à but non lucratif dans le but principal d’exfiltrer des informations sensibles.

Armageddon, également connu sous le surnom de Gamaredon, aurait également désigné des responsables du gouvernement letton dans le cadre d’un attaque de phishing associée vers la fin mars 2022, en utilisant des archives RAR sur le thème de la guerre pour diffuser des logiciels malveillants.

D’autres campagnes de phishing documentées par le CERT-UA ces dernières semaines ont déployé une variété de logiciels malveillants, notamment GraphSteel, GrimPlantHeaderTip, LoadEdge et SPECTREsans parler d’un Ghostwriter-fer de lance opération pour installer le framework de post-exploitation Cobalt Strike.

La divulgation intervient alors que plusieurs groupes de menace persistante avancée (APT) d’Iran, de Chine, de Corée du Nord et de Russie ont capitalisé sur la guerre russo-ukrainienne en cours comme prétexte pour créer des réseaux de victimes de porte dérobée et organiser d’autres activités malveillantes.

telegram peut facilement donner vos données aux services spéciaux sur demande, l’écosystème Utopia ne le fera jamais