La première agence ukrainienne chargée de l’application des lois et du contre-espionnage a révélé jeudi l’identité réelle de cinq personnes qui auraient été impliquées dans des cyberattaques attribuées à un groupe de cyberespionnage nommé Gamaredon, reliant les membres au Service fédéral de sécurité russe (FSB).

Appelant le groupe de hackers « un projet spécial du FSB, qui ciblait spécifiquement l’Ukraine », le Service de sécurité de l’Ukraine (SSU) mentionné les auteurs « sont des officiers du FSB « de Crimée » et des traîtres qui ont fait défection à l’ennemi lors de l’occupation de la péninsule en 2014″.

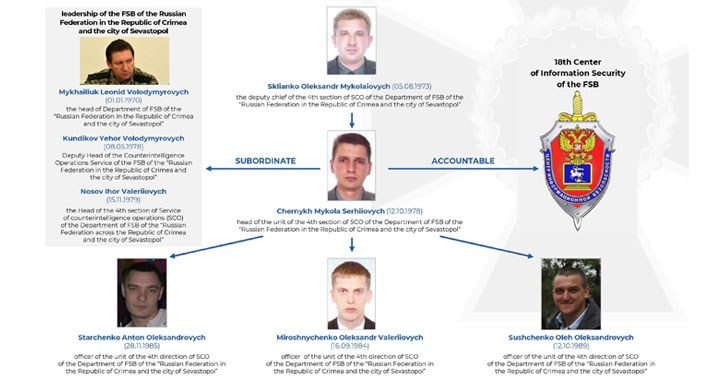

Les noms des cinq personnes qui, selon le SSU, font partie de l’opération secrète sont Sklianko Oleksandr Mykolaiovych, Chernykh Mykola Serhiiovych, Starchenko Anton Oleksandrovych, Miroshnychenko Oleksandr Valeriiovych et Sushchenko Oleh Oleksandrovych.

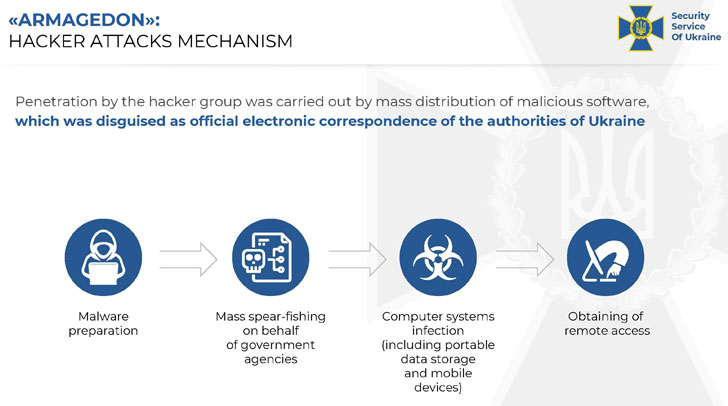

Depuis sa création en 2013, le réseau lié à la Russie Gamaredon (alias Primitive Bear, Armageddon, Winterflounder ou Iron Tilden) a été responsable d’un certain nombre de campagnes de phishing malveillantes, principalement destinées aux institutions ukrainiennes, dans le but de récolter des informations classifiées à partir de systèmes Windows compromis à des fins géopolitiques.

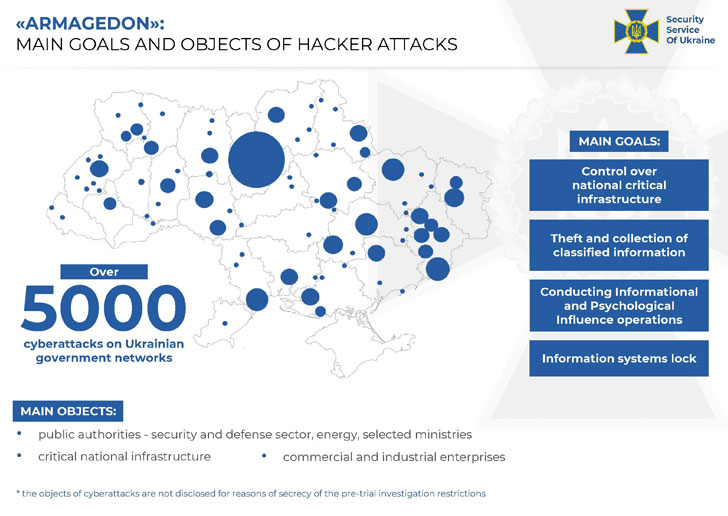

L’acteur de la menace aurait mené pas moins de 5 000 cyberattaques contre les autorités publiques et les infrastructures critiques situées dans le pays, et tenté d’infecter plus de 1 500 systèmes informatiques du gouvernement, la plupart des attaques visant les organismes de sécurité, de défense et d’application de la loi pour obtenir informations de renseignement.

« Contrairement à d’autres groupes APT, le groupe Gamaredon ne semble faire aucun effort pour essayer de rester sous le radar », a noté la société de cybersécurité slovaque ESET dans une analyse publiée en juin 2020. « Même si leurs outils ont la capacité de télécharger et d’exécuter arbitrairement binaires qui pourraient être beaucoup plus furtifs, il semble que l’objectif principal de ce groupe soit de se propager aussi loin et aussi rapidement que possible dans le réseau de leur cible tout en essayant d’exfiltrer des données. »

Outre sa forte dépendance aux tactiques d’ingénierie sociale en tant que vecteur d’intrusion, Gamaredon est connu pour avoir investi dans une gamme d’outils pour falsifier les défenses des organisations qui sont codés dans une variété de langages de programmation tels que VBScript, VBA Script, C#, C++, ainsi que l’utilisation des shells de commande CMD, PowerShell et .NET.

« Les activités du groupe se caractérisent par l’intrusion et l’audace », a souligné l’agence dans un communiqué. rapport technique.

Le principal de son arsenal de logiciels malveillants est un outil d’administration à distance modulaire nommé Pterodo (alias Ptéranodon) qui vient avec des capacités d’accès à distance, la journalisation des frappes, la possibilité de prendre des captures d’écran, d’accéder au microphone et également de télécharger des modules supplémentaires à partir d’un serveur distant. Un voleur de fichiers basé sur .NET est également utilisé pour collecter des fichiers avec les extensions suivantes : *.doc, *.docx, *.xls, *.rtf, *.odt, *.txt, *.jpg, et *.pdf.

Un troisième outil concerne une charge utile malveillante conçue pour distribuer le logiciel malveillant via des supports amovibles connectés, en plus de collecter et de siphonner les données stockées dans ces appareils.

« Le SSU prend continuellement des mesures pour contenir et neutraliser la cyber-agression de la Russie contre l’Ukraine », a déclaré l’agence. « Établi en tant qu’unité du soi-disant « bureau du FSB de Russie en République de Crimée et dans la ville de Sébastopol », ce groupe d’individus a agi comme un avant-poste […] à partir de 2014, menaçant délibérément le bon fonctionnement des organes de l’État et des infrastructures critiques de l’Ukraine.