Le Rose foncé L’acteur de la menace persistante avancée (APT) a été lié à une nouvelle série d’attaques ciblant des entités gouvernementales et militaires dans les pays d’Asie du Sud-Est avec un malware appelé KamiKakaBot.

Dark Pink, également appelé Saaiwc, a été présenté pour la première fois par Group-IB plus tôt cette année, décrivant son utilisation d’outils personnalisés tels que TelePowerBot et KamiKakaBot pour exécuter des commandes arbitraires et exfiltrer des informations sensibles.

L’acteur menaçant est soupçonné d’être d’origine Asie-Pacifique et est actif depuis au moins la mi-2021, avec un rythme accéléré observé en 2022.

« Les dernières attaques, qui ont eu lieu en février 2023, étaient presque identiques aux attaques précédentes », a déclaré la société néerlandaise de cybersécurité EclecticIQ. divulgué dans un nouveau rapport publié la semaine dernière.

« La principale différence dans la campagne de février est que la routine d’obscurcissement du malware s’est améliorée pour mieux échapper aux mesures anti-malware. »

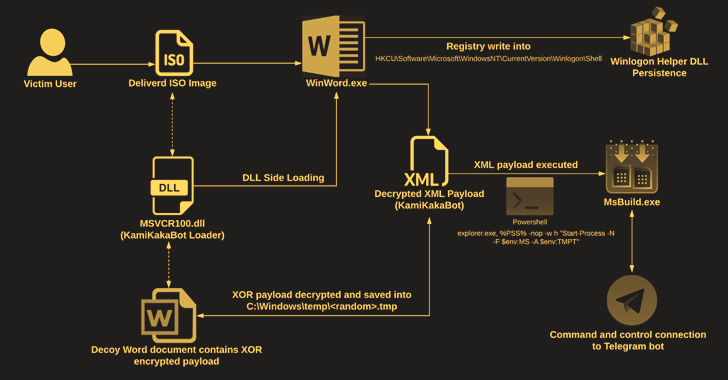

Les attaques se déroulent sous la forme de leurres d’ingénierie sociale qui contiennent des pièces jointes de fichiers image ISO dans des messages électroniques pour diffuser le logiciel malveillant.

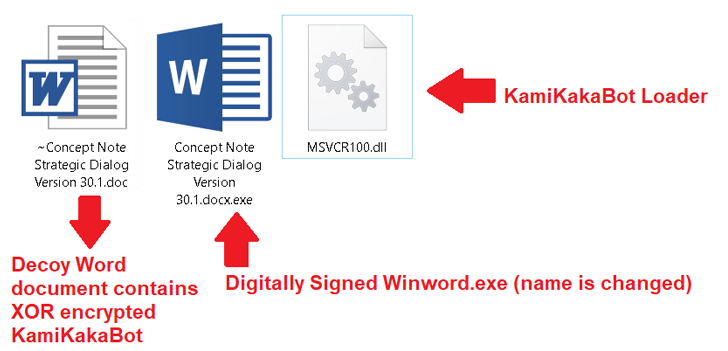

L’image ISO comprend un exécutable (Winword.exe), un chargeur (MSVCR100.dll) et un document Microsoft Word leurre, ce dernier étant intégré à la charge utile KamiKakaBot.

Le chargeur, quant à lui, est conçu pour charger le malware KamiKakaBot en exploitant le Méthode de chargement latéral DLL pour échapper aux protections de sécurité et le charger dans la mémoire du binaire Winword.exe.

KamiKakaBot est principalement conçu pour voler des données stockées dans les navigateurs Web et exécuter du code à distance à l’aide de l’invite de commande (cmd.exe), tout en adoptant des techniques d’évasion pour se fondre dans les environnements des victimes et entraver la détection.

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la façon de minimiser les risques.

La persistance sur l’hôte compromis est obtenue en abusant de la Bibliothèque d’aide Winlogon pour apporter des modifications malveillantes à la clé du registre Windows. Les données recueillies sont ensuite exfiltrées vers un bot Telegram sous forme d’archive ZIP.

« L’utilisation de services Web légitimes en tant que serveur de commande et de contrôle (C2), tels que Telegram, reste le choix numéro un pour différents acteurs de la menace, allant des cybercriminels réguliers aux acteurs avancés de la menace persistante », a déclaré la société basée à Amsterdam. a dit.

« Le groupe Dark Pink APT est très probablement un acteur menaçant motivé par le cyberespionnage qui exploite spécifiquement les relations entre l’ASEAN et les pays européens pour créer des leurres de phishing lors de la campagne de février 2023. »