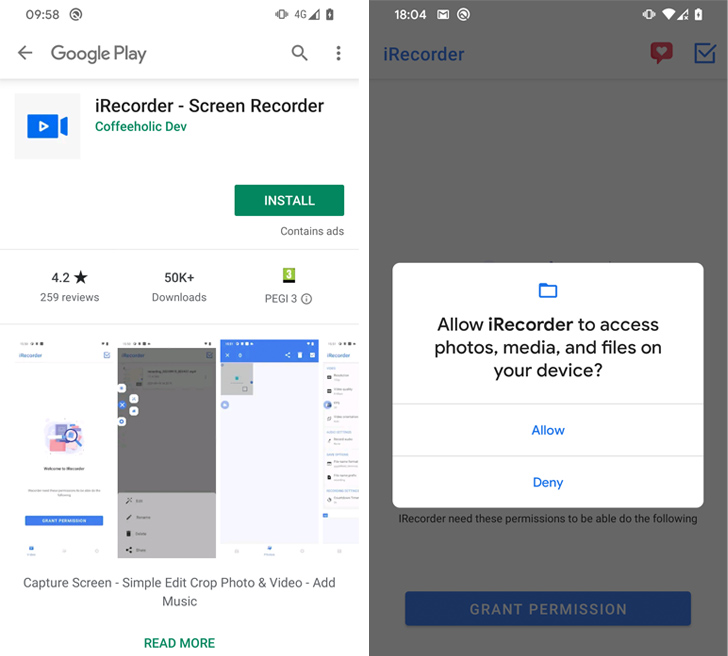

Google a supprimé une application d’enregistrement d’écran nommée « iRecorder – Screen Recorder » du Play Store après qu’il a été découvert qu’elle se faufilait dans des capacités de vol d’informations près d’un an après la publication de l’application en tant qu’application inoffensive.

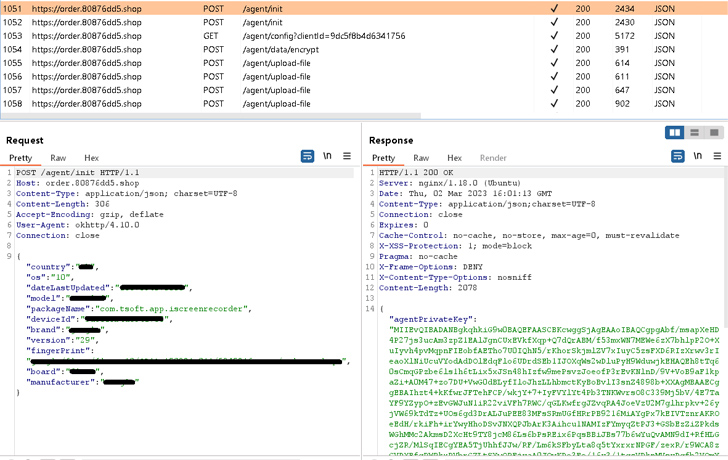

L’application (nom du package APK « com.tsoft.app.iscreenrecorder »), qui a accumulé plus de 50 000 installations, a été téléchargée pour la première fois le 19 septembre 2021. La fonctionnalité malveillante aurait été introduite dans la version 1.3.8, qui a été publiée le 24 août 2022.

« Il est rare qu’un développeur télécharge une application légitime, attende presque un an, puis la mette à jour avec un code malveillant », a déclaré Lukáš Štefanko, chercheur en sécurité chez ESET. a dit dans un rapport technique.

« Le code malveillant qui a été ajouté à la version propre d’iRecorder est basé sur l’open source AhMythe Android RAT (cheval de Troie d’accès à distance) et a été personnalisé en ce que nous avons nommé AhRat. »

iRecorder était signalé pour la première fois comme hébergeant le cheval de Troie AhMyth le 28 octobre 2022, par l’analyste de sécurité de Kaspersky Igor Golovin, indiquant que l’application a réussi à rester accessible tout ce temps et a même reçu une nouvelle mise à jour aussi récemment que le 26 février 2023.

Le comportement malveillant de l’application implique notamment l’extraction d’enregistrements de microphones et la collecte de fichiers avec des extensions spécifiques, ESET décrivant AhRat comme une version allégée d’AhMyth.

La caractéristique de collecte de données indique un possible motif d’espionnage, bien qu’il n’y ait aucune preuve permettant de lier l’activité à un acteur menaçant connu. Cependant, AhMyth a déjà été employé par Transparent Tribe dans des attaques visant l’Asie du Sud.

iRecorder est le travail d’un développeur nommé Dév., qui a également publié plusieurs autres applications au fil des ans. Aucun d’entre eux n’est accessible au moment de l’écriture –

- iBlock (com.tsoft.app.iblock.ad)

- iCleaner (com.isolar.icleaner)

- iEmail (com.tsoft.app.email)

- iLock (com.tsoft.app.ilock)

- iVideoDownload (com.tsoft.app.ivideodownload)

- iVPN (com.ivpn.speed)

- Fichier haut-parleur (com.teasoft.filespeaker)

- QR Saver (com.teasoft.qrsaver)

- Tin nóng tin lạnh (lire : Hot news et cold news en vietnamien) (com.teasoft.news)

Ce développement n’est que le dernier exemple de malware adoptant une technique appelée versioning, qui consiste à télécharger une version propre de l’application sur le Play Store pour renforcer la confiance entre les utilisateurs, puis à ajouter un code malveillant à un stade ultérieur via des mises à jour d’applications, dans une offre pour passer à travers le processus d’examen de l’application.

« Le cas de recherche AhRat est un bon exemple de la façon dont une application initialement légitime peut se transformer en une application malveillante, même après plusieurs mois, en espionnant ses utilisateurs et en compromettant leur vie privée », a déclaré Štefanko.