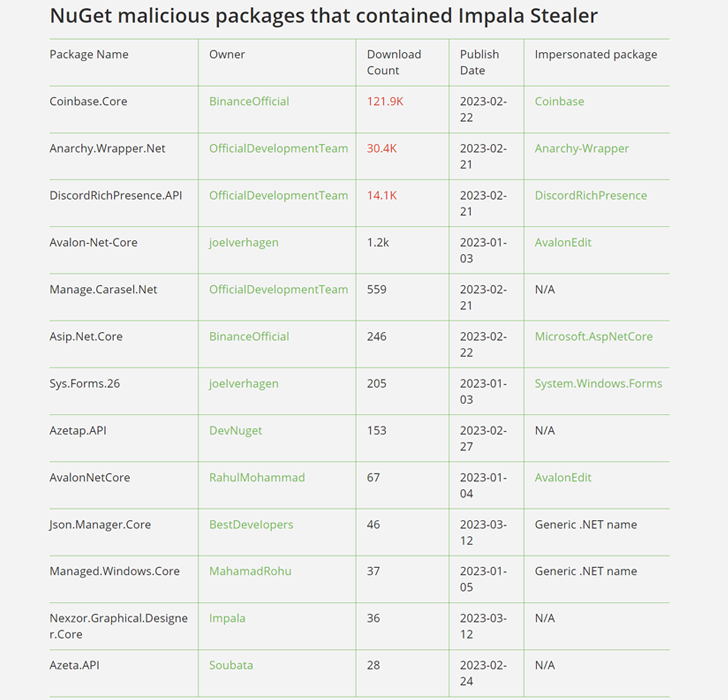

Les chercheurs en cybersécurité ont détaillé le fonctionnement interne du malware voleur de crypto-monnaie qui a été distribué via 13 packages NuGet malveillants dans le cadre d’une attaque de la chaîne d’approvisionnement ciblant les développeurs .NET.

La campagne de typosquatting sophistiquée, qui a été détaillée par JFrog à la fin du mois dernier, a usurpé l’identité de packages légitimes pour exécuter du code PowerShell conçu pour récupérer un binaire de suivi à partir d’un serveur codé en dur.

Le attaque en deux temps culmine dans le déploiement d’une porte dérobée persistante basée sur .NET, appelée Impala Stealer, qui est capable d’obtenir un accès non autorisé aux comptes de crypto-monnaie des utilisateurs.

« La charge utile a utilisé une technique d’obscurcissement très rare, appelée » compilation .NET AoT « , qui est beaucoup plus furtive que l’utilisation d’obfuscateurs » prêts à l’emploi « tout en rendant le binaire difficile à désosser », a déclaré JFrog à The Hacker News dans un déclaration.

.FILET Compilation AoT est un technique d’optimisation qui permet aux applications d’être compilées à l’avance en code natif. Les applications AOT natives ont également un temps de démarrage plus rapide et des empreintes mémoire réduites, et peuvent s’exécuter sur une machine sans runtime .NET installé.

La charge utile de deuxième étape est livrée avec un mécanisme de mise à jour automatique qui lui permet de récupérer de nouvelles versions de l’exécutable à partir d’un emplacement distant. Il atteint en outre la persistance en injectant du code JavaScript dans les applications Discord ou Microsoft Visual Studio Code, activant ainsi le lancement du binaire voleur.

Le binaire procède ensuite à la recherche de l’installation de l’application de bureau Exodus Wallet et insère du code JavaScript dans divers fichiers HTML afin de récolter et d’exfiltrer des données sensibles vers un webhook Discord codé en dur.

L’extrait de code JavaScript, pour sa part, est extrait d’un site Web de collage en ligne d’où il a déjà été supprimé. Cela dit, on soupçonne que le code a pu être utilisé pour voler les informations d’identification de l’utilisateur et accéder à d’autres informations d’intérêt.

« Les mauvais acteurs ont utilisé des techniques de typosquattage pour déployer une charge utile malveillante personnalisée […] qui cible le portefeuille crypto Exodus et divulgue les informations d’identification de la victime aux échanges de crypto-monnaie, en utilisant l’injection de code », a déclaré Shachar Menashe, directeur principal chez JFrog Security Research.

Apprenez à sécuriser le périmètre d’identité – Stratégies éprouvées

Améliorez la sécurité de votre entreprise grâce à notre prochain webinaire sur la cybersécurité dirigé par des experts : Explorez les stratégies de périmètre d’identité !

« Notre enquête prouve qu’aucun référentiel de logiciels open source n’est totalement digne de confiance, de sorte que des mesures de sécurité doivent être prises à chaque étape du cycle de vie du développement logiciel pour garantir la sécurité de la chaîne d’approvisionnement logicielle. »

Les découvertes surviennent alors que Phylum a déterré un package npm malveillant nommé mathjs-min qui a été téléchargé dans le référentiel le 26 mars 2023 et qui abritait un voleur d’informations d’identification qui récupère les mots de passe Discord de l’application officielle ainsi que des navigateurs Web comme Google Chrome, Brave et Opera.

« Ce package est en fait une version modifiée de la bibliothèque mathématique Javascript largement utilisée mathjs, et a été injecté avec du code malveillant après avoir été forké », a déclaré la société de sécurité de la chaîne d’approvisionnement logicielle. a dit. « La version modifiée a ensuite été publiée sur NPM avec l’intention de la faire passer pour une version minifiée de la véritable bibliothèque mathjs. »