Une nouvelle famille de ransomwares qui a émergé le mois dernier est livrée avec son propre ensemble d’astuces pour contourner la protection contre les ransomwares en exploitant une nouvelle technique appelée « chiffrement intermittent ».

Appelé Fichier de verrouillage, les opérateurs du ransomware ont été découverts en train d’exploiter des failles récemment révélées telles que ProxyShell et PetitPotam pour compromettre les serveurs Windows et déployer des logiciels malveillants de cryptage de fichiers qui ne brouillent que tous les 16 octets d’un fichier, lui donnant ainsi la possibilité d’échapper aux défenses contre les ransomwares.

« Le chiffrement partiel est généralement utilisé par les opérateurs de ransomware pour accélérer le processus de chiffrement et nous l’avons vu implémenté par BlackMatter, DarkSide et LockBit 2.0 ransomware », a déclaré Mark Loman, directeur de l’ingénierie de Sophos, dans un communiqué. « Ce qui distingue LockFile, c’est que, contrairement aux autres, il ne crypte pas les premiers blocs. Au lieu de cela, LockFile crypte tous les 16 octets d’un document. »

« Cela signifie qu’un fichier tel qu’un document texte reste partiellement lisible et ressemble statistiquement à l’original. Cette astuce peut être efficace contre les logiciels de protection contre les ransomwares qui reposent sur l’inspection du contenu à l’aide d’une analyse statistique pour détecter le cryptage », a ajouté Loman.

L’analyse de Sophos de LockFile provient d’un artefact qui a été téléchargé sur VirusTotal le 22 août 2021.

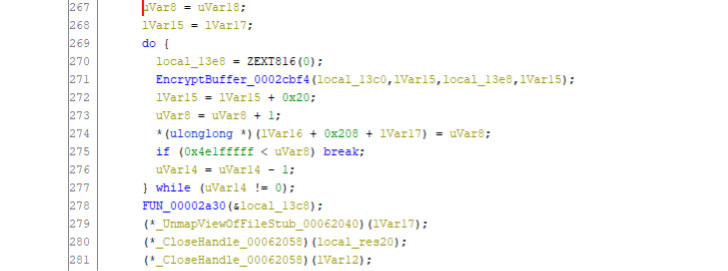

Une fois déposé, le malware prend également des mesures pour mettre fin aux processus critiques associés aux logiciels de virtualisation et aux bases de données via l’interface de gestion Windows (WMI), avant de procéder au chiffrement des fichiers et objets critiques, et d’afficher une note de ransomware qui présente des similitudes stylistiques avec celle de LockBit 2.0. .

La demande de rançon exhorte également la victime à contacter une adresse e-mail spécifique « contact@contipauper.com », qui, selon Sophos, pourrait être une référence désobligeante à un groupe de ransomware concurrent appelé Conti.

De plus, le ransomware se supprime du système après le cryptage réussi de tous les documents sur la machine, ce qui signifie qu' »il n’y a pas de binaire de ransomware pour les intervenants en cas d’incident ou les logiciels antivirus à trouver ou à nettoyer ».

« Le message ici pour les défenseurs est que le paysage des cybermenaces ne s’arrête jamais et que les adversaires saisiront rapidement toutes les opportunités ou tous les outils possibles pour lancer une attaque réussie », a déclaré Loman.

La divulgation intervient alors que le Federal Bureau of Investigation (FBI) des États-Unis a publié un Dernière nouvelles détaillant les tactiques d’un nouvel ensemble de Ransomware-as-a-Service (RaaS) connu sous le nom de Hive, composé d’un certain nombre d’acteurs qui utilisent plusieurs mécanismes pour compromettre les réseaux d’entreprise, exfiltrer des données et chiffrer des données sur les réseaux, et tenter de collecter une rançon en échange de l’accès au logiciel de décryptage.