Un an s’est écoulé depuis la publication de la liste de contrôle ultime de la gestion de la posture de sécurité SaaS (SSPM). Si SSPM est sur votre radar, voici l’édition 2023 de la liste de contrôle, qui couvre les fonctionnalités et capacités critiques lors de l’évaluation d’une solution.

La facilité avec laquelle les applications SaaS peuvent être déployées et adoptées aujourd’hui est remarquable, mais elle est devenue une épée à double tranchant. D’une part, les applications sont rapidement intégrées, les employés peuvent travailler de n’importe où et la gestion opérationnelle n’est pas nécessaire. D’un autre côté, il y a des points douloureux qui découlent de l’explosion de l’utilisation des applications SaaS, expliqués par les « 3 V » :

- Le volume: Chaque application peut avoir des centaines de paramètres globaux. Multipliez ce nombre par des milliers – ou des dizaines (voire des centaines) de milliers – d’employés. Les équipes de sécurité doivent d’abord être en mesure de découvrir tous les utilisateurs qui utilisent chaque application, ainsi que de se familiariser avec tous l’ensemble de règles et de configurations spécifiques à l’application et s’assurer qu’elles sont conformes aux politiques de leur entreprise.

- Visibilité : avec ce volume incroyablement élevé de configurations, de rôles et d’autorisations d’utilisateurs, d’appareils et d’accès SaaS à SaaS, les équipes de sécurité ont besoin d’une visibilité multidimensionnelle pour les surveiller tous, identifier les problèmes et les résoudre rapidement.

- Vélocité : la vitesse de changement apportée par les applications SaaS est incroyablement difficile à gérer. Les applications SaaS sont dynamiques et en constante évolution – les paramètres des applications doivent être modifiés en permanence, des mises à jour de sécurité et des améliorations des fonctionnalités des applications aux employés ajoutés ou supprimés, et les rôles et autorisations des utilisateurs définis, réinitialisés, mis à jour, etc. mises à jour de conformité pour répondre aux normes de l’industrie et aux meilleures pratiques (NIST, SOC2, ISO, MITRE, etc.) qui doivent être vérifiées et modifiées.

Nommées par Gartner comme une solution MUST HAVE dans les « 4 technologies incontournables qui ont fait le cycle de Gartner Hype pour la sécurité du cloud, 2021 », les solutions SaaS de gestion de la posture de sécurité (SSPM) viennent répondre à ces difficultés pour fournir une visibilité totale et prendre le contrôle de la posture de sécurité SaaS de l’entreprise.

Comme on pouvait s’y attendre, toutes les solutions SSPM ne se valent pas. La Gestion des erreurs de configuration cas d’utilisation est au cœur de SSPM. Cependant, il existe des cas d’utilisation plus avancés qui s’attaquent aux défis émergents et croissants existant dans le paysage SaaS.

- Gestion des erreurs de configuration: Visibilité et contrôle approfondis de toutes les configurations, paramètres et contrôles de sécurité intégrés sur toutes les applications SaaS pour tous les utilisateurs

- Accès aux applications SaaS à SaaS: Surveillance et gestion de toutes les applications tierces connectées à la pile SaaS principale de l’entreprise

- Gouvernance de la gestion des identités et des accès: Consolidation et validation de l’identité et de l’accès des utilisateurs, permettant une réduction de la surface d’attaque, des programmes SecOps efficaces et l’intégrité opérationnelle (par exemple, l’identification des comptes inactifs ou des utilisateurs externes avec un accès administratif)

- Gestion des risques utilisateur de l’appareil au SaaS: Gérer les risques liés à l’appareil de l’utilisateur SaaS en fonction du score d’hygiène de l’appareil

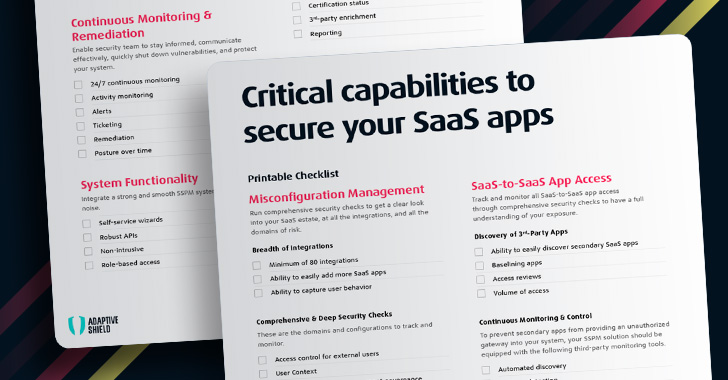

Lorsque vous comparez les options SSPM, voici quelques fonctionnalités et capacités clés à rechercher (extraites de le guide complet):

Visibilité et informations sur les erreurs de configuration

Effectuez des contrôles de sécurité complets pour avoir un aperçu clair de votre parc SaaS, de toutes les intégrations et de tous les domaines de risque.

Largeur

D’abord et avant tout pour la solution de base d’un SSPM, il y a la capacité du SSPM à s’intégrer à toutes vos applications SaaS.

- Recherchez un système SSPM qui s’intègre à n’importe quelle application et est capable d’effectuer des vérifications sur chaque type de données pour vous protéger contre les erreurs de configuration.

- Chaque SaaS a son propre cadre et ses propres configurations ; s’il existe un accès aux utilisateurs et aux systèmes de l’entreprise, il doit être surveillé par l’organisation. Toute application peut présenter un risque, même les applications non critiques pour l’entreprise. Votre SSPM devrait vous permettre d’ajouter facilement plus d’applications.

- Il convient de noter que les utilisateurs sont la clé de la gestion de bon nombre de vos erreurs de configuration. Recherchez une SSPM capable de capturer le comportement des utilisateurs.

Contrôles de sécurité complets et approfondis

L’autre élément essentiel d’une solution SSPM de base est l’étendue et la profondeur des contrôles de sécurité. Chaque domaine a ses propres facettes que l’équipe de sécurité doit suivre et surveiller.

- Contrôle d’accès pour les utilisateurs externes

- Contexte utilisateur

- Gouvernance de la gestion des identités et des accès

- Protection contre les logiciels malveillants

- Protection contre les fuites de données

- Audit

- Contrôle de la confidentialité

- Politiques de conformité, cadres de sécurité et référentiels

Obtenez le guide complet ainsi que la liste de contrôle imprimable ici.

Surveillance et correction continues

Combattez les menaces avec une surveillance continue et une correction rapide de toute erreur de configuration

La résolution des problèmes dans les environnements professionnels est une tâche compliquée et délicate. La solution SSPM principale doit fournir un contexte approfondi sur chaque configuration et vous permettre de surveiller et de configurer facilement des alertes. De cette façon, les vulnérabilités sont rapidement fermées avant qu’elles ne soient exploitées par des cyberattaques.

Les fournisseurs SSPM comme Adaptive Shield vous fournissent ces outils, qui permettent à votre équipe de sécurité de communiquer efficacement, de supprimer les vulnérabilités et de protéger votre système.

- Surveillance continue 24h/24 et 7j/7

- Suivi d’activité

- Alertes

- billetterie

- Remédiation

- Position dans le temps

Fonctionnalité du système

Votre solution SSPM doit être facile à déployer et permettre à votre équipe de sécurité d’ajouter et de surveiller facilement de nouvelles applications SaaS. Les meilleures solutions de sécurité doivent s’intégrer facilement à vos applications et à votre infrastructure de cybersécurité existante, pour créer une défense complète contre les cybermenaces.

- Assistants en libre-service

- API robustes

- Non intrusif

- Accès basé sur les rôles

Visibilité et informations sur l’accès aux applications SaaS à SaaS

Dans un effort pour améliorer la productivité, les employés étendent souvent les fonctionnalités de leurs applications SaaS principales en les connectant à une application SaaS secondaire, ou autrement connue sous le nom d’accès aux applications tierces. Ces droits incluent la possibilité de lire, créer, mettre à jour et supprimer des données d’entreprise ou personnelles. Cet accès est accordé en quelques secondes, généralement loin de la vue des équipes informatiques et de sécurité, et augmente considérablement la surface d’attaque d’une organisation.

Cependant, les utilisateurs réalisent rarement qu’ils ont transféré des droits d’autorisation importants à la nouvelle application tierce. Ces applications tierces, qui peuvent se compter par milliers pour les grandes organisations, doivent toutes être surveillées et supervisées par l’équipe de sécurité.

Pour empêcher les applications secondaires de fournir une passerelle non autorisée dans votre système, votre solution SSPM doit être équipée des fonctionnalités suivantes :

- Possibilité de découvrir facilement des applications SaaS tierces

- Accéder aux avis

- Volume d’accès

- Détection des paramètres

- Consolider les clients API

- Répartition de la portée

- Identification

- Créer un système standardisé

- Contexte utilisateur

- Dates d’installation

- Statut de certification

- Enrichissement tiers

- Rapports

Visibilité et informations sur les risques utilisateur de l’appareil au SaaS

Même avant que les employés ne travaillent régulièrement à domicile, les appareils des utilisateurs représentaient un risque pour les réseaux d’entreprise. Les équipes de sécurité n’avaient aucune visibilité sur les propriétaires des différents appareils et ne pouvaient pas s’assurer que les appareils étaient sécurisés. Lorsque des personnes disposant de niveaux de privilèges avancés utilisent des appareils non sécurisés, elles étendent la surface d’attaque avec ce qui équivaut à une passerelle ouverte.

Suivez et surveillez tous les risques utilisateur appareil-à-SaaS pour éliminer les vulnérabilités inattendues

Associer des appareils à des utilisateurs

- informations de l’utilisateur

- Évaluation des risques

- Découverte des appareils

- Rapports

- Données de posture de l’appareil

- Vérification du système d’exploitation

- Corrélation appareil-utilisateur

- Données de posture de l’appareil

Visibilité et informations sur la gestion des identités et des accès

Au fil du temps, le nombre d’utilisateurs ayant accès aux différentes parties du système d’une entreprise augmente. Bien que certains utilisateurs puissent passer à autre chose, ils restent souvent dans le système et conservent les mêmes privilèges qu’ils avaient. Les auteurs de menaces ou les associés mécontents de l’entreprise peuvent utiliser ces informations d’identification pour accéder à des zones non autorisées du système. Les équipes de sécurité ont besoin d’un outil pour identifier et déconnecter ces utilisateurs de plusieurs environnements et applications au sein de l’entreprise. Ils doivent également surveiller chaque connexion SaaS et s’assurer que l’activité des utilisateurs respecte les consignes de sécurité.

Identifiez tous les utilisateurs ayant accès à n’importe quel système ou application dans l’environnement :

Autorisations utilisateur

- authentification unique

- AMF

- Gestion des mots de passe

- Protocoles d’authentification

- Vidéo conférence

Identification des utilisateurs

- Découverte d’utilisateurs

- Classement des utilisateurs

- Statut d’invité

- Utilisateurs privilégiés

- Visibilité complète des employés

- Niveau de risque utilisateur

- Contexte de la plate-forme

- Comptes dormants

- Autorisations administratives

- Rapports

- Identification d’autorisation unique

- Surveillance

- Utilisateurs non autorisés

Dernières pensées

La bonne solution SSPM EMPÊCHE votre prochaine attaque.

SSPM est similaire au brossage des dents : c’est une exigence fondamentale nécessaire pour créer un état de protection préventif. Le bon SSPM fournit aux organisations une surveillance continue et automatisée de toutes les applications SaaS, ainsi qu’une base de connaissances intégrée pour garantir la plus haute hygiène de sécurité SaaS.