Une campagne d’écrémage Magecart récemment découverte a ses racines dans une activité d’attaque précédente remontant à novembre 2021.

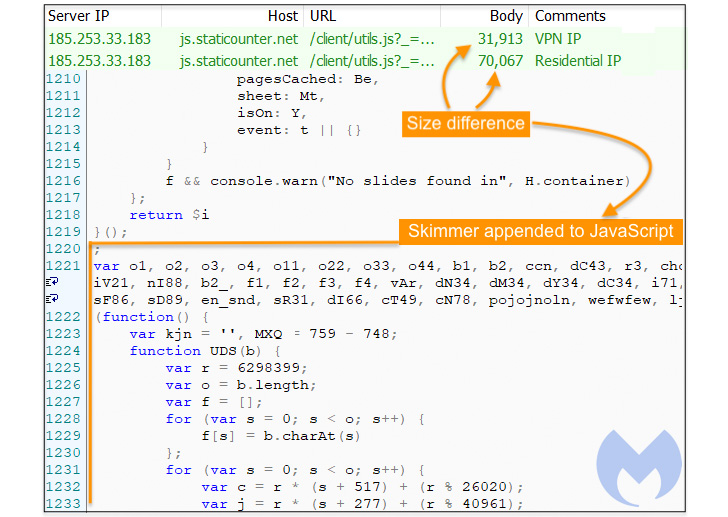

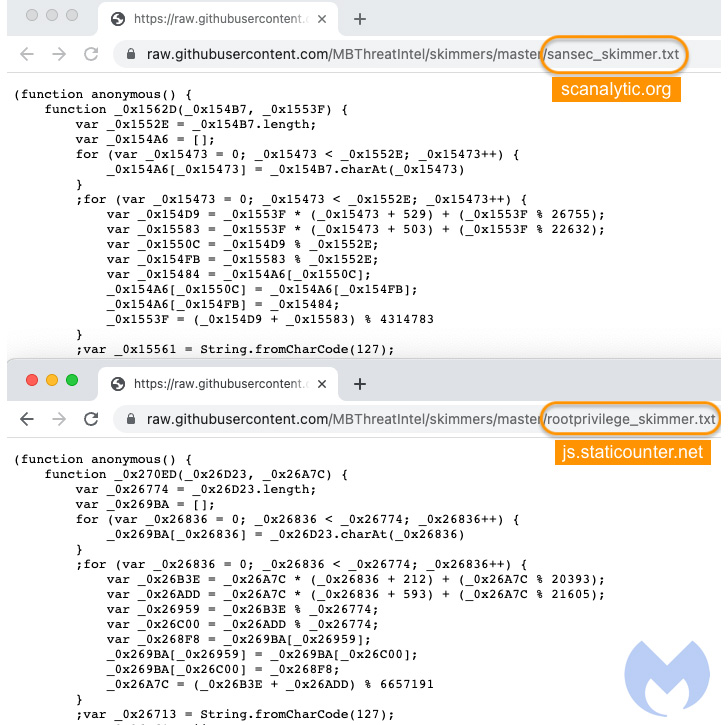

À cette fin, il est apparu que deux malware domaines identifiés comme hébergeant le code d’écumeur de carte de crédit — « scanalytic[.]org » et « js.staticcounter[.]net » – font partie d’une infrastructure plus large utilisée pour effectuer les intrusions, a déclaré Malwarebytes dans une analyse mardi.

« Nous avons pu connecter ces deux domaines avec un campagne précédente de novembre 2021 qui fut le premier exemple à notre connaissance d’un skimmer vérifiant l’utilisation de machines virtuelles », Jérôme Segura a dit. « Cependant, les deux sont maintenant dépourvus de code de détection de machine virtuelle. On ne sait pas pourquoi les acteurs de la menace l’ont supprimé, à moins que cela n’ait causé plus de problèmes que d’avantages. »

Les premières preuves de l’activité de la campagne, basées sur les domaines supplémentaires découverts, suggèrent qu’elle remonte au moins à mai 2020.

Magecart fait référence à un syndicat de la cybercriminalité composé de dizaines de sous-groupes spécialisés dans les cyberattaques impliquant le vol de cartes de crédit numériques en injectant du code JavaScript sur les vitrines de commerce électronique, généralement sur les pages de paiement.

Cela fonctionne par des agents accédant à des sites Web soit directement, soit via des services tiers qui fournissent des logiciels aux sites Web ciblés.

Alors que les attentats a pris de l’importance en 2015 pour singulariser la plate-forme de commerce électronique Magento (le nom Magecart est un mot-valise de « Magento » et « panier »), ils se sont depuis étendus à d’autres alternatives, y compris un plugin WordPress nommé WooCommerce.

Selon un rapport publié par Sucuri en avril 2022, WordPress est devenu la meilleure plate-forme CMS pour les logiciels malveillants d’écrémage de cartes de crédit, dépassant Magento en juillet 2021, avec écumeurs dissimulé dans les sites Web sous la forme de fausses images et JavaScript apparemment inoffensif thème des dossiers.

De plus, les sites Web WordPress représentaient 61 % des détections connues de logiciels malveillants d’écrémage de cartes de crédit au cours des cinq premiers mois de 2022, suivis de Magento (15,6 %), OpenCart (5,5 %) et autres (17,7 %).

« Les attaquants suivent l’argent, ce n’était donc qu’une question de temps avant qu’ils ne se concentrent sur la plate-forme de commerce électronique la plus populaire sur le Web », a noté Ben Martin de Sucuri à l’époque.