La sécurité des données se réinvente. Alors que de nouvelles solutions de gestion de la posture de sécurité des données arrivent sur le marché, les organisations reconnaissent de plus en plus l’opportunité de fournir une sécurité basée sur des preuves qui prouve comment leurs données sont protégées. Mais quelle est exactement la posture de sécurité des données et comment la gérez-vous ?

Gestion de la posture de sécurité des données (DSPM) est devenu courant suite à la publication de Gartner® Cool Vendors™ dans Data Security—Secure and Accelerate Advanced Use Cases. Dans ce rapport, Gartner1 semble avoir lancé l’utilisation populaire du terme de gestion de la posture de sécurité des données et l’investissement massif dans cet espace par chaque VC. Depuis ce rapport, Gartner a identifié au moins 16 fournisseurs de DSPM, dont Symmetry Systems.

Qu’est-ce que la posture de sécurité des données ?

Il y a certainement beaucoup de choses commercialisées et publiées sur les solutions de gestion de la posture de sécurité des données elles-mêmes, mais nous voulions d’abord approfondir ce qu’est la posture de sécurité des données ?

Symmetry Systems définit la posture de sécurité des données comme « … l’état actuel des capacités requises pour protéger les données contre l’accès, la destruction et/ou l’altération non autorisés. La posture de sécurité des données est une évaluation du magasin de données d’une organisation ou d’objets de données individuels :

Surface d’attaque des données: Un mappage des données aux identités, vulnérabilités et autres erreurs de configuration qui peuvent être utilisées comme points d’entrée pour y accéder.

Efficacité du contrôle de la sécurité des données : Une évaluation factuelle des contrôles de sécurité et de confidentialité des données par rapport aux meilleures pratiques du secteur et à la politique organisationnelle.

Rayon d’explosion de données : Une évaluation quantifiable des données à risque ou de l’impact potentiel maximal d’une faille de sécurité d’une seule identité, d’un seul magasin de données, d’une vulnérabilité ou d’une mauvaise configuration. Cela comprend l’identification des types et des volumes de données qui pourraient être affectés, ainsi que les coûts estimés et les conséquences prévues en fonction de l’efficacité actuelle des contrôles.

Dans l’ensemble, une solide posture de sécurité des données organisationnelles implique une approche globale de la gestion de la sécurité des données d’une organisation, y compris un inventaire et une classification continus des données, une évaluation et une amélioration continues des contrôles de sécurité des données, un redimensionnement proactif de l’accès aux données et un engagement envers une surveillance et réponse à l’utilisation inhabituelle des données. »

Pour maintenir une bonne posture de sécurité des données, les organisations doivent procéder comme suit :

Inventoriez vos données : Un inventaire des données, c’est-à-dire une liste complète de tous les magasins de données et de la sensibilité des données qu’ils contiennent, est une première étape essentielle pour déterminer l’état actuel des capacités.

Surveillez l’activité des données et les flux de données : Une prochaine étape importante consiste à vous assurer d’avoir une visibilité sur l’activité et le flux de vos données, car cela améliore votre capacité à détecter et à répondre à toute anomalie ou indicateur de compromission à mesure que vous améliorez votre posture de sécurité des données.

Évaluer les contrôles de sécurité des données : Une fois que vous avez cette visibilité et ces informations sur vos données, vous pouvez effectuer une évaluation factuelle de vos contrôles de sécurité des données. Cela devrait inclure la détermination du niveau de cryptage des données, la validité du hachage et de la tokenisation des données dans certains environnements, et surtout la validation des configurations cloud et des contrôles d’accès, y compris l’authentification requise pour accéder aux données.

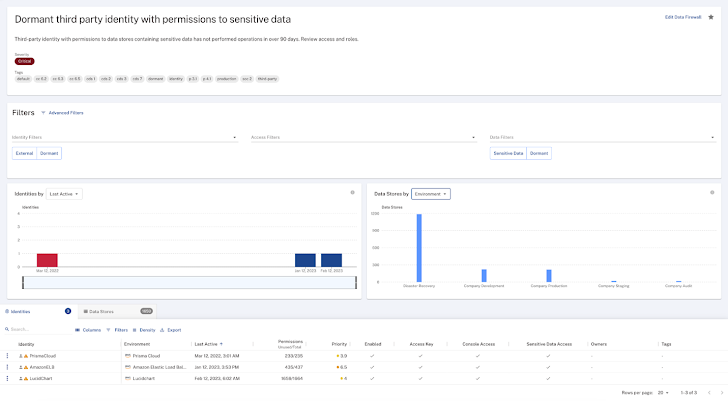

Réduisez la surface d’attaque des données : Les organisations doivent mettre en place des processus pour utiliser les résultats de cette analyse afin d’identifier et de réduire de manière proactive la surface d’attaque des données. Cela devrait inclure la garantie que l’authentification multifacteur est requise pour toutes les identités ayant accès aux données sensibles et aux magasins de données contenant des données sensibles et la suppression des comptes inactifs de l’environnement.

Minimiser le rayon de souffle : Les organisations doivent constamment évaluer le volume de données à risque et hiérarchiser les étapes pragmatiques pour minimiser l’impact potentiel d’une violation de sécurité d’une seule identité, d’un seul magasin de données, d’une vulnérabilité ou d’une mauvaise configuration. Cela devrait inclure la suppression des données sensibles des environnements inappropriés, l’identification et l’élimination des erreurs de configuration, et la minimisation des données en archivant ou en supprimant les données ou en supprimant les privilèges inutilisés des comptes actifs.

La solution Symmetry DataGuard

Symmetry DataGuard est une plate-forme de gestion de la posture de sécurité des données spécialement conçue à cet effet. Symmetry DataGuard ne se contente pas d’augmenter les plates-formes SaaS existantes avec la classification des données pour revendiquer la couverture DSPM ; au lieu de cela, il a été conçu dès le départ pour maximiser la protection des données. La plate-forme est généralement déployée dans l’environnement cloud du client afin de garantir que les données ne quittent jamais le contrôle du client. Ce modèle de déploiement est bien adapté au traitement des données, indépendamment de leur sensibilité et des diverses réglementations de conformité.

À la base, la plate-forme Symmetry DataGuard possède un graphique détaillé des objets de données, des identités et de toutes les autorisations et actions effectuées sur les objets de données. Ce graphe interconnecté est utilisé pour fournir les éléments nécessaires aux organisations pour gérer leur posture de sécurité des données. Nous avons examiné la solution Symmetry pour voir comment elle aide les organisations à aborder quelques domaines clés.

Inventaire des données

Une fois installé et configuré, Symmetry DataGuard collecte des informations à partir des environnements cloud. Cela est facilité par l’installation dans l’environnement cloud du client, mais tant que Symmetry DataGuard dispose des autorisations appropriées pour interroger les données, il peut agréger les informations dans vos environnements cloud. Pour éviter des frais de sortie de données inutiles, Symmetry Systems recommande de déployer Symmetry DataGuard dans chaque environnement cloud (par exemple, AWS, Azure, etc.). La découverte sans agent collecte rapidement des informations sur :

- L’environnement cloud.

- Les identités (y compris les utilisateurs, les services, les rôles et les groupes) ayant accès à l’environnement.

- Les magasins de données dans l’environnement.

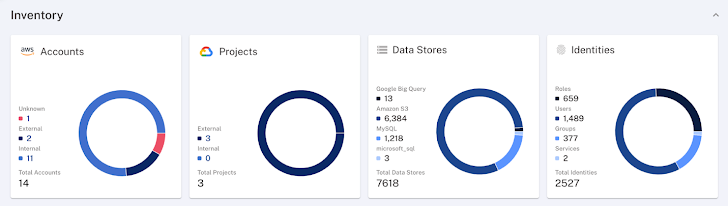

Des exemples de données d’inventaire d’environnement collectées par Symmetry DataGuard sont présentés dans l’image ci-dessous :

|

| Figure 1 : Données d’inventaire de l’environnement de données collectées par Symmetry DataGuard |

Les informations obtenues ici sont utilisées pour lancer l’échantillonnage des données dans les magasins de données identifiés. L’approche d’échantillonnage est entièrement personnalisable. Symmetry DataGuard fournit un catalogue robuste d’identificateurs de données prédéfinis qui utilisent une combinaison de mots-clés, de correspondance de modèles regex et de correspondance basée sur l’apprentissage automatique pour identifier et classer les données d’une organisation dans les magasins de données identifiés. Symmetry Systems travaille avec ses clients pour créer, personnaliser et améliorer l’ensemble d’identifiants afin d’augmenter la précision de leur processus de classification.

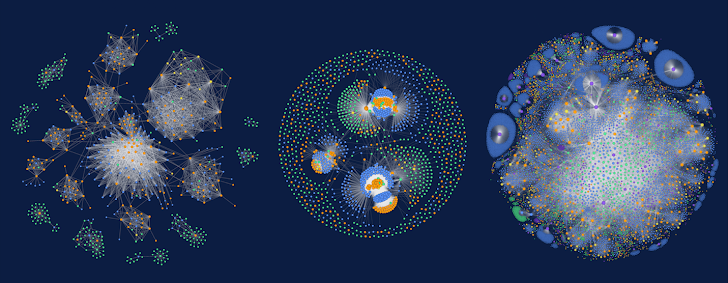

Cet aperçu de la classification des données dans chaque magasin de données est ajouté au graphique approfondi et fournit aux organisations des vues et des visualisations interrogeables de leur inventaire de données. Des exemples de cet inventaire de données sont étonnamment beaux et illustrés dans l’image ci-dessous :

|

| Figure 2 : Les visualisations de données permettent d’augmenter la précision du processus de classification des données en mappant les identités, l’accès, les types de données et l’emplacement de stockage des données. |

Surveiller l’activité des données et les flux de données

Dans le cadre de la découverte et de la surveillance continue de l’environnement, Symmetry DataGuard collecte la télémétrie sur toutes les activités de données ou les opérations de données effectuées sur les données de votre environnement. Cela inclut les tentatives échouées et refusées. Cette télémétrie est utilisée pour approfondir les informations fournies sur qui accède aux données d’une organisation et où ces données circulent en conséquence.

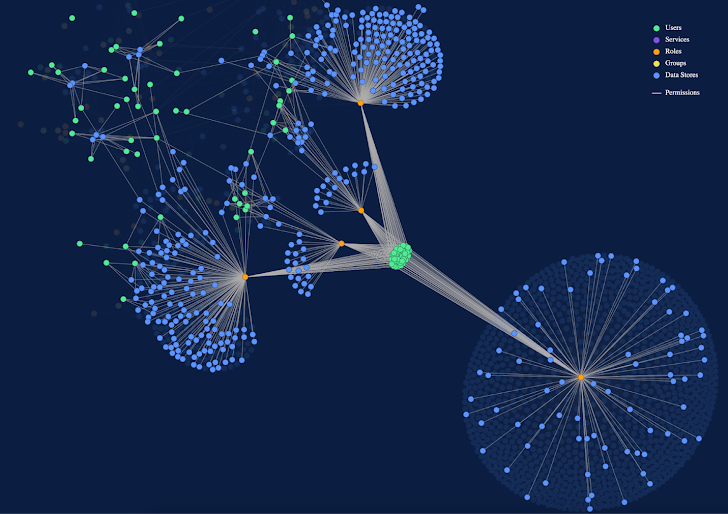

Ces informations sont corrélées avec l’inventaire des données pour aider les organisations à identifier les flux de données externes, les tentatives infructueuses d’accès aux données sensibles et un certain nombre d’autres scénarios intéressants de détection des menaces centrées sur les données. Un exemple de visualisation de ces flux est présenté ci-dessous :

|

| Figure 3 : Les flux de données aident les organisations à identifier les scénarios de détection des menaces centrées sur les données |

Les opérations sont regroupées en quatre classes de haut niveau : création, lecture, mise à jour ou suppression de données. Cela aide à hiérarchiser les activités inhabituelles ou à haut risque par rapport à des données spécifiques.

Effectuer une évaluation des contrôles de sécurité des données

Symmetry DataGuard évalue également la sécurité des données et les configurations d’identité et peut déclencher des alertes lorsque les configurations ne respectent pas les politiques définies ou sont modifiées. Ces configurations incluent, mais ne sont pas limitées à, déterminer si :

- Les données sont cryptées. (Cela inclut le natif.)

- MFA est activé.

- La surveillance est activée.

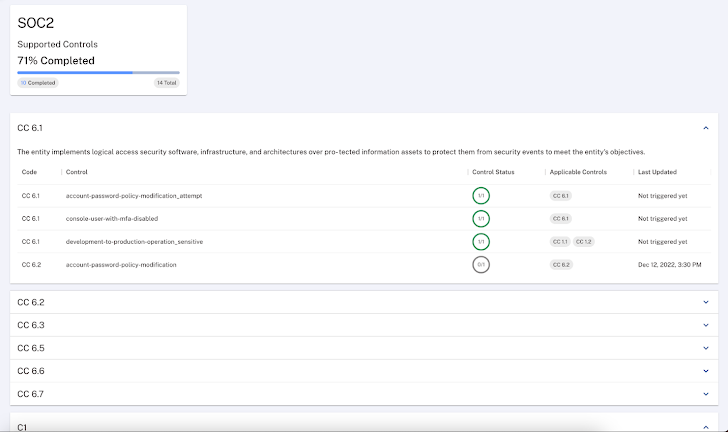

Symmetry DataGuard dispose de politiques de conformité prêtes à l’emploi qui sont utilisées pour vérifier la conformité avec les parties centrées sur les données des références du Center of Internet Security (CIS) et d’autres cadres de conformité. Des exemples de tableau de bord de conformité sont présentés ci-dessous :

|

| Figure 4 : Les tableaux de bord de conformité Symmetry DataGuard incluent des politiques de conformité prêtes à l’emploi qui sont utilisées pour vérifier la conformité avec les parties centrées sur les données des références du Center of Internet Security (CIS) et d’autres cadres de conformité |

Chaque contrôle de conformité sur le tableau de bord de conformité contient des informations sur la configuration qui a été vérifiée et les étapes de correction pour y remédier. Nous développons l’un des contrôles de conformité et obtenons le résultat détaillé suivant :

|

| Figure 5 : Les contrôles de conformité incluent des informations sur les étapes de configuration et de correction |

Avec le tableau de bord de conformité, les organisations sont en mesure de vérifier leurs données pour les erreurs de configuration et la conformité avec divers cadres réglementaires (PCI DSS, SOC 2, etc.). Les contrôles de conformité effectués par Symmetry DataGuard sont plus précis que les autres configurations de conformité effectuées sur l’infrastructure cloud et sont cruciaux pour les organisations des secteurs fortement réglementés.

Les plats à emporter

Une bonne posture de sécurité des données réduit la surface d’attaque et le rayon d’explosion des données de votre organisation. Atteindre et maintenir une bonne posture de sécurité des données nécessite une compréhension détaillée des données elles-mêmes, des identités qui peuvent y accéder, des contrôles qui les protègent et de la surveillance des opérations en cours d’exécution. Une plate-forme leader comme Symmetry DataGuard est capable de maintenir l’inventaire des données, de surveiller les opérations et l’activité et de vérifier la configuration et la conformité de la sécurité des données sécurisées, et ainsi de fournir une sécurité des données fondée sur des preuves.

Si vous souhaitez en savoir plus sur Symmetry Systems et sa solution de gestion de la posture de sécurité des données, Symmetry DataGuard, vous pouvez demander une démonstration sur Symmetry-Systems.com.

Vous avez trouvé cet article intéressant ? Suivez The Hacker News sur Twitter et LinkedIn pour lire plus de contenu exclusif.

1Gartner, Cool Vendors in Data Security — Secure and Accelerate Advanced Use Cases, par Joerg Fritsch, Andrew Bales, Ravisha Chugh, Brian Lowans, Mark Horvath, 19 avril 2022

Clause de non-responsabilité de Gartner

Gartner n’approuve aucun fournisseur, produit ou service décrit dans ses publications de recherche et ne conseille pas aux utilisateurs de technologie de sélectionner uniquement les fournisseurs ayant les notes les plus élevées ou une autre désignation. Les publications de recherche de Gartner se composent des opinions de l’organisation de recherche de Gartner et ne doivent pas être interprétées comme des déclarations de fait. Gartner décline toute garantie, expresse ou implicite, concernant cette recherche, y compris toute garantie de qualité marchande ou d’adéquation à un usage particulier.

GARTNER est une marque déposée et une marque de service de Gartner, Inc. et/ou de ses sociétés affiliées aux États-Unis et dans le monde, Hype Cycle et Cool Vendors sont des marques déposées de Gartner, Inc. et/ou de ses sociétés affiliées et sont utilisées ici avec autorisation. Tous les droits sont réservés.