Les utilisateurs de Zoho ManageEngine sont invités à corriger leurs instances contre une vulnérabilité de sécurité critique avant la publication d’une preuve de concept (PoC) code d’exploitation.

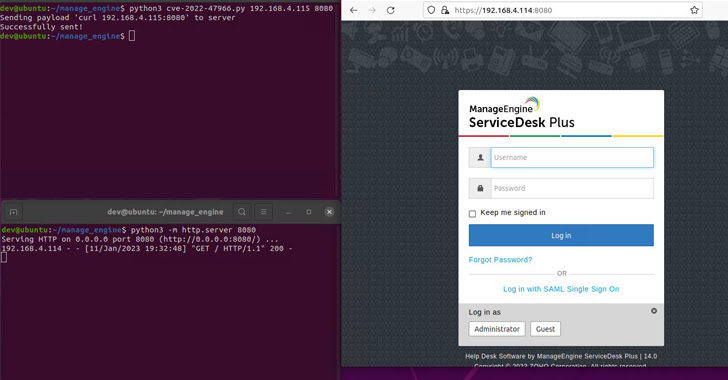

Le problème en question est CVE-2022-47966une vulnérabilité d’exécution de code à distance non authentifiée affectant plusieurs produits en raison de l’utilisation d’une dépendance tierce obsolète, Apache Santuario.

« Cette vulnérabilité permet à un adversaire non authentifié d’exécuter du code arbitraire », déclare Zoho averti dans un avis publié à la fin de l’année dernière, notant qu’il affecte toutes les configurations de ManageEngine sur lesquelles la fonction d’authentification unique (SSO) SAML est activée, ou l’avait activée dans le passé.

Horizon3.ai a maintenant publié des indicateurs de compromission (IOC) associés à la faille, notant qu’il a réussi à reproduire l’exploit contre les produits ManageEngine ServiceDesk Plus et ManageEngine Endpoint Central.

« La vulnérabilité est facile à exploiter et constitue un bon candidat pour que les attaquants « pulvérisent et prient » sur Internet », a déclaré le chercheur James Horseman. m’a dit. « Cette vulnérabilité permet l’exécution de code à distance en tant que NT AUTHORITY\SYSTEM, donnant essentiellement à un attaquant un contrôle complet sur le système. »

Un attaquant en possession de tels privilèges élevés pourrait l’armer pour voler des informations d’identification dans le but d’effectuer un mouvement latéral, a déclaré la société basée à San Francisco, ajoutant que l’acteur de la menace devra envoyer une demande SAML spécialement conçue pour déclencher l’exploit.

Horizon3.ai a en outre attiré l’attention sur le fait qu’il existe plus de 1 000 instances de produits ManageEngine exposés à Internet avec SAML actuellement activé, les transformant potentiellement en cibles lucratives.

Il n’est pas rare que des pirates exploitent la connaissance d’une vulnérabilité majeure pour des campagnes malveillantes. Il est donc essentiel que les correctifs soient installés dès que possible quelle que soit la configuration SAML.