Le en hausse tensions géopolitiques entre la Chine et Taïwan au cours des derniers mois ont déclenché une augmentation notable des cyberattaques contre ce pays insulaire d’Asie de l’Est.

« Des e-mails et URL malveillants aux logiciels malveillants, la tension entre la revendication par la Chine de Taïwan comme faisant partie de son territoire et le maintien de l’indépendance de Taïwan s’est transformée en une augmentation inquiétante des attaques », a déclaré le Trellix Advanced Research Center. a dit dans un nouveau rapport.

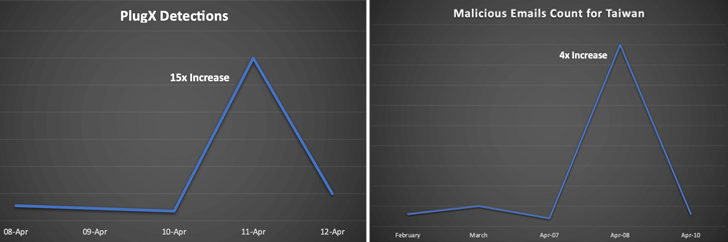

Les attaques, qui ont ciblé divers secteurs de la région, sont principalement conçues pour diffuser des logiciels malveillants et voler des informations sensibles, a déclaré la société de cybersécurité, ajoutant qu’elle avait détecté un quadruple du volume d’e-mails malveillants entre le 7 avril et le 10 avril. , 2023.

Certains des secteurs verticaux de l’industrie les plus touchés au cours de la période de quatre jours étaient le réseautage, la fabrication et la logistique.

De plus, le pic d’e-mails malveillants ciblant Taïwan a été suivi d’une multiplication par 15 des détections PlugX entre le 10 avril et le 12 avril 2023, indiquant que les leurres de phishing ont agi comme un vecteur d’accès initial pour supprimer des charges utiles supplémentaires.

PlugX, un cheval de Troie d’accès à distance repéré dans la nature depuis 2008, est une porte dérobée Windows qui a été utilisée par de nombreux acteurs chinois de la menace pour contrôler les machines victimes. Il est également connu pour utiliser des techniques de chargement latéral DLL pour voler sous le radar.

« Cette technique consiste en un programme légitime chargeant un fichier de bibliothèque de liens dynamiques (DLL) malveillant qui se fait passer pour un fichier DLL légitime », ont déclaré les chercheurs de Trellix, Daksh Kapur et Leandro Velasco.

« Cela permet l’exécution de code malveillant arbitraire en contournant les mesures de sécurité qui recherchent un code malveillant s’exécutant directement à partir d’un fichier exécutable. »

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

Outre PlugX, Trellix a déclaré avoir également identifié d’autres familles de logiciels malveillants telles que le Cheval de Troie Kryptik ainsi que des voleurs comme Zmutzy et FormBook ciblant la nation.

« Au cours des dernières années, nous avons remarqué que les conflits géopolitiques sont l’un des principaux moteurs des cyberattaques sur une variété d’industries et d’institutions », a déclaré Joseph Tal, vice-président senior du Trellix Advanced Research Center.

« La surveillance des événements géopolitiques peut aider les organisations à prévoir les cyberattaques dans les pays dans lesquels elles opèrent. »