Pas moins de sept vulnérabilités de sécurité ont été révélées dans le logiciel Axeda de PTC qui pourraient être militarisées pour obtenir un accès non autorisé aux appareils médicaux et IoT.

Appelés collectivement « Accès :7« , les faiblesses – dont trois sont classées critiques en gravité – affectent potentiellement plus de 150 modèles d’appareils couvrant plus de 100 fabricants différents, ce qui pose un risque important pour la chaîne d’approvisionnement.

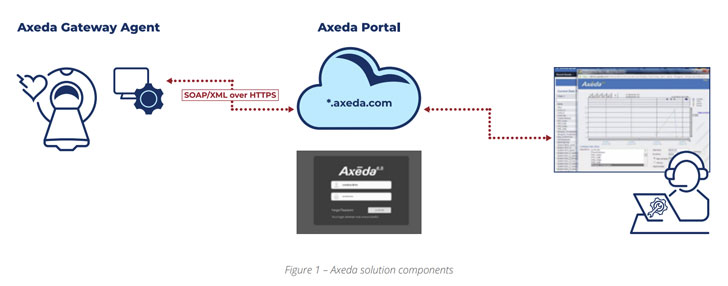

La solution Axeda de PTC comprend une plate-forme cloud qui permet aux fabricants d’appareils d’établir une connectivité pour surveiller, gérer et entretenir à distance une large gamme de machines, de capteurs et d’appareils connectés via ce qu’on appelle l’agent, qui est installé par les équipementiers avant que les appareils ne soient vendus à les clients.

« Access:7 pourrait permettre aux pirates d’exécuter à distance du code malveillant, d’accéder à des données sensibles ou de modifier la configuration des appareils médicaux et IoT exécutant le code à distance et l’agent de gestion Axeda de PTC », ont déclaré des chercheurs de Forescout et CyberMDX dans un rapport conjoint publié aujourd’hui.

Sur les 100 fournisseurs d’appareils concernés, 55 % appartiennent au secteur de la santé, suivi des industries de l’IdO (24 %), de l’informatique (8 %), des services financiers (5 %) et de la fabrication (4 %). Pas moins de 54% des clients disposant d’appareils équipés d’Axeda ont été identifiés dans le secteur de la santé.

Outre l’imagerie médicale et les machines de laboratoire, les appareils vulnérables comprennent tout, des guichets automatiques, des distributeurs automatiques, des systèmes de gestion de trésorerie et des imprimantes d’étiquettes aux systèmes de lecture de codes-barres, aux systèmes SCADA, aux solutions de surveillance et de suivi des actifs, aux passerelles IoT et aux découpeuses industrielles.

La liste des défauts est ci-dessous –

- CVE-2022-25246 (Score CVSS : 9,8) – L’utilisation d’informations d’identification codées en dur dans le service AxedaDesktopServer.exe qui pourrait permettre la prise de contrôle à distance d’un appareil

- CVE-2022-25247 (Score CVSS : 9,8) – Une faille dans ERemoteServer.exe qui pourrait être exploitée pour envoyer des commandes spécialement conçues pour obtenir l’exécution de code à distance (RCE) et un accès complet au système de fichiers

- CVE-2022-25251 (Score CVSS : 9,4) – Authentification manquante dans l’agent Axeda xGate.exe qui pourrait être utilisée pour modifier la configuration de l’agent

- CVE-2022-25249 (Score CVSS : 7,5) – Une faille de traversée de répertoire dans l’agent Axeda xGate.exe qui pourrait permettre à un attaquant distant non authentifié d’obtenir un accès en lecture au système de fichiers sur le serveur Web

- CVE-2022-25250 (Score CVSS : 7,5) – Une faille de déni de service (DoS) dans l’agent Axeda xGate.exe en injectant une commande non documentée

- CVE-2022-25252 (Score CVSS : 7,5) – Une vulnérabilité de débordement de la mémoire tampon dans le composant Axeda xBase39.dll qui pourrait entraîner un déni de service (DoS)

- CVE-2022-25248 (Score CVSS : 5,3) – Une faille de divulgation d’informations dans le service ERemoteServer.exe qui expose le journal de texte des événements en direct à des parties non authentifiées

L’exploitation réussie des failles pourrait doter les attaquants de capacités leur permettant d’exécuter à distance du code malveillant afin de prendre le contrôle total des appareils, d’accéder aux données sensibles, de modifier les configurations et d’arrêter des services spécifiques sur les appareils concernés.

Les failles, qui affectent toutes les versions de l’Agent Axeda antérieures à la 6.9.3, ont été signalées à PTC le 10 août 2021 dans le cadre d’une processus de divulgation coordonné impliquant la Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis, le Health Information Sharing and Analysis Center (H-ISAC) et la Food and Drug Administration (FDA).

Pour atténuer les failles et prévenir une éventuelle exploitation, les utilisateurs sont recommandé de mettre à niveau à l’agent Axeda version 6.9.1 build 1046, 6.9.2 build 1049 ou 6.9.3 build 1051.

Ce n’est pas la première fois que des vulnérabilités de sécurité critiques ciblant principalement les systèmes de santé sont révélées. En décembre 2020, CyberMDX a révélé « MDhex-Ray« , une faille grave dans les produits d’imagerie CT, X-Ray et IRM de GE Healthcare qui pourrait entraîner l’exposition d’informations de santé protégées.

« Access:7 affecte une solution vendue aux fabricants d’appareils qui n’ont pas développé leur système de télémaintenance en interne », ont déclaré les chercheurs. « Cela en fait une vulnérabilité de la chaîne d’approvisionnement et affecte donc de nombreux fabricants et appareils en aval. »