L’équipe d’intervention d’urgence informatique d’Ukraine (CERT-UA) cette semaine divulgué que les utilisateurs du programme de connaissance de la situation Delta ont reçu des e-mails de phishing provenant d’un compte de messagerie compromis appartenant au ministère de la Défense.

Les attaques, qui ont été attribuées à un cluster de menaces appelé UAC-0142, visaient à infecter les systèmes avec deux logiciels malveillants voleurs de données appelés FateGrab et StealDeal.

Delta est un système d’affichage de situation opérationnelle basé sur le cloud développé par Aerorozvidka qui permet une surveillance en temps réel des troupes sur le champ de bataille, ce qui en fait une cible lucrative pour les acteurs de la menace.

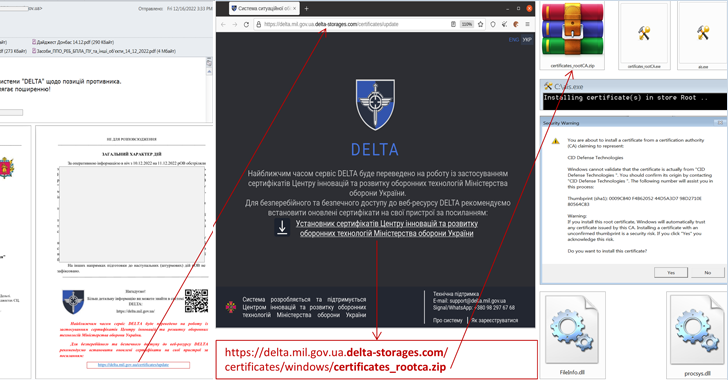

Les messages de leurre, qui sont accompagnés de faux avertissements pour mettre à jour les certificats racine dans le logiciel Delta, contiennent des documents PDF contenant des liens vers des fichiers d’archive hébergés sur un domaine Delta frauduleux, laissant finalement tomber le logiciel malveillant sur les systèmes compromis.

Alors que FateGrab est principalement conçu pour exfiltrer des fichiers avec des extensions spécifiques via le protocole de transfert de fichiers (FTP), StealDeal choisit les navigateurs Web pour siphonner les mots de passe et autres informations.

L’attaque survient quelques jours après l’Ukraine a présenté le système Delta à l’Organisation OTAN de consultation, de commandement et de contrôle (NC3O). Cela fait également suite à des révélations selon lesquelles le groupe Gamaredon, lié à la Russie, a tenté d’infiltrer sans succès une grande société de raffinage de pétrole dans un État membre de l’OTAN fin août 2022.

La guerre russo-ukrainienne a incité Moscou à intensifier les cyberattaques contre l’Ukraine, en s’appuyant sur un large éventail de logiciels malveillants d’effacement pour perturber les infrastructures critiques.

Au cours des derniers mois, les organisations ukrainiennes ont également été ciblées par RomCom RAT et le voleur Vidar, ce dernier agissant comme un moyen de supprimer une souche de ransomware appelée Somnie.

Plus tôt ce mois-ci, le CERT-UA a noté que des organisations publiques ont été ciblées par des e-mails de phishing prétendant provenir du service d’urgence de l’État ukrainien et contenant des archives RAR contenant des armes conçues pour déployer une porte dérobée basée sur Delphi nommée DauphinCap.