Des failles de sécurité ont été identifiées dans les modèles Xiaomi Redmi Note 9T et Redmi Note 11, qui pourraient être exploitées pour désactiver le mécanisme de paiement mobile et même falsifier des transactions via une application Android malveillante installée sur les appareils.

Check Point a déclaré avoir découvert les failles des appareils alimentés par les chipsets MediaTek lors d’une analyse de sécurité de l’environnement d’exécution de confiance « Kinibi » du fabricant chinois de combinés.

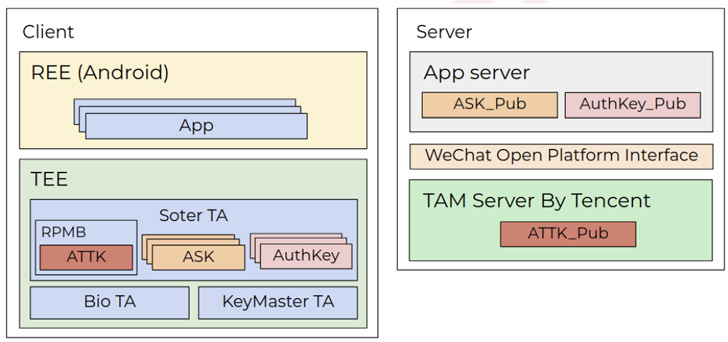

Un TEE fait référence à un enclave sécurisée à l’intérieur du processeur principal qui est utilisé pour traiter et stocker des informations sensibles telles que les clés cryptographiques afin d’assurer la confidentialité et l’intégrité.

Plus précisément, la société israélienne de cybersécurité a découvert qu’une application de confiance sur un appareil Xiaomi peut être rétrogradée en raison d’un manque de contrôle de version, permettant à un attaquant de remplacer une version plus récente et sécurisée d’une application par une variante plus ancienne et vulnérable.

« Par conséquent, un attaquant peut contourner les correctifs de sécurité apportés par Xiaomi ou MediaTek dans les applications de confiance en les rétrogradant vers des versions non corrigées », a déclaré Slava Makkaveev, chercheur chez Check Point. a dit dans un rapport partagé avec The Hacker News.

De plus, plusieurs vulnérabilités ont été identifiées dans « thhadmin », une application de confiance responsable de la gestion de la sécurité, qui pourrait être exploitée par une application malveillante pour divulguer des clés stockées ou pour exécuter du code arbitraire dans le contexte de l’application.

« Nous avons découvert un ensemble de vulnérabilités qui pourraient permettre de falsifier des packages de paiement ou de désactiver le système de paiement directement à partir d’une application Android non privilégiée », a déclaré Makkaveev dans un communiqué partagé avec The Hacker News.

Les faiblesses visent une application de confiance développée par Xiaomi pour mettre en œuvre des opérations cryptographiques liées à un service appelé Tencent Soterqui est une « norme biométrique » qui fonctionne comme un cadre de paiement mobile intégré pour autoriser les transactions sur des applications tierces utilisant WeChat et Alipay.

Mais une vulnérabilité de débordement de tas dans l’application de confiance soter signifiait qu’elle pouvait être exploitée pour induire un déni de service par une application Android qui n’a pas l’autorisation de communiquer directement avec le TEE.

Ce n’est pas tout. En enchaînant l’attaque de rétrogradation susmentionnée pour remplacer l’application de confiance soter par une version plus ancienne contenant une vulnérabilité de lecture arbitraire, Check Point a découvert qu’il était possible d’extraire les clés privées utilisées pour signer les packages de paiement.

« La vulnérabilité […] compromet complètement la plate-forme Tencent soter, permettant à un utilisateur non autorisé de signer de faux packages de paiement », a noté la société.

Xiaomi, suite à une divulgation responsable, a déployé correctifs pour résoudre CVE-2020-14125 le 6 juin 2022. « Le problème de rétrogradation, qui a été confirmé par Xiaomi comme appartenant à un fournisseur tiers, est en cours de résolution », a ajouté Check Point.