Les chercheurs ont révélé plusieurs vulnérabilités affectant les systèmes de localisation en temps réel ultra large bande (UWB) (RTLS), permettant aux pirates de lancer des attaques AitM (Adversary-in-the-middle) et de falsifier les données de localisation.

« Les zero-days découverts posent spécifiquement un risque de sécurité pour les travailleurs dans les environnements industriels », a déclaré la société de cybersécurité Nozomi Networks. divulgué dans un article technique la semaine dernière. « Si un acteur malveillant exploite ces vulnérabilités, il a la capacité de falsifier les zones de sécurité désignées par RTLS pour protéger les travailleurs dans les zones dangereuses. »

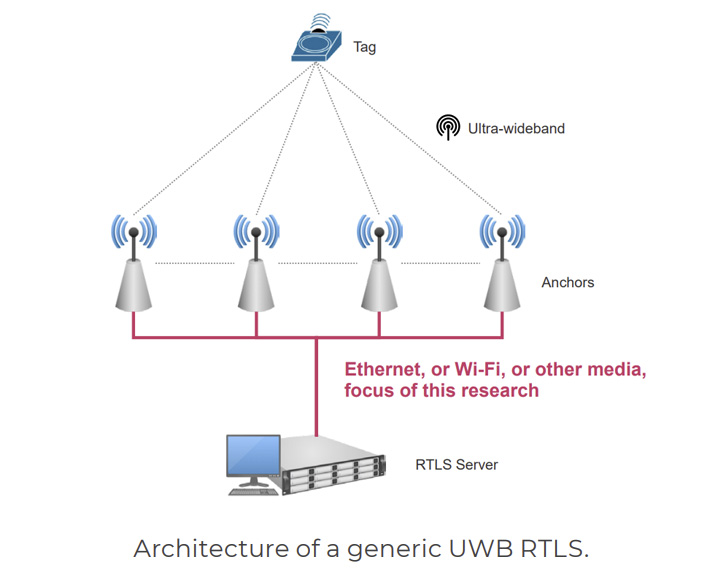

RTLS est utilisé pour identifier et suivre automatiquement l’emplacement d’objets ou de personnes en temps réel, généralement dans une zone intérieure confinée. Ceci est réalisé en utilisant des balises attachées aux actifs, qui diffusent des signaux USB vers des points de référence fixes appelés ancres qui déterminent ensuite leur emplacement.

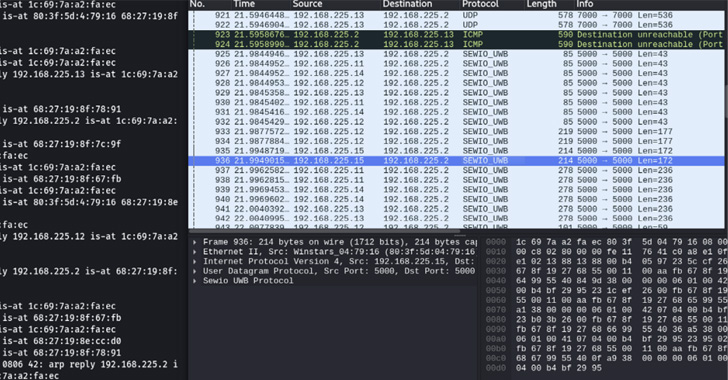

Mais les failles identifiées dans les solutions RTLS – Kit Wi-Fi Sewio Indoor Tracking RTLS UWBun et Kit d’entreprise Avalue Renity Artemis – signifiait qu’ils pouvaient être armés pour intercepter les paquets réseau échangés entre les ancres et le serveur central et organiser des attaques de manipulation du trafic.

En termes simples, l’idée est d’estimer les coordonnées d’ancrage et de les utiliser pour manipuler les règles de géorepérage du système RTLS, incitant efficacement le logiciel à accorder l’accès à des zones restreintes et même à perturber les environnements de production.

« Si un attaquant est capable d’altérer la position d’un tag en modifiant le paquet de positionnement lié à ce tag, il peut devenir possible d’entrer dans des zones restreintes ou de voler des objets de valeur sans que les opérateurs puissent détecter qu’une activité malveillante est en cours. »

Pire encore, en modifiant la position des balises et en les plaçant dans des zones surveillées par des règles de géorepérage, un adversaire peut provoquer l’arrêt de chaînes de production entières en montrant qu’un travailleur est à proximité même lorsque personne n’est réellement là.

Dans un scénario alternatif, les données de localisation pourraient être falsifiées pour placer un travailleur en dehors d’une zone de géorepérage afin que les machines dangereuses redémarrent alors qu’un travailleur se trouve à proximité, ce qui pose de graves risques pour la sécurité.

Mais il convient de souligner que cela nécessite qu’un attaquant compromette un ordinateur connecté à ce réseau ou ajoute subrepticement un périphérique malveillant pour obtenir un accès non autorisé au réseau.

Pour remédier à de telles attaques, il est recommandé d’appliquer la ségrégation du réseau et d’ajouter une couche de chiffrement du trafic au-dessus des communications existantes pour empêcher les attaques AitM.

« De faibles exigences de sécurité dans les logiciels critiques peuvent entraîner des problèmes de sécurité qui ne peuvent être ignorés », ont déclaré les chercheurs Andrea Palanca, Luca Cremona et Roya Gordon. « L’exploitation des communications secondaires dans UWB RTLS peut être difficile, mais c’est faisable. »