Quatre cadres malveillants différents conçus pour attaquer des réseaux isolés ont été détectés au cours du seul premier semestre 2020, portant le nombre total de ces boîtes à outils à 17 et offrant aux adversaires une voie vers le cyberespionnage et l’exfiltration d’informations classifiées.

« Tous les frameworks sont conçus pour effectuer une certaine forme d’espionnage, [and] tous les frameworks utilisaient des clés USB comme support de transmission physique pour transférer des données dans et hors des réseaux ciblés, » Alexis Dorais-Joncas et Facundo Muñoz, chercheurs d’ESET. mentionné dans une étude approfondie des cadres.

L’espacement d’air est une mesure de sécurité du réseau conçue pour empêcher l’accès non autorisé aux systèmes en les isolant physiquement des autres réseaux non sécurisés, y compris les réseaux locaux et l’Internet public. Cela implique également que le seul moyen de transférer des données consiste à y connecter un périphérique physique, tel que des clés USB ou des disques durs externes.

Étant donné que le mécanisme est l’un des moyens les plus courants SCADA et les systèmes de contrôle industriel (ICS) sont protégés, les groupes APT qui sont généralement parrainés ou qui font partie des efforts des États-nations ont de plus en plus ont jeté leur dévolu sur l’infrastructure critique dans l’espoir d’infiltrer un réseau vide avec des logiciels malveillants afin de surveiller les cibles d’intérêt.

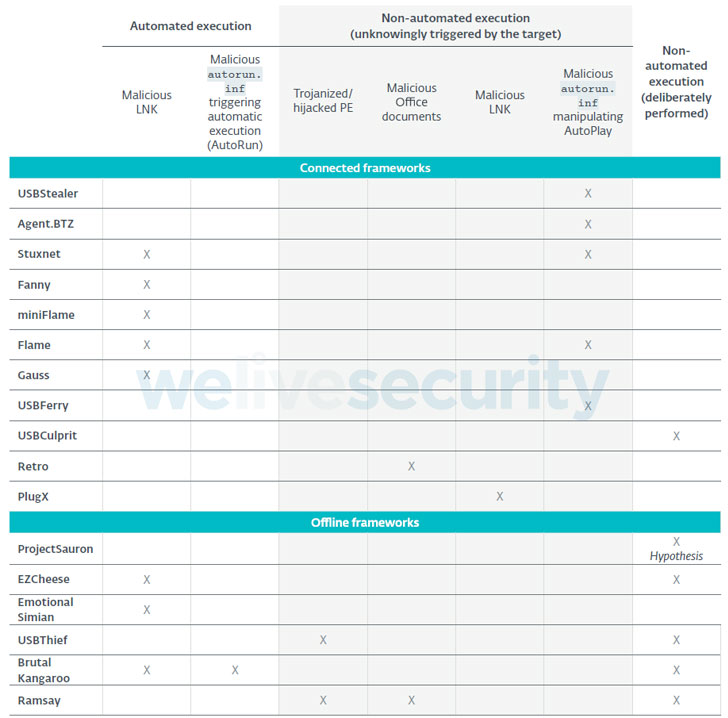

Principalement conçu pour attaquer les systèmes d’exploitation Windows, la société de cybersécurité slovaque a déclaré que pas moins de 75 % de tous les frameworks ont été trouvés utilisant des LNK malveillants ou AutoRun des fichiers sur des clés USB pour soit effectuer la compromission initiale du système à intervalle d’air, soit pour se déplacer latéralement au sein du réseau à intervalle d’air.

Certains cadres qui ont été attribués à des acteurs de la menace bien connus sont les suivants :

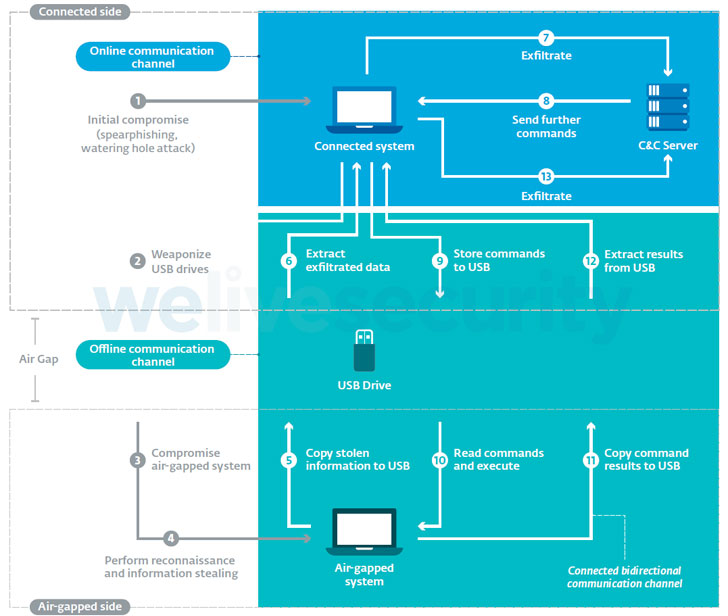

« Tous les frameworks ont conçu leurs propres méthodes, mais ils ont tous une chose en commun : sans exception, ils ont tous utilisé des clés USB armées », ont expliqué les chercheurs. « La principale différence entre les frameworks connectés et hors ligne réside dans la manière dont le lecteur est armé en premier lieu. »

Alors que les frameworks connectés fonctionnent en déployant un composant malveillant sur le système connecté qui surveille l’insertion de nouvelles clés USB et place automatiquement le code d’attaque nécessaire pour compromettre le système à vide, les frameworks hors ligne comme Brutal Kangaroo, EZCheese et ProjectSauron s’appuient sur les attaquants infectant délibérément leurs propres clés USB pour dérober la machine ciblée.

Par mesure de précaution, il est recommandé aux organisations disposant de systèmes d’information critiques et d’informations sensibles d’empêcher l’accès direct aux e-mails sur les systèmes connectés, de désactiver les ports USB et de désinfecter les clés USB, de restreindre l’exécution des fichiers sur les lecteurs amovibles et d’effectuer une analyse périodique des systèmes isolés pour détecter tout signe. d’activité suspecte.

« Le maintien d’un système à intervalle d’air complet s’accompagne des avantages d’une protection supplémentaire », a déclaré Dorais-Joncas. « Mais comme tous les autres mécanismes de sécurité, l’espacement d’air n’est pas une solution miracle et n’empêche pas les acteurs malveillants de s’attaquer à des systèmes obsolètes ou aux mauvaises habitudes des employés. »