Des chercheurs en cybersécurité ont révélé cinq vulnérabilités de sécurité non signalées auparavant affectant la pompe à grand volume et la station spatiale Infusomat Space de B. Braun qui pourraient être exploitées par des parties malveillantes pour altérer les doses de médicaments sans aucune authentification préalable.

McAfee, qui a découvert et signalé les failles à la société allemande de dispositifs médicaux et pharmaceutiques le 11 janvier 2021, mentionné la « modification pourrait apparaître comme un dysfonctionnement de l’appareil et n’être remarquée qu’après qu’une quantité substantielle de médicament a été administrée à un patient, car la pompe à perfusion affiche exactement ce qui a été prescrit, tout en dispensant des doses de médicament potentiellement mortelles ».

Les problèmes ont été résolus par B. Braun dans SpaceCom L82 ou version ultérieure, Battery Pack SP avec WiFi:L82 ou version ultérieure, et DataModule compactplus version A12 ou version ultérieure.

Les pompes à perfusion sont des dispositifs médicaux utilisés pour administrer des fluides intraveineux, tels que des nutriments et des médicaments, dans le corps d’un patient en quantités contrôlées, tandis que SpaceStation est un système d’accueil et de communication configurable conçu pour accueillir jusqu’à quatre pompes à perfusion pour une utilisation dans un établissement médical. Les appareils fonctionnent sur un composant logiciel appelé SpaceCom, un système Linux intégré qui s’exécute soit sur la pompe à partir de sa batterie intelligente, soit à l’intérieur de la SpaceStation.

En résumé, les failles identifiées par McAfee permettent à un attaquant d’élever les privilèges, d’afficher des informations sensibles, de télécharger des fichiers arbitraires et d’exécuter du code à distance —

- CVE-2021-33885 – Vérification insuffisante de l’authenticité des données (CVSS 9.7)

- CVE-2021-33882 – Authentification manquante pour la fonction critique (CVSS 8.2)

- CVE-2021-33886 – Utilisation d’une chaîne de format contrôlée de l’extérieur (CVSS 7.7)

- CVE-2021-33883 – Transmission en clair d’informations sensibles (CVSS 7.1)

- CVE-2021-33884 – Téléchargement illimité de fichier de type dangereux (CVSS 5.8)

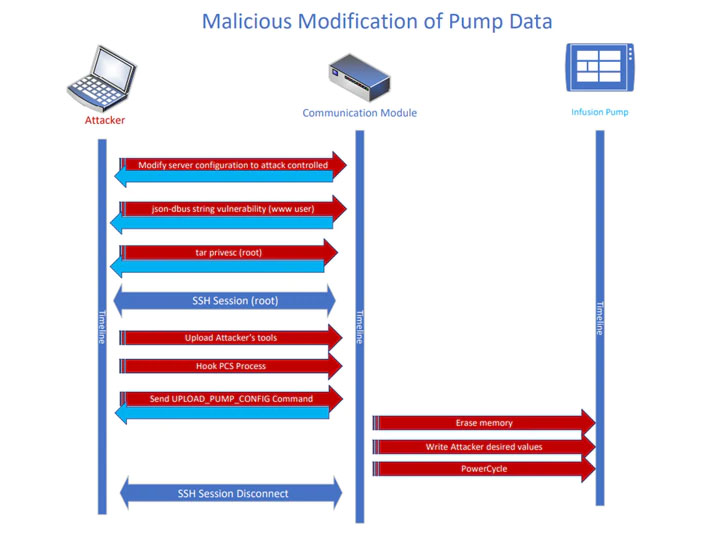

En enchaînant les vulnérabilités, un adversaire pourrait « modifier la configuration d’une pompe alors que la pompe est en mode veille, ce qui entraînerait l’administration d’une dose inattendue de médicament à un patient lors de sa prochaine utilisation – le tout sans authentification », équipe McAfee Advanced Threat Research. noté dans une plongée technique approfondie.

En d’autres termes, les faiblesses, qui surviennent en raison d’un manque de vérification dans le système d’exploitation de la pompe, pourraient permettre à tout attaquant de lui envoyer des commandes ou des données, facilitant ainsi les attaques à distance qui non seulement passent inaperçues, mais transforment également l’appareil en arme en modifiant la quantité de médicaments qu’un patient est censé recevoir par perfusion.

Une mise en garde à noter est que les attaques ne peuvent réussir que lorsqu’une pompe est inactive ou en mode veille entre les perfusions, sans parler de ces modifications non autorisées des données critiques de la pompe nécessitant que l’acteur de la menace s’implante d’abord sur le réseau local, ou potentiellement effectuer les intrusions sur Internet dans le cas où les pompes seraient directement exposées – un scénario peu probable.

« Toutes les installations utilisant SpaceCom, Battery Pack SP avec WiFi et DataModule compactplus doivent revoir leur infrastructure informatique pour s’assurer qu’un concept de zone de réseau a été mis en œuvre dans lequel les systèmes critiques, tels que les pompes à perfusion, sont hébergés séparément (par exemple, par des pare-feu ou un VLAN ) qui ne sont pas accessibles directement depuis Internet ou par des utilisateurs non autorisés », B. Braun mentionné dans un avis publié le 14 mai 2021.

« Les réseaux sans fil doivent être mis en œuvre à l’aide d’une authentification multifacteur et d’un cryptage standard de l’industrie et doivent être équipés de systèmes de détection d’intrusion (IDS) et/ou de systèmes de prévention d’intrusion (IPS) », a ajouté la société.