Une nouvelle attaque de phishing sophistiquée a été observée livrant le cheval de Troie AsyncRAT dans le cadre d’une campagne de logiciels malveillants qui aurait commencé en septembre 2021.

« Grâce à une simple tactique de phishing par e-mail avec une pièce jointe html, les attaquants fournissent AsyncRAT (un cheval de Troie d’accès à distance) conçu pour surveiller et contrôler à distance ses ordinateurs infectés via une connexion sécurisée et cryptée », a déclaré Michael Dereviashkin, chercheur en sécurité au sein d’une entreprise de prévention des violations. Morphisec, mentionné dans un rapport.

Les intrusions commencent par un message électronique contenant une pièce jointe HTML déguisée en reçu de confirmation de commande (par exemple, Receipt-

Mais contrairement à d’autres attaques qui acheminent la victime vers un domaine de phishing configuré explicitement pour télécharger le logiciel malveillant de la prochaine étape, la dernière campagne RAT utilise intelligemment JavaScript pour créer localement le fichier ISO à partir d’une chaîne encodée en Base64 et imiter le processus de téléchargement.

« Le téléchargement ISO n’est pas généré à partir d’un serveur distant mais à partir du navigateur de la victime par un code JavaScript intégré dans le fichier de reçu HTML », a expliqué Dereviashkin.

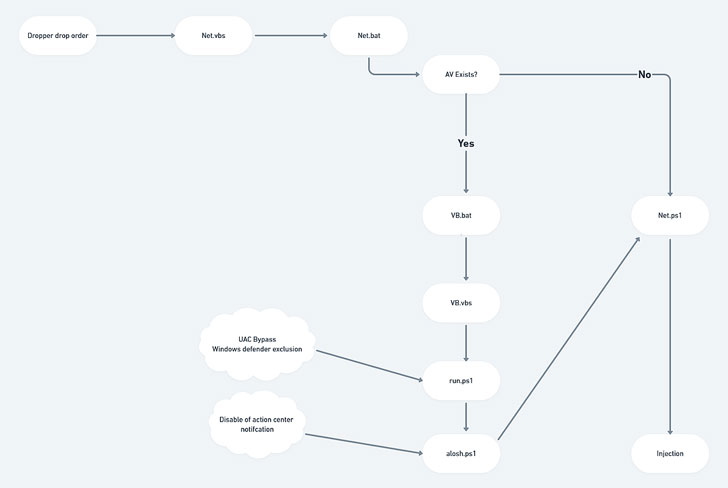

Lorsque la victime ouvre le fichier ISO, il est automatiquement monté en tant que lecteur de DVD sur l’hôte Windows et inclut un fichier .BAT ou .VBS, qui continue la chaîne d’infection pour récupérer un composant de l’étape suivante via une exécution de commande PowerShell.

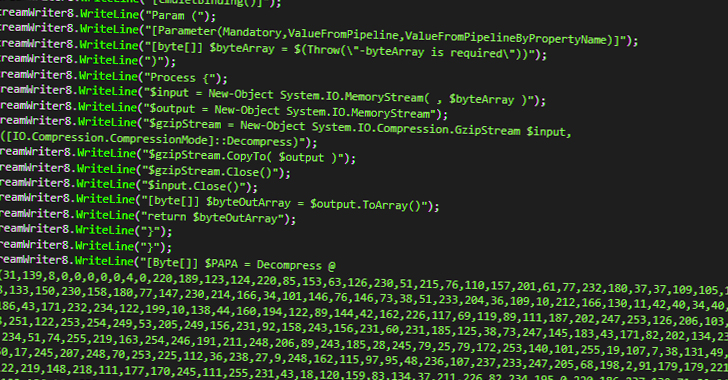

Cela se traduit par l’exécution d’un module .NET en mémoire qui agit ensuite comme un compte-gouttes pour trois fichiers – l’un agissant comme un déclencheur pour le suivant – pour finalement fournir AsyncRAT comme charge utile finale, tout en vérifiant également le logiciel antivirus et la configuration Exclusions de Windows Defender.

Les RAT tels que AsyncRAT sont généralement utilisés pour forger un lien à distance entre un auteur de menace et un appareil victime, voler des informations et effectuer une surveillance via des microphones et des caméras. Ils fournissent un éventail de fonctionnalités avancées qui permettent aux attaquants de surveiller et de contrôler entièrement les machines compromises.

Morphisec a également souligné les tactiques avancées de la campagne, qui, selon lui, ont permis au malware de se faufiler. virtuellement non détecté par la plupart des moteurs anti-programmes malveillants bien que l’opération soit en vigueur depuis près de cinq mois.