Bien qu’il s’agisse d’une norme pour les campagnes de phishing qui distribuent des documents Microsoft Office armés pour inviter les victimes à activer les macros afin de déclencher la chaîne d’infection en arrière-plan, de nouvelles découvertes indiquent que les avertissements de sécurité des macros peuvent être entièrement désactivés sans nécessiter aucune interaction de l’utilisateur.

Dans un autre cas où les auteurs de logiciels malveillants continuent de faire évoluer leurs techniques pour échapper à la détection, les chercheurs de McAfee Labs sont tombés sur une nouvelle tactique qui « télécharge et exécute des DLL malveillantes (ZLoader) sans aucun code malveillant présent dans la macro de pièce jointe spammée initiale ».

Les infections par ZLoader propagées à l’aide de ce mécanisme ont été principalement signalées aux États-Unis, au Canada, en Espagne, au Japon et en Malaisie, a noté McAfee. Le malware — un descendant du tristement célèbre cheval de Troie bancaire ZeuS — est bien connu pour son utilisation agressive de documents Office prenant en charge les macros comme vecteur d’attaque initial pour voler les identifiants et les informations personnellement identifiables des utilisateurs des institutions financières ciblées.

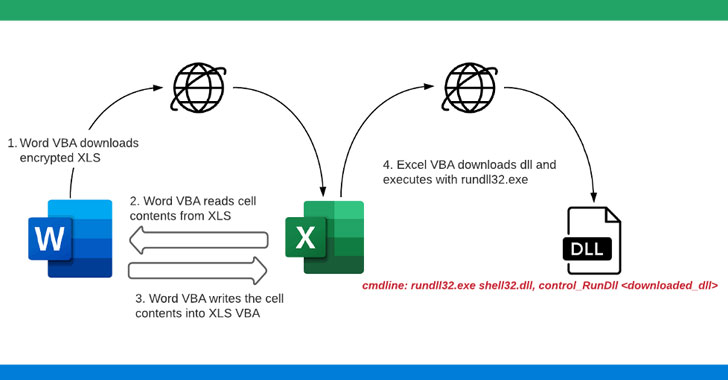

En enquêtant sur les intrusions, les chercheurs ont découvert que la chaîne d’infection commençait par un e-mail de phishing contenant une pièce jointe Microsoft Word qui, une fois ouverte, téléchargeait un fichier Microsoft Excel protégé par mot de passe à partir d’un serveur distant.

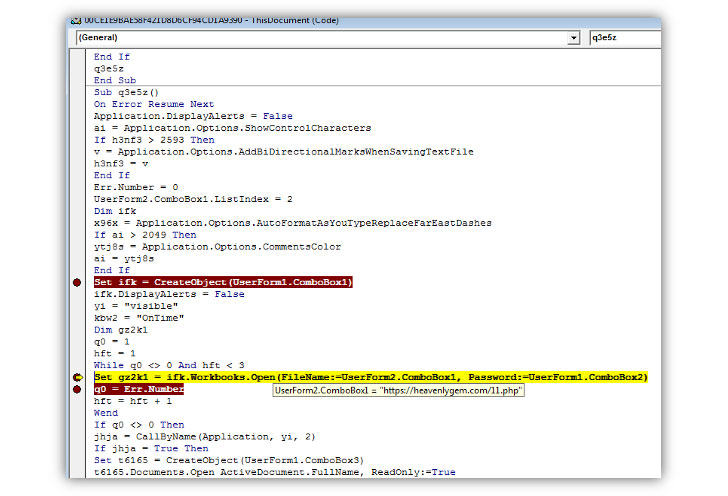

« Après avoir téléchargé le fichier XLS, Word VBA lit le contenu de la cellule à partir de XLS et crée une nouvelle macro pour le même fichier XLS et écrit le contenu de la cellule dans les macros XLS VBA en tant que fonctions », expliquent les chercheurs. mentionné. « Une fois que les macros sont écrites et prêtes, le document Word définit la politique dans le registre sur ‘Désactiver l’avertissement de macro Excel’ et appelle la fonction de macro malveillante à partir du fichier Excel. Le fichier Excel télécharge maintenant la charge utile Zloader. La charge utile Zloader est alors exécuté à l’aide de rundll32.exe. »

Compte tenu du « risque de sécurité important » posée par des macros, la fonctionnalité est généralement désactivée par défaut, incitant ainsi les acteurs de la menace à afficher un leurre convaincant pour inciter les victimes à les activer. En désactivant l’avertissement de sécurité présenté à l’utilisateur, les attaques sont remarquables en raison des étapes qu’il prend pour contrecarrer la détection et rester sous le radar.

« Les documents malveillants ont été un point d’entrée pour la plupart des familles de logiciels malveillants et ces attaques ont fait évoluer leurs techniques d’infection et d’obscurcissement, non seulement en se limitant aux téléchargements directs de charges utiles à partir de VBA, mais en créant des agents dynamiquement pour télécharger des charges utiles », ont déclaré les chercheurs. « L’utilisation de ces agents dans la chaîne d’infection n’est pas seulement limitée à Word ou Excel, mais d’autres menaces peuvent utiliser d’autres outils vivant de la terre pour télécharger ses charges utiles. »