Jusqu’à trois campagnes disparates mais liées entre mars et juin 2022 se sont avérées livrer une variété de logiciels malveillants, y compris ModernLoader, RedLine Stealer et des mineurs de crypto-monnaie sur des systèmes compromis.

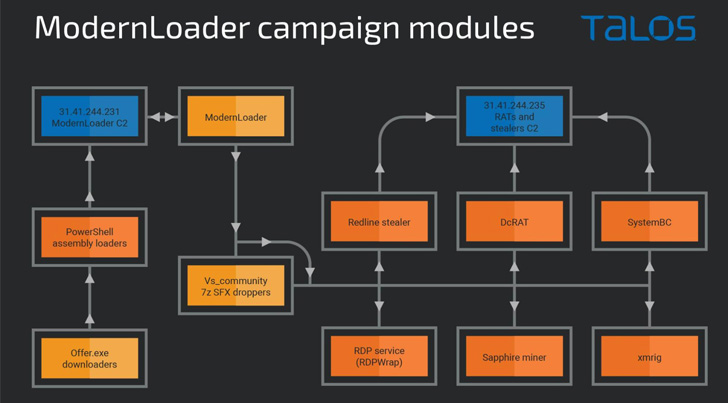

« Les acteurs utilisent PowerShell, les assemblages .NET et les fichiers HTA et VBS pour se propager sur un réseau ciblé, laissant éventuellement tomber d’autres logiciels malveillants, tels que le cheval de Troie SystemBC et DCRat, pour permettre différentes étapes de leurs opérations », a déclaré Vanja, chercheur chez Cisco Talos. Svajcer a déclaré dans un rapport partagé avec The Hacker News.

L’implant malveillant en question, ModernLoaderest conçu pour fournir aux attaquants un contrôle à distance sur la machine de la victime, ce qui permet aux adversaires de déployer des logiciels malveillants supplémentaires, de voler des informations sensibles ou même de piéger l’ordinateur dans un botnet.

Cisco Talos a attribué les infections à un acteur menaçant auparavant sans papiers mais russophone, citant l’utilisation d’outils prêts à l’emploi. Les cibles potentielles comprenaient les utilisateurs d’Europe de l’Est en Bulgarie, en Pologne, en Hongrie et en Russie.

Les chaînes d’infection découvertes par la société de cybersécurité impliquent des tentatives de compromission d’applications Web vulnérables telles que WordPress et CPanel pour distribuer le logiciel malveillant au moyen de fichiers qui se font passer pour de fausses cartes-cadeaux Amazon.

La charge utile de la première étape est un fichier d’application HTML (HTA) qui exécute un script PowerShell hébergé sur le serveur de commande et de contrôle (C2) pour lancer le déploiement de charges utiles intermédiaires qui injectent finalement le logiciel malveillant à l’aide d’une technique appelée processus d’évidement.

Décrit comme un simple cheval de Troie d’accès à distance .NET, ModernLoader (alias Avatar bot) est équipé de fonctionnalités permettant de collecter des informations système, d’exécuter des commandes arbitraires ou de télécharger et d’exécuter un fichier à partir du serveur C2, permettant à l’adversaire de modifier les modules en temps réel. temps.

L’enquête de Cisco a également mis au jour deux campagnes antérieures en mars 2022 avec un mode opératoire similaire qui exploite ModerLoader comme principal système de communication C2 des logiciels malveillants et sert des logiciels malveillants supplémentaires, notamment XMRig, RedLine Stealer, SystemBC, DCRat et un voleur de jetons Discord, entre autres.

« Ces campagnes dépeignent un acteur expérimentant différentes technologies », a déclaré Svajcer. « L’utilisation d’outils prêts à l’emploi montre que l’acteur comprend les TTP requis pour une campagne de logiciels malveillants réussie, mais ses compétences techniques ne sont pas suffisamment développées pour développer pleinement ses propres outils. »