Les acteurs de la menace abusent de Microsoft Build Engine (MSBuild) pour fournir sans fichier des chevaux de Troie d’accès à distance et des logiciels malveillants de vol de mots de passe sur des systèmes Windows ciblés.

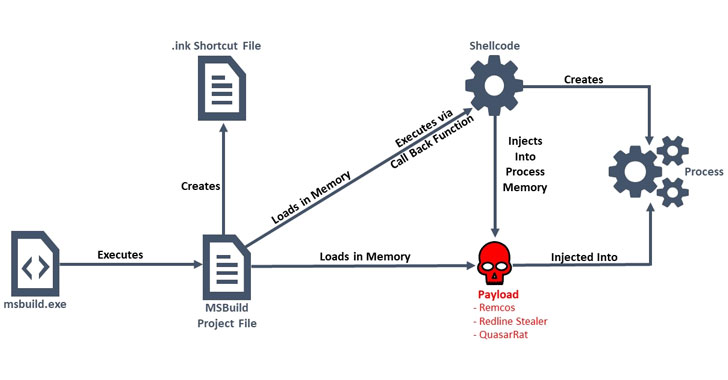

La campagne en cours aurait vu le jour le mois dernier, selon les chercheurs de la société de cybersécurité Anomali mentionné jeudi, l’ajout des fichiers de construction malveillants a été intégré avec des exécutables encodés et un shellcode qui déploient portes dérobées, permettant aux adversaires de prendre le contrôle des machines des victimes et de voler des informations sensibles.

MSBuild est un outil de création open source pour .NET et Visual Studio développé par Microsoft qui permet de compiler le code source, d’empaqueter, de tester et de déployer des applications.

En utilisant MSBuild pour compromettre sans fichier une machine, l’idée est de rester sous le radar et de contrecarrer la détection, car un tel malware utilise une application légitime pour charger le code d’attaque en mémoire, ne laissant ainsi aucune trace d’infection sur le système et donnant aux attaquants un haut niveau de furtivité.

Au moment de l’écriture, seuls deux fournisseurs de sécurité marquent l’un des fichiers .proj MSBuild (« vwnfmo.lnk« ) comme malveillant, tandis qu’un deuxième échantillon (« 72214c84e2.proj« ) téléchargés sur VirusTotal le 18 avril ne sont pas détectés par aucun moteur anti-malware. La majorité des échantillons analysés par Anomali se sont révélés Remcos RAT, avec quelques autres livrant également le Quasar RAT et Voleur RedLine.

Remcos (alias logiciel de contrôle et de surveillance à distance), une fois installé, accorde un accès complet à l’adversaire distant, ses fonctionnalités allant de la capture de frappes à l’exécution de commandes arbitraires et à l’enregistrement de microphones et de webcams, tandis que Quasar est un RAT open-source basé sur .NET. du keylogging, du vol de mot de passe, entre autres. Redline Stealer, comme son nom l’indique, est un logiciel malveillant de base qui récupère les informations d’identification des navigateurs, des VPN et des clients de messagerie, en plus de voler les mots de passe et les portefeuilles associés aux applications de crypto-monnaie.

«Les acteurs de la menace derrière cette campagne ont utilisé la livraison sans fichier comme un moyen de contourner les mesures de sécurité, et cette technique est utilisée par les acteurs pour une variété d’objectifs et de motivations», ont déclaré les chercheurs d’Anomali Tara Gould et Gage Mele. «Cette campagne souligne que le recours aux logiciels antivirus seuls est insuffisant pour la cyberdéfense, et que l’utilisation de codes légitimes pour cacher les logiciels malveillants de la technologie antivirus est efficace et croît de façon exponentielle.