Un ancien sans papiers emballeur de logiciels malveillants nommé DTPacker a été observé en train de distribuer plusieurs chevaux de Troie d’accès à distance (RAT) et des voleurs d’informations tels que l’agent Tesla, Ave Maria, AsyncRAT et FormBook pour piller les informations et faciliter les attaques ultérieures.

« Le logiciel malveillant utilise plusieurs techniques d’obscurcissement pour échapper à l’antivirus, au sandboxing et à l’analyse », déclare la société de sécurité d’entreprise Proofpoint. mentionné dans une analyse publiée lundi. « Il est probablement distribué sur des forums clandestins. »

Le logiciel malveillant de base basé sur .NET a été associé à des dizaines de campagnes et à plusieurs groupes de menaces, à la fois des menaces persistantes avancées (APT) et des acteurs de la cybercriminalité, depuis 2020, avec des intrusions visant des centaines de clients dans de nombreux secteurs.

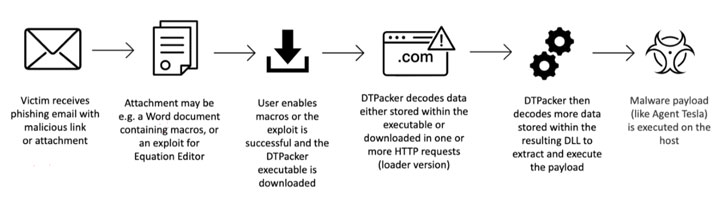

Les chaînes d’attaque impliquant l’emballeur s’appuient sur les e-mails de phishing comme vecteur d’infection initial. Les messages contiennent un document malveillant ou une pièce jointe exécutable compressée qui, une fois ouverte, déploie le packer pour lancer le malware.

Emballeurs diffèrent des téléchargeurs en ce que, contrairement à ces derniers, ils transportent une charge utile obscurcie pour cacher leur véritable comportement aux solutions de sécurité d’une manière qui agit comme une « armure pour protéger le binaire » et rend la rétro-ingénierie plus difficile.

Ce qui différencie DTPacker, c’est qu’il fonctionne comme les deux. Son nom est dérivé du fait qu’il a utilisé deux clés fixes sur le thème de Donald Trump – « Trump2020 » et « Trump2026 » – pour décoder la ressource intégrée ou téléchargée qui extrait et exécute finalement la charge utile finale.

On ne sait pas actuellement pourquoi les auteurs ont choisi cette référence spécifique à l’ancien président américain, car le malware n’est ni utilisé pour cibler des politiciens ou des organisations politiques, ni les clés vues par les victimes ciblées.

Proofpoint a déclaré avoir observé les opérateurs apporter des changements subtils en passant à l’utilisation de sites Web de fan clubs de football comme leurres pour héberger le logiciel malveillant à partir de mars 2021, le packer étant employé par des groupes comme TA2536 et TA2715 dans leurs propres campagnes un an avant cela.

« L’utilisation de DTPacker à la fois comme packer et téléchargeur et sa variation dans la livraison et l’obscurcissement tout en conservant deux de ces clés uniques dans le cadre de son décodage est très inhabituelle », ont déclaré les chercheurs, qui s’attendent à ce que le malware soit utilisé par plusieurs acteurs de la menace dans un avenir prévisible. futur.

![Comment se débarrasser de l’arrière-plan d’une image sur un iPhone [iOS 16]](https://media.techtribune.net/uploads/2022/07/get-rid-of-background-of-picture-iphone-ios-16-7-180x135.jpg)