L’acteur de la menace persistante avancée (APT) suivi sous le nom d’Evilnum montre à nouveau des signes d’activité renouvelée visant les entités financières et d’investissement européennes.

« Evilnum est une porte dérobée qui peut être utilisée pour le vol de données ou pour charger des charges utiles supplémentaires », a déclaré la société de sécurité d’entreprise Proofpoint. a dit dans un rapport partagé avec The Hacker News. « Le logiciel malveillant comprend plusieurs composants intéressants pour échapper à la détection et modifier les chemins d’infection en fonction du logiciel antivirus identifié. »

Les cibles incluent les organisations dont les opérations prennent en charge les échanges étrangers, la crypto-monnaie et la finance décentralisée (DeFi). La dernière vague d’attaques aurait commencé fin 2021.

Les résultats concordent également avec un rapport de Zscaler le mois dernier qui détaillé campagnes d’attaques ciblées à faible volume lancées contre des entreprises en Europe et au Royaume-Uni

Actif depuis 2018, Evilnum est suivi par la communauté de la cybersécurité au sens large sous les noms TA4563 et DeathStalker, avec des chaînes d’infection aboutissant au déploiement de la porte dérobée éponyme capable de reconnaissance, de vol de données ou de récupération de charges utiles supplémentaires.

Le dernier ensemble d’activités signalées par Proofpoint intègre des tactiques, techniques et procédures (TTP) mises à jour, reposant sur un mélange de fichiers Microsoft Word, ISO et Windows Shortcut (LNK) envoyés sous forme de pièces jointes dans des e-mails de harponnage aux victimes.

D’autres variantes de la campagne repérées au début de 2022 ont utilisé des leurres financiers pour inciter les destinataires à ouvrir des fichiers .LNK dans des pièces jointes d’archives ZIP malveillantes ou à cliquer sur des URL OneDrive contenant un fichier ISO ou LNK.

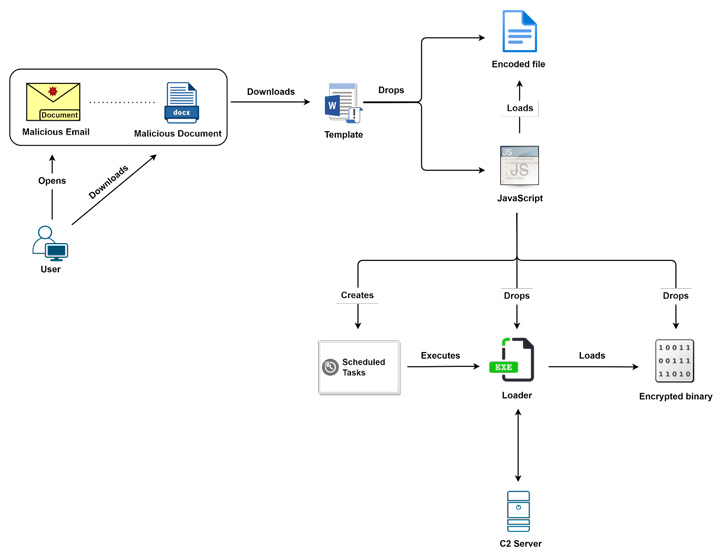

Dans un autre cas encore, l’acteur a modifié le mode opératoire pour fournir des documents Microsoft Word chargés de macros qui laissent tomber du code JavaScript obscurci conçu pour lancer le binaire de la porte dérobée.

Cette méthodologie a de nouveau été modifiée à la mi-2022 pour distribuer des documents Word, qui tentent de récupérer un modèle distant et de se connecter à un domaine contrôlé par un attaquant. Quel que soit le vecteur de diffusion utilisé, les attaques conduisent à l’exécution de la porte dérobée Evilnum.

Bien qu’aucun exécutable de logiciel malveillant de niveau suivant n’ait été identifié, la porte dérobée est connue pour agir comme un conduit pour fournir des charges utiles du fournisseur de logiciels malveillants en tant que service (MaaS) Golden Chickens.

« Les organisations financières, en particulier celles opérant en Europe et ayant des intérêts dans la crypto-monnaie, doivent être conscientes de l’activité de TA4563 », a déclaré Sherrod DeGrippo, vice-président de la recherche et de la détection des menaces chez Proofpoint, dans un communiqué. « Le malware du groupe connu sous le nom d’Evilnum est en cours de développement. »