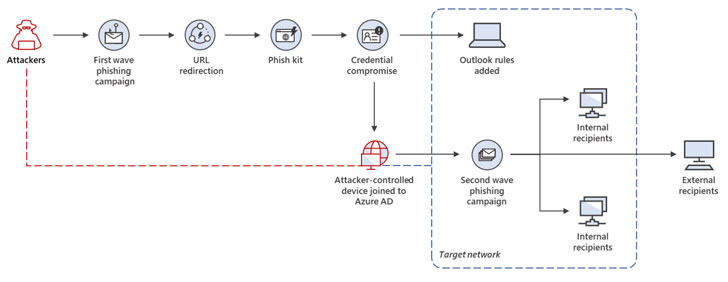

Microsoft a divulgué les détails d’une campagne de phishing à grande échelle et en plusieurs phases qui utilise des informations d’identification volées pour enregistrer des appareils sur le réseau d’une victime afin de propager davantage les spams et d’élargir le pool d’infections.

Le géant de la technologie a déclaré que les attaques se manifestaient via des comptes qui n’étaient pas sécurisés à l’aide de l’authentification multifacteur (MFA), permettant ainsi à l’adversaire de tirer parti de la politique d’apport de votre propre appareil (BYOD) de la cible et d’introduire leur propre appareils malveillants utilisant les informations d’identification volées.

Les attaques se sont déroulées en deux temps. « La première phase de la campagne impliquait le vol d’informations d’identification dans des organisations cibles situées principalement en Australie, à Singapour, en Indonésie et en Thaïlande », a déclaré l’équipe Microsoft 365 Defender Threat Intelligence. mentionné dans un rapport technique publié cette semaine.

« Les informations d’identification volées ont ensuite été exploitées dans la deuxième phase, au cours de laquelle les attaquants ont utilisé des comptes compromis pour étendre leur présence au sein de l’organisation via le phishing latéral ainsi qu’au-delà du réseau via le spam sortant. »

La campagne a commencé avec les utilisateurs recevant un leurre de phishing de marque DocuSign contenant un lien qui, après avoir cliqué, redirigeait le destinataire vers un site Web malveillant se faisant passer pour la page de connexion d’Office 365 pour voler les informations d’identification.

Le vol d’informations d’identification a non seulement entraîné la compromission de plus de 100 boîtes aux lettres dans différentes entreprises, mais a également permis aux attaquants de mettre en œuvre une règle de boîte de réception pour contrecarrer la détection. Cela a ensuite été suivi d’une deuxième vague d’attaques qui a abusé du manque de protections MFA pour inscrire un appareil Windows non géré dans l’Azure Active Directory de l’entreprise (UN D) instance et propager les messages malveillants.

En connectant l’appareil contrôlé par l’attaquant au réseau, la nouvelle technique a permis d’étendre l’emprise des attaquants, de faire proliférer secrètement l’attaque et de se déplacer latéralement à travers le réseau ciblé.

« Pour lancer la deuxième vague, les attaquants ont exploité la boîte aux lettres compromise de l’utilisateur ciblé pour envoyer des messages malveillants à plus de 8 500 utilisateurs, à la fois à l’intérieur et à l’extérieur de l’organisation victime », a déclaré Microsoft. « Les e-mails utilisaient un leurre d’invitation de partage SharePoint comme corps du message dans le but de convaincre les destinataires que le fichier ‘Payment.pdf’ partagé était légitime. »

Le développement intervient alors que les attaques d’ingénierie sociale par e-mail continuent d’être le moyen le plus dominant pour attaquer les entreprises afin d’obtenir l’entrée initiale et de déposer des logiciels malveillants sur les systèmes compromis.

Plus tôt ce mois-ci, Netskope Threat Labs divulgué une campagne malveillante attribuée au OcéanLotus groupe qui a contourné les détections basées sur les signatures en utilisant des types de fichiers non standard tels que les pièces jointes de fichiers d’archives Web (.MHT) pour déployer des logiciels malveillants voleurs d’informations.

En plus d’activer la MFA, la mise en œuvre de bonnes pratiques telles qu’une bonne hygiène des informations d’identification et la segmentation du réseau peut « augmenter le « coût » pour les attaquants qui tentent de se propager sur le réseau ».

« Ces meilleures pratiques peuvent limiter la capacité d’un attaquant à se déplacer latéralement et à compromettre les actifs après l’intrusion initiale et doivent être complétées par des solutions de sécurité avancées qui offrent une visibilité sur tous les domaines et coordonnent les données sur les menaces entre les composants de protection », a ajouté Microsoft.