L’acteur menaçant iranien connu sous le nom de Chaton domestique a été attribuée à une nouvelle campagne mobile qui se fait passer pour une application de traduction pour distribuer une variante mise à jour d’un malware Android connu sous le nom de FurBall.

« Depuis juin 2021, il est distribué en tant qu’application de traduction via une copie d’un site Web iranien qui fournit des articles, des revues et des livres traduits », a déclaré Lukas Stefanko, chercheur chez ESET. a dit dans un rapport partagé avec The Hacker News.

Les mises à jour, tout en conservant la même fonctionnalité de surveillance que les versions précédentes, sont conçues pour échapper à la détection par les solutions de sécurité, a ajouté la société slovaque de cybersécurité.

Le chaton domestique, également appelé APT-C-50, est un groupe d’activités de menace iranien qui a déjà été identifié comme ciblant des personnes d’intérêt dans le but de récolter des informations sensibles à partir d’appareils mobiles compromis. Il est connu pour être actif depuis au moins 2016.

Une analyse tactique menée par Trend Micro en 2019 révèle les liens potentiels de Domestic Kitten avec un autre groupe appelé Faire rebondir le golfune campagne de cyberespionnage ciblant les pays du Moyen-Orient.

L’APT-C-50 a principalement ciblé « les citoyens iraniens qui pourraient constituer une menace pour la stabilité du régime iranien, y compris les dissidents internes, les forces d’opposition, les partisans de l’Etat islamique, la minorité kurde en Iran, et plus encore », selon Check Point.

Les campagnes entreprises par le groupe se sont traditionnellement appuyées sur l’incitation des victimes potentielles à installer une application malveillante via différents vecteurs d’attaque, notamment des sites de blogs iraniens, des chaînes Telegram et des messages SMS.

Quelle que soit la méthode employée, les applications agissent comme un intermédiaire pour diffuser un logiciel malveillant nommé par la société israélienne de cybersécurité nommée Furball, une version personnalisée de KidLogger qui permet de collecter et d’exfiltrer des données personnelles des appareils.

La dernière itération de la campagne découverte par ESET implique que l’application fonctionne sous le couvert d’un service de traduction. Les couvertures précédentes utilisées pour dissimuler les comportements malveillants couvrent différentes catégories telles que la sécurité, les actualités, les jeux et les applications de fond d’écran.

L’application (« sarayemaghale.apk« ) est livré via un faux site Web imitant downloadmaghaleh[.]com, un site légitime qui propose des articles et des livres traduits de l’anglais vers le persan.

Ce qui est remarquable à propos de la dernière version, c’est que même si les fonctions principales des logiciels espions sont conservées, l’artefact ne demande qu’une seule autorisation pour accéder aux contacts, ce qui limite l’accès aux messages SMS, à l’emplacement de l’appareil, aux journaux d’appels et aux données du presse-papiers.

« La raison pourrait être son objectif de rester sous le radar ; d’un autre côté, nous pensons également qu’il pourrait signaler qu’il ne s’agit que de la phase précédente d’une attaque de harponnage menée via des SMS », a souligné Stefanko.

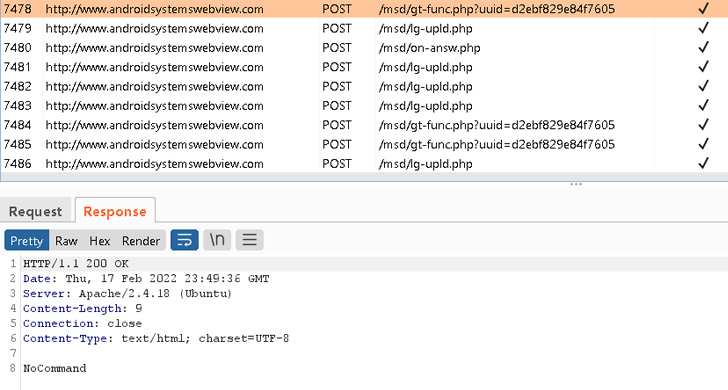

Malgré ce handicap, le malware Furball, dans sa forme actuelle, peut récupérer des commandes à partir d’un serveur distant qui lui permet de rassembler des contacts, des fichiers à partir d’un stockage externe, une liste des applications installées, des métadonnées système de base et des comptes d’utilisateurs synchronisés.

Malgré la réduction des fonctionnalités actives de l’application, l’exemple se distingue également par la mise en œuvre d’un schéma d’obfuscation de code élémentaire qui est considéré comme une tentative de franchir les barrières de sécurité.

« La campagne Domestic Kitten est toujours active, utilisant des sites Web imitateurs pour cibler les citoyens iraniens », a déclaré Stefanko. « L’objectif de l’opérateur a légèrement changé, passant de la distribution de logiciels espions Android complets à une variante plus légère. »