Les chercheurs en cybésécurité aujourd’hui révélé une nouvelle campagne de malspam qui distribue un cheval de Troie d’accès à distance (RAT) en prétendant contenir une vidéo de scandale sexuel du président américain Donald Trump.

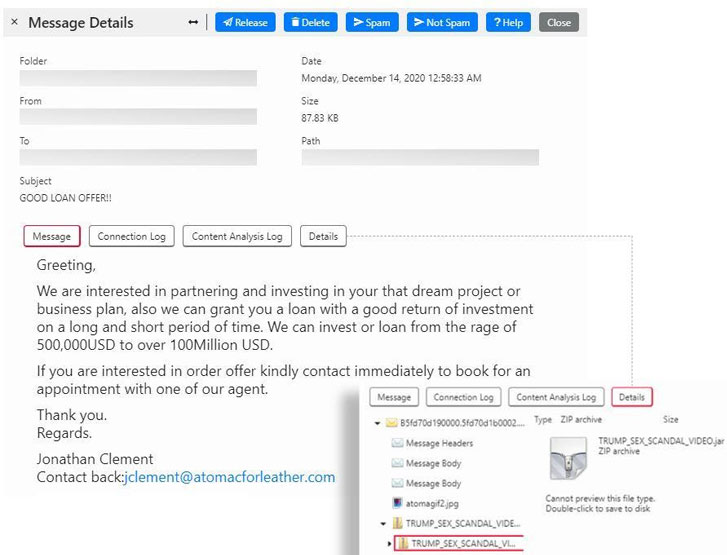

Les courriels, qui portent avec la ligne d’objet « BONNE OFFRE DE PRÊT !! », sont joints avec un fichier d’archive Java (JAR) appelé « TRUMP_SEX_SCANDAL_VIDEO.jar », qui, une fois téléchargé, installe Qua ou Quaverse RAT (QRAT) sur le système infiltré.

« Nous soupçonnons que les méchants tentent de surfer sur la frénésie provoquée par les élections présidentielles récemment conclues car le nom de fichier qu’ils ont utilisé sur la pièce jointe n’a aucun rapport avec le thème de l’e-mail », a déclaré Diana Lopera, chercheuse senior en sécurité chez Trustwave, dans un article. publié aujourd’hui.

La dernière campagne est une variante du téléchargeur QRAT basé sur Windows Trustwave Chercheurs découvert en août.

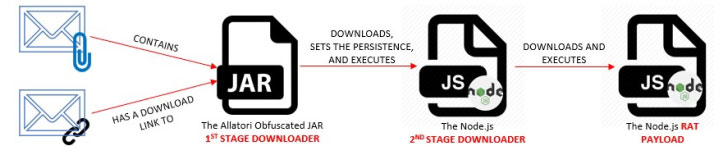

La chaîne d’infection commence par un message de spam contenant une pièce jointe intégrée ou un lien pointant vers un fichier zip malveillant, dont l’un ou l’autre récupère un fichier JAR (« Spec # 0034.jar ») qui est brouillé à l’aide du Allatori Obfuscator Java.

Ce téléchargeur de première étape installe la plate-forme Node.Js sur le système, puis télécharge et exécute un téléchargeur de deuxième étape appelé « wizard.js » qui est responsable de la persistance, de la récupération et de l’exécution de Qnode RAT (« qnode-win32-ia32. js « ) depuis un serveur contrôlé par un attaquant.

QRAT est un cheval de Troie d’accès à distance typique doté de diverses fonctionnalités, notamment l’obtention d’informations système, l’exécution d’opérations sur les fichiers et l’acquisition d’informations d’identification à partir d’applications telles que Google Chrome, Firefox, Thunderbird et Microsoft Outlook.

Ce qui a changé cette fois-ci, c’est l’inclusion d’une nouvelle alerte contextuelle qui informe la victime que le JAR en cours d’exécution est un logiciel d’accès à distance utilisé pour les tests de pénétration. Cela signifie également que le comportement malveillant de l’exemple ne commence à se manifester qu’une fois que l’utilisateur clique sur le bouton «Ok, je sais ce que je fais». bouton.

« Cette fenêtre contextuelle est un peu étrange et est peut-être une tentative de donner à l’application une apparence légitime ou de détourner la responsabilité des auteurs du logiciel d’origine », a noté Lopera.

De plus, le code malveillant du téléchargeur JAR est divisé en différents tampons numérotés aléatoirement pour tenter d’échapper à la détection.

D’autres changements incluent une augmentation globale de la taille du fichier JAR et l’élimination du téléchargeur de deuxième étape au profit d’une chaîne de logiciels malveillants mise à jour qui récupère immédiatement la charge utile QRAT maintenant appelée « boot.js. »

De son côté, la RAT a reçu sa part de mises à jour, le code étant désormais chiffré avec un encodage base64, en plus de prendre en charge la persistance sur le système cible via un script VBS.

«Cette menace a été considérablement renforcée au cours des derniers mois depuis que nous l’avons examinée pour la première fois», a conclu Topera, exhortant les administrateurs à bloquer les JAR entrants dans leurs passerelles de sécurité de messagerie.

«Bien que la charge utile des pièces jointes ait quelques améliorations par rapport aux versions précédentes, la campagne de courrier électronique elle-même était plutôt amateur, et nous pensons que les chances que cette menace soit livrée avec succès sont plus élevées si seul le courrier électronique était plus sophistiqué.