Une nouvelle campagne de logiciels malveillants a été observée utilisant des informations sensibles volées à une banque comme leurre dans des e-mails de phishing pour déposer un cheval de Troie d’accès à distance appelé BitRAT.

L’adversaire inconnu aurait détourné l’infrastructure informatique d’une banque coopérative colombienne, utilisant les informations pour créer des messages leurres convaincants afin d’inciter les victimes à ouvrir des pièces jointes Excel suspectes.

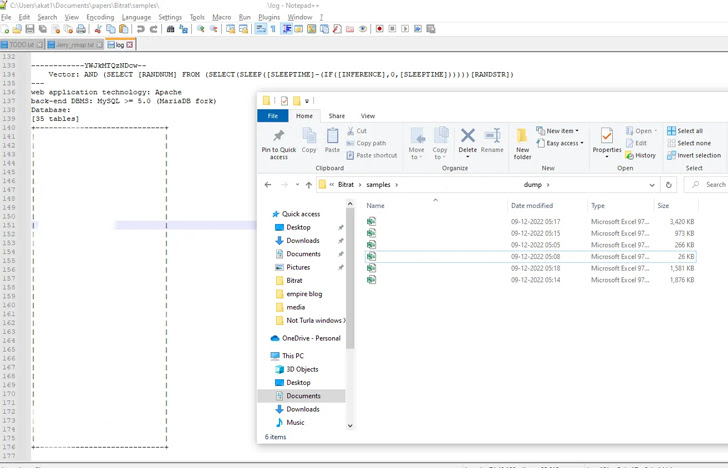

La découverte vient de la société de cybersécurité Qualys, qui trouvé preuve d’un vidage de base de données comprenant 418 777 enregistrements qui aurait été obtenu en exploitant des défauts d’injection SQL.

Les détails divulgués incluent les numéros de Cédula (un document d’identité national délivré aux citoyens colombiens), les adresses e-mail, les numéros de téléphone, les noms des clients, les enregistrements de paiement, les détails des salaires et les adresses, entre autres.

Rien n’indique que les informations aient déjà été partagées sur des forums du darknet ou du Web clair, ce qui suggère que les acteurs de la menace eux-mêmes ont eu accès aux données des clients pour monter les attaques de phishing.

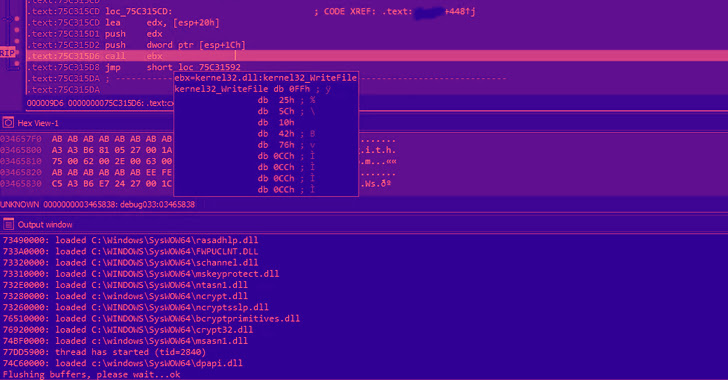

Le fichier Excel, qui contient les données bancaires exfiltrées, intègre également une macro utilisée pour télécharger une charge utile DLL de deuxième étape, qui est configurée pour récupérer et exécuter BitRAT sur l’hôte compromis.

« Il utilise la bibliothèque WinHTTP pour télécharger les charges utiles intégrées BitRAT de GitHub vers le répertoire% temp% », a déclaré Akshat Pradhan, chercheur chez Qualys.

Créé à la mi-novembre 2022, le référentiel GitHub est utilisé pour héberger des échantillons de chargeur BitRAT obfusqués qui sont finalement décodés et lancés pour compléter les chaînes d’infection.

BitRAT, un logiciel malveillant prêt à l’emploi disponible à la vente sur des forums clandestins pour seulement 20 $, est livré avec un large éventail de fonctionnalités pour voler des données, collecter des informations d’identification, extraire de la crypto-monnaie et télécharger des binaires supplémentaires.

« Les RAT commerciaux prêts à l’emploi ont fait évoluer leur méthodologie pour se propager et infecter leurs victimes », a déclaré Pradhan. « Ils ont également augmenté l’utilisation d’infrastructures légitimes pour héberger leurs charges utiles et les défenseurs doivent en rendre compte. »