Les acteurs de la menace exploitent des instances de Google Cloud Platform (GCP) mal sécurisées pour télécharger un logiciel d’extraction de crypto-monnaie sur les systèmes compromis et abusent de son infrastructure pour installer des ransomwares, organiser des campagnes de phishing et même générer du trafic vers des vidéos YouTube pour la manipulation du nombre de vues.

« Alors que les clients du cloud continuent de faire face à une variété de menaces dans les applications et l’infrastructure, de nombreuses attaques réussies sont dues à une mauvaise hygiène et à un manque de mise en œuvre de contrôle de base », Google’s Cybersecurity Action Team (CAT) décrit dans le cadre de son récent rapport Threat Horizons publié la semaine dernière.

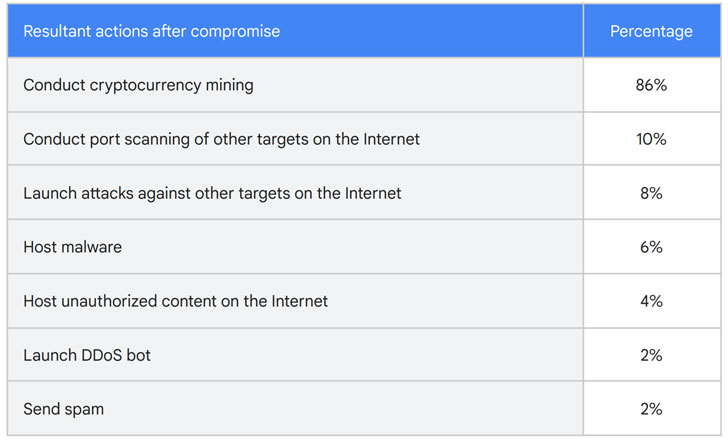

Sur les 50 instances GCP récemment compromises, 86 % d’entre elles ont été utilisées pour effectuer du minage de crypto-monnaie, dans certains cas dans les 22 secondes suivant une violation réussie, tandis que 10 % des instances ont été exploitées pour effectuer des analyses d’autres hôtes accessibles au public sur Internet afin d’identifier systèmes vulnérables, et 8% des instances ont été utilisées pour frapper d’autres entités. Environ 6 % des instances GCP ont été utilisées pour héberger des logiciels malveillants.

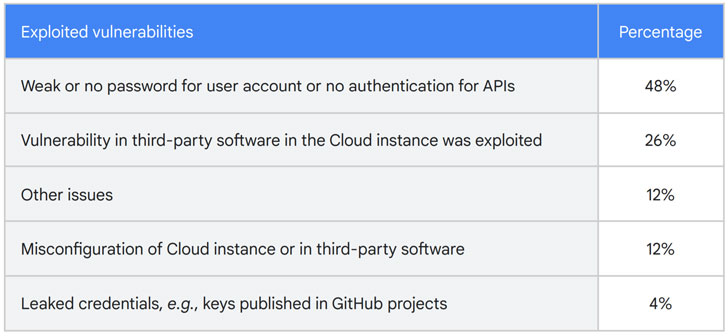

Dans la plupart des cas, l’accès non autorisé a été attribué à l’utilisation de mots de passe faibles ou inexistants pour les comptes d’utilisateurs ou les connexions API (48 %), les vulnérabilités des logiciels tiers installés sur les instances cloud (26 %) et la fuite d’informations d’identification dans GitHub. projets (4%).

Une autre attaque notable a été une Campagne d’hameçonnage Gmail lancé par APT28 (alias Fancy Bear) vers la fin septembre 2021 qui impliqué envoyer un e-mail à plus de 12 000 titulaires de compte principalement aux États-Unis, au Royaume-Uni, en Inde, au Canada, en Russie, au Brésil et dans les pays de l’UE dans le but de voler leurs informations d’identification.

En outre, Google CAT a déclaré avoir observé des adversaires abuser des crédits Cloud gratuits en utilisant des projets d’essai et en se faisant passer pour de fausses startups pour s’engager dans le pompage du trafic vers YouTube. Dans un incident distinct, un groupe d’attaquants soutenu par le gouvernement nord-coréen s’est fait passer pour des recruteurs de Samsung pour envoyer de fausses offres d’emploi aux employés de plusieurs sociétés de sécurité de l’information sud-coréennes qui vendent des solutions anti-malware.

« Les e-mails comprenaient un PDF prétendant être une description de poste pour un poste chez Samsung ; cependant, les PDF étaient mal formés et ne se sont pas ouverts dans un lecteur PDF standard », ont déclaré les chercheurs. « Lorsque les cibles ont répondu qu’elles ne pouvaient pas ouvrir la description de poste, les attaquants ont répondu avec un lien malveillant vers un logiciel malveillant prétendant être un » lecteur PDF sécurisé « stocké dans Google Drive qui a maintenant été bloqué. »

Google a connecté les attaques au même acteur de la menace qui avait précédemment visé les professionnels de la sécurité travaillant sur la recherche et le développement de vulnérabilités plus tôt cette année pour voler des exploits et organiser d’autres attaques sur les cibles vulnérables de leur choix.

« Les ressources hébergées dans le cloud bénéficient d’une haute disponibilité et d’un accès » n’importe où, n’importe quand « », a déclaré Google CAT. « Alors que les ressources hébergées dans le cloud rationalisent les opérations de la main-d’œuvre, les mauvais acteurs peuvent essayer de tirer parti de la nature omniprésente du cloud pour compromettre les ressources du cloud. Malgré l’attention croissante du public à la cybersécurité, les tactiques de spear-phishing et d’ingénierie sociale sont souvent couronnées de succès. »