Microsoft a mis en garde jeudi contre une attaque destinée aux consommateurs qui utilisait des applications OAuth malveillantes sur des locataires de cloud compromis pour finalement prendre le contrôle des serveurs Exchange et propager du spam.

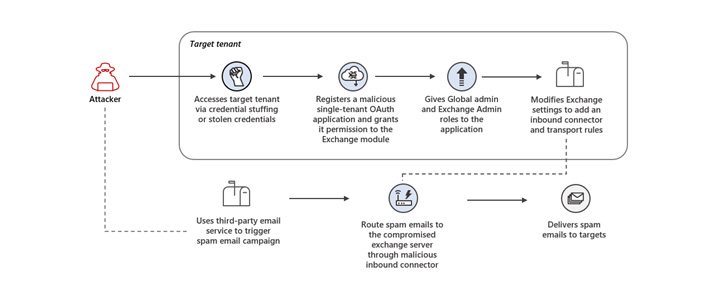

« L’acteur de la menace a lancé des attaques de bourrage d’informations d’identification contre des comptes à haut risque pour lesquels l’authentification multifacteur (MFA) n’était pas activée et a exploité les comptes d’administrateur non sécurisés pour obtenir un accès initial », a déclaré l’équipe de recherche Microsoft 365 Defender.

L’accès non autorisé au locataire cloud a permis à l’adversaire d’enregistrer une application OAuth malveillante et de lui accorder des autorisations élevées, et éventuellement de modifier les paramètres d’Exchange Server pour permettre aux e-mails entrants provenant d’adresses IP spécifiques d’être acheminés via le serveur de messagerie compromis.

« Ces modifications apportées aux paramètres du serveur Exchange ont permis à l’auteur de la menace d’accomplir son objectif principal dans l’attaque : envoyer des spams », a déclaré Microsoft. a dit. « Les spams ont été envoyés dans le cadre d’un système de tirage au sort trompeur destiné à inciter les destinataires à souscrire à des abonnements payants récurrents. »

Les e-mails invitaient les destinataires à cliquer sur un lien pour recevoir un prix, ce qui redirigeait les victimes vers une page de destination qui demandait aux victimes de saisir les détails de leur carte de crédit moyennant des frais d’expédition minimes pour percevoir la récompense.

L’auteur de la menace a en outre effectué un certain nombre d’étapes pour échapper à la détection et poursuivre ses opérations pendant de longues périodes, notamment en utilisant l’application malveillante OAuth des semaines, voire des mois après son déploiement et en supprimant les modifications apportées au serveur Exchange après chaque campagne de spam. .

La division de renseignement sur les menaces de Microsoft a déclaré que l’adversaire menait activement des campagnes de spam depuis plusieurs années, envoyant généralement de gros volumes de spams en courtes rafales via une variété de méthodes.

Bien que l’objectif principal de l’attaque semble être d’inciter les utilisateurs involontaires à s’inscrire à des services d’abonnement indésirables, elle aurait pu constituer une menace bien plus sérieuse si la même technique avait été utilisée pour voler des informations d’identification ou distribuer des logiciels malveillants.

« Alors que la campagne de spam de suivi cible les comptes de messagerie des consommateurs, cette attaque cible les locataires d’entreprise à utiliser comme infrastructure pour cette campagne », a déclaré Microsoft. « Cette attaque expose ainsi des failles de sécurité qui pourraient être utilisées par d’autres acteurs de la menace dans des attaques qui pourraient avoir un impact direct sur les entreprises concernées. »