Les chercheurs en cybersécurité attirent l’attention sur un cadre d’automatisation de navigateur gratuit qui est de plus en plus utilisé par les acteurs de la menace dans le cadre de leurs campagnes d’attaque.

« Le cadre contient de nombreuses fonctionnalités qui, selon nous, peuvent être utilisées pour permettre des activités malveillantes », ont déclaré des chercheurs de l’équipe Cymru. mentionné dans un nouveau rapport publié mercredi.

« La barre d’entrée technique pour le cadre est délibérément maintenue basse, ce qui a servi à créer une communauté active de développeurs de contenu et de contributeurs, les acteurs de l’économie souterraine annonçant leur temps pour la création d’outils sur mesure. »

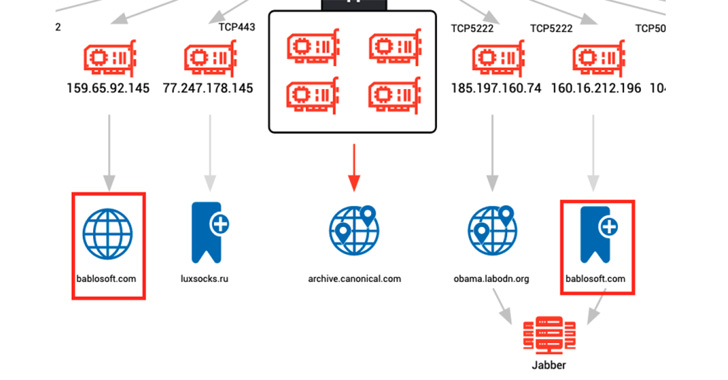

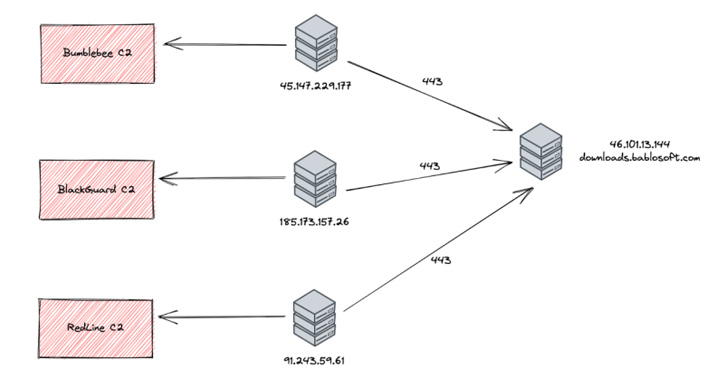

La société américaine de cybersécurité a déclaré avoir observé des adresses IP de commande et de contrôle (C2) associées à des logiciels malveillants tels que Bumblebee, BlackGuard et RedLine Stealer établissant des connexions au sous-domaine de téléchargement de Bablosoft (« downloads.bablosoft[.]com »), le créateur du Browser Automation Studio (BAS).

Bablosoft était auparavant documenté par la société de sécurité cloud et de livraison d’applications F5 en février 2021, soulignant la capacité du framework à automatiser les tâches dans le navigateur Chrome de Google d’une manière similaire aux outils de développement légitimes tels que Puppeteer et Selenium.

Télémétrie des menaces pour l’adresse IP du sous-domaine — 46.101.13[.]144 — montre qu’une grande majorité de l’activité provient de sites situés en Russie et en Ukraine, des renseignements de source ouverte indiquant que le propriétaire de Bablosoft serait basé à Kiev, la capitale ukrainienne.

On soupçonne que les opérateurs des campagnes de logiciels malveillants se sont connectés au sous-domaine Bablosoft à des fins de téléchargement d’outils supplémentaires à utiliser dans le cadre d’activités de post-exploitation.

Sont également identifiés plusieurs hôtes associés à des logiciels malveillants de cryptojacking comme XMRig et Tofsee communiquant avec un deuxième sous-domaine nommé « fingerprints.bablosoft ».[.]com » pour utiliser un service qui aide le logiciel malveillant de minage à dissimuler son comportement.

« Sur la base du nombre d’acteurs utilisant déjà les outils proposés sur le site Web de Bablosoft, nous ne pouvons que nous attendre à voir BAS devenir un élément plus courant de la boîte à outils de l’acteur menaçant », ont déclaré les chercheurs.