Les acteurs de la menace misent de plus en plus sur la technique de contrebande HTML dans les campagnes de phishing comme moyen d’obtenir un accès initial et de déployer un éventail de menaces, notamment des logiciels malveillants bancaires, des chevaux de Troie d’administration à distance (RAT) et des charges utiles de ransomware.

L’équipe Microsoft 365 Defender Threat Intelligence, dans un nouveau rapport publié jeudi, a révélé avoir identifié des infiltrations distribuant le cheval de Troie bancaire Mekotio, des portes dérobées telles que AsyncRAT et NjRAT, et le tristement célèbre malware TrickBot. Les attaques en plusieurs étapes — surnommées ISOmorphe – ont également été documentés publiquement par Menlo Security en juillet 2021.

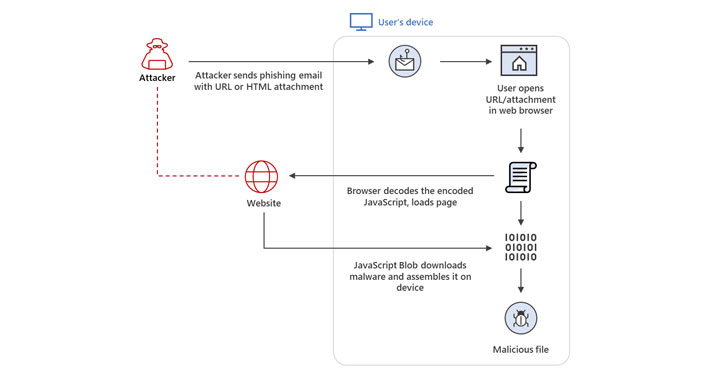

La contrebande HTML est une approche qui permet à un attaquant de « faire passer en fraude » des compte-gouttes de première étape, souvent des scripts malveillants encodés intégrés dans des pièces jointes HTML ou des pages Web spécialement conçues, sur une machine victime en tirant parti des fonctionnalités de base de HTML5 et JavaScript plutôt que d’exploiter une vulnérabilité ou un défaut de conception dans les navigateurs Web modernes.

Ce faisant, il permet à l’acteur de la menace de construire les charges utiles par programmation sur la page HTML à l’aide de JavaScript, au lieu d’avoir à faire une requête HTTP pour récupérer une ressource sur un serveur Web, tout en évitant simultanément les solutions de sécurité périmétrique. Les droppers HTML sont ensuite utilisés pour récupérer le malware principal à exécuter sur les points de terminaison compromis.

|

| Comportement de menace observé dans la campagne Mekotio |

« Lorsqu’un utilisateur cible ouvre le code HTML dans son navigateur Web, le navigateur décode le script malveillant, qui, à son tour, assemble la charge utile sur l’appareil hôte », expliquent les chercheurs. mentionné. « Ainsi, au lieu de faire passer un exécutable malveillant directement à travers un réseau, l’attaquant construit le malware localement derrière un pare-feu. »

La capacité de HTTP Smuggling à contourner les proxys Web et les passerelles de messagerie en a fait une méthode lucrative parmi les acteurs parrainés par l’État et les groupes de cybercriminels pour diffuser des logiciels malveillants lors d’attaques réelles, a noté Microsoft.

Nobelium, le groupe de menaces à l’origine du piratage de la chaîne d’approvisionnement de SolarWinds, a été trouvé en train d’exploiter cette tactique pour lancer une balise de frappe au cobalt dans le cadre d’une attaque sophistiquée par e-mail visant les agences gouvernementales, les groupes de réflexion, les consultants et les organisations non gouvernementales situées à travers 24 pays, dont les États-Unis, au début du mois de mai.

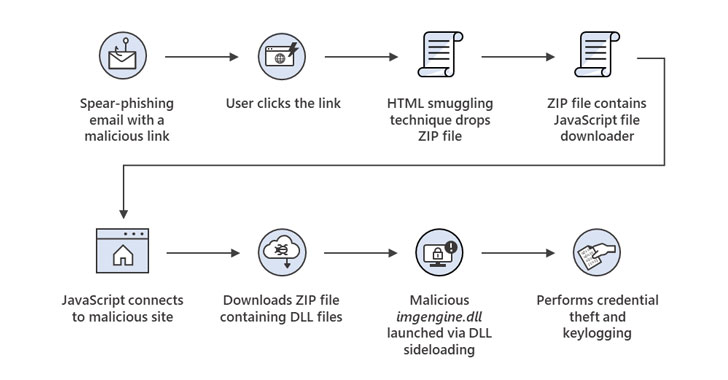

Au-delà des opérations d’espionnage, la contrebande HTML a également été adoptée pour les attaques de logiciels malveillants bancaires impliquant le cheval de Troie Mekotio, les adversaires envoyant des spams contenant un lien malveillant qui, lorsqu’il est cliqué, déclenche le téléchargement d’un fichier ZIP, qui, à son tour, contient Téléchargeur de fichiers JavaScript pour récupérer des fichiers binaires capables de voler des informations d’identification et d’enregistrer des frappes.

|

| Chaîne d’attaque de contrebande HTML dans la campagne de spear-phishing de Trickbot |

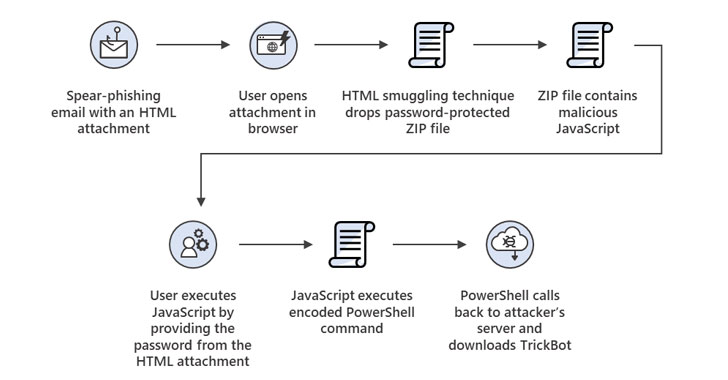

Mais signe que d’autres acteurs prennent note et incorporent la contrebande HTML dans leur arsenal, une campagne de courrier électronique de septembre entreprise par DEV-0193 a été découverte, abusant de la même méthode pour livrer TrickBot. Les attaques impliquent une pièce jointe HTML malveillante qui, lorsqu’elle est ouverte sur un navigateur Web, crée un fichier JavaScript protégé par mot de passe sur le système du destinataire, invitant la victime à fournir le mot de passe de la pièce jointe HTML d’origine.

Cela lance l’exécution du code JavaScript, qui lance ensuite une commande PowerShell codée en Base64 pour contacter un serveur contrôlé par un attaquant afin de télécharger le malware TrickBot, ouvrant ainsi la voie à des attaques de ransomware de suivi.

« L’augmentation de l’utilisation de la contrebande HTML dans les campagnes par e-mail est un autre exemple de la façon dont les attaquants continuent d’affiner des composants spécifiques de leurs attaques en intégrant des techniques très évasives », a noté Microsoft. « Une telle adoption montre comment les tactiques, techniques et procédures (TTP) passent des gangs de cybercriminalité aux acteurs malveillants et vice versa. Elle renforce également l’état actuel de l’économie souterraine, où ces TTP sont banalisés lorsqu’ils sont jugés efficaces.