GitHub a publié un avis détaillant ce qui pourrait être une campagne de phishing en cours ciblant ses utilisateurs pour voler des informations d’identification et des codes d’authentification à deux facteurs (2FA) en se faisant passer pour la plate-forme CircleCI DevOps.

Le service d’hébergement de code appartenant à Microsoft a déclaré avoir appris l’attaque du 16 septembre 2022, ajoutant que la campagne avait touché « de nombreuses organisations de victimes ».

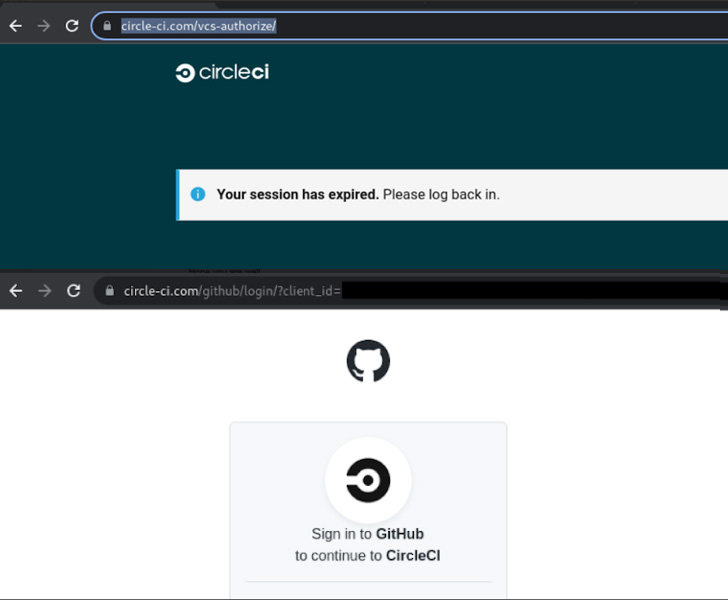

Les messages frauduleux prétendent informer les utilisateurs que leurs sessions CircleCI ont expiré et qu’ils doivent se connecter à l’aide des informations d’identification GitHub en cliquant sur un lien.

Encore un faux mail révélé par CircleCI invite les utilisateurs à se connecter à leurs comptes GitHub pour accepter les nouvelles conditions d’utilisation et la politique de confidentialité de l’entreprise en suivant le lien intégré dans le message.

Quel que soit le leurre, cela redirige la cible vers une page de connexion GitHub ressemblante conçue pour voler et exfiltrer les informations d’identification saisies ainsi que les codes de mot de passe à usage unique (TOTP) en temps réel vers l’attaquant, permettant ainsi un 2FA contourne.

« Les comptes protégés par des clés de sécurité matérielles ne sont pas vulnérables à cette attaque », Alexis Wales de GitHub a dit.

Parmi les autres tactiques adoptées par l’auteur de la menace lors de l’obtention d’un accès non autorisé au compte d’utilisateur, citons la création de jetons d’accès personnels (PAT) GitHub, l’autorisation d’applications OAuth ou l’ajout de clés SSH pour maintenir l’accès même après un changement de mot de passe.

L’attaquant a également été repéré en train de télécharger le contenu d’un référentiel privé, et même de créer et d’ajouter de nouveaux comptes GitHub à une organisation si le compte compromis dispose d’autorisations de gestion d’organisation.

GitHub a déclaré avoir pris des mesures pour réinitialiser les mots de passe et supprimer les informations d’identification ajoutées de manière malveillante pour les utilisateurs concernés, en plus de notifier les personnes concernées et de suspendre les comptes contrôlés par les acteurs. Il n’a pas révélé l’ampleur de l’attaque.

La société exhorte en outre les organisations à envisager d’utiliser des clés de sécurité matérielles résistantes au phishing pour empêcher de telles attaques.

La dernière attaque de phishing survient un peu plus de cinq mois après que GitHub a subi une campagne très ciblée qui a entraîné l’abus de jetons d’utilisateur OAuth tiers maintenus par Heroku et Travis CI pour télécharger des référentiels privés.