La communauté ouïghoure située en Chine et au Pakistan a fait l’objet d’une campagne d’espionnage en cours visant à inciter les cibles à télécharger une porte dérobée Windows pour amasser des informations sensibles à partir de leurs systèmes.

>, selon recherche conjointe publiée par Recherche de point de contrôle et Kaspersky aujourd’hui.

Les Ouïghours sont un groupe minoritaire ethnique turc originaire d’Asie centrale et orientale et sont reconnus comme originaires de la région autonome ouïghoure du Xinjiang, dans le nord-ouest de la Chine. Au moins depuis 2015, les autorités gouvernementales ont placé la région sous étroite surveillance, plaçant des centaines de milliers de personnes dans des prisons et des camps d’internement que le gouvernement appelle des «centres d’enseignement et de formation professionnels».

Au fil des ans, la communauté a également été la cible d’une série de cyberattaques soutenues qui ont exploit Chaînes et points d’eau pour installer des logiciels espions conçus pour collecter et exfiltrer les données sensibles des applications de messagerie et de messagerie, ainsi que pour piller des photos et des identifiants de connexion.

Plus tôt en mars, Facebook a révélé avoir perturbé un réseau de mauvais acteurs utilisant sa plate-forme pour cibler la communauté ouïghoure et les inciter à télécharger des logiciels malveillants qui permettraient la surveillance de leurs appareils, attribuant «l’opération persistante» à un acteur de la menace basé en Chine. connu sous le nom de Evil Eye.

La dernière cyber-offensive suit un modus operandi similaire en ce sens que les attaques impliquent l’envoi de documents leurres sur le thème de l’ONU (« UgyhurApplicationList.docx ») aux cibles sous prétexte de discuter de violations des droits de l’homme. Le but du message de phishing est d’inciter les destinataires à installer une porte dérobée sur les machines Windows.

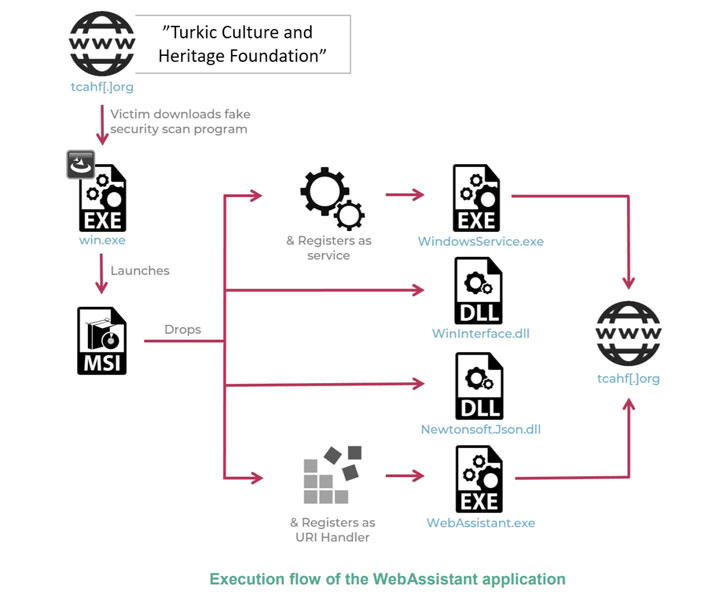

Dans un vecteur d’infection alternatif observé par les chercheurs, une fausse fondation des droits de l’homme appelée « Turkic Culture and Heritage Foundation » (« tcahf[.]org « ) – avec son contenu copié à partir de l’Open Society Foundations, fondée par George Soros – a été utilisé comme appât pour télécharger une porte dérobée .NET qui prétend être un scanner de sécurité, uniquement pour se connecter à un serveur distant et transmettre les données collectées, qui comprend des métadonnées système et une liste des applications installées et des processus en cours d’exécution.

« La fonctionnalité malveillante du site Web du TCAHF est bien déguisée et n’apparaît que lorsque la victime tente de demander une subvention », ont déclaré les chercheurs. « Le site Web prétend alors qu’il doit s’assurer que le système d’exploitation est sûr avant de saisir des informations sensibles pour la transaction, et demande donc aux victimes de télécharger un programme pour analyser leurs environnements. »

Au moins deux versions différentes des implants Windows ont été détectées à ce jour, l’une appelée « WebAssistant » qui était disponible au téléchargement sur le site Web non autorisé en mai 2020 et une deuxième variante appelée « TcahfUpdate » qui était disponible en octobre 2020.

Les deux sociétés de cybersécurité n’ont pas attribué les attaques à un groupe de menaces connu, mais ont épinglé les intrusions sur un adversaire de langue chinoise avec un niveau de confiance faible à moyen basé sur des chevauchements dans le code VBA intégré dans le document Word. Seule une poignée de victimes en Chine et au Pakistan ont été identifiées jusqu’à présent, sur la base des données de télémétrie compilées au cours de l’analyse.

Sans surprise, les attaquants à l’origine de la campagne continuent de rester actifs et de faire évoluer son infrastructure, le groupe enregistrant deux nouveaux domaines en 2021, tous deux redirigeant vers le site Web d’un organisme gouvernemental malais appelé « Terengganu Islamic Foundation », suggérant l’acteur de la menace. peut avoir jeté son dévolu sur des objectifs en Malaisie et en Turquie.

« Nous pensons que ces cyber-attaques sont motivées par l’espionnage, la fin de l’opération étant l’installation d’une porte dérobée dans les ordinateurs de cibles de premier plan de la communauté ouïghoure », a déclaré Lotem Finkelsteen, responsable des menaces chez Check Point. intelligence. «Les attaques sont conçues pour empreinte digitale des appareils infectés … [and] d’après ce que nous pouvons dire, ces attaques sont en cours et une nouvelle infrastructure est en cours de création pour ce qui ressemble à de futures attaques. «