Le chargeur de logiciels malveillants connu sous le nom de Bumblebee est de plus en plus coopté par les acteurs de la menace associés à BazarLoader, TrickBot et IcedID dans leurs campagnes visant à violer les réseaux cibles pour les activités de post-exploitation.

« Les opérateurs de Bumblebee mènent des activités de reconnaissance intensives et redirigent la sortie des commandes exécutées vers des fichiers pour exfiltration », ont déclaré les chercheurs de Cybereason, Meroujan Antonyan et Alon Laufer. a dit dans une rédaction technique.

Bumblebee est apparu pour la première fois en mars 2022 lorsque le Threat Analysis Group (TAG) de Google a démasqué les activités d’un premier courtier d’accès surnommé Exotic Lily, lié au TrickBot et aux plus grands collectifs Conti.

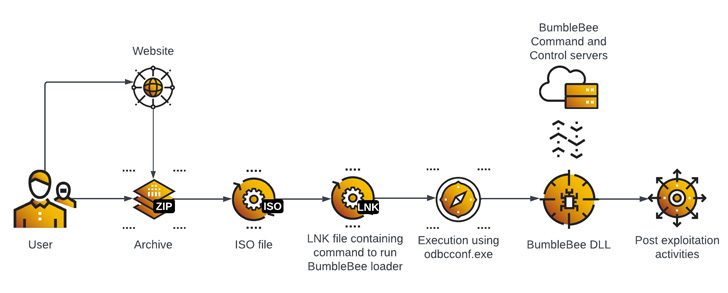

Généralement fourni via un accès initial acquis via des campagnes de harponnage, le mode opératoire a depuis été modifié en évitant les documents contenant des macros au profit des fichiers ISO et LNK, principalement en réponse à la décision de Microsoft de bloquer les macros par défaut.

« La distribution du malware se fait par des e-mails de phishing avec une pièce jointe ou un lien vers une archive malveillante contenant Bumblebee », ont déclaré les chercheurs. « L’exécution initiale repose sur l’exécution de l’utilisateur final qui doit extraire l’archive, monter un fichier image ISO et cliquer sur un fichier de raccourci Windows (LNK). »

Le fichier LNK, pour sa part, contient la commande pour lancer le chargeur Bumblebee, qui est ensuite utilisé comme conduit pour les actions de l’étape suivante telles que la persistance, l’élévation des privilèges, la reconnaissance et le vol d’informations d’identification.

Le cadre de simulation d’adversaire Cobalt Strike est également utilisé lors de l’attaque lors de l’obtention de privilèges élevés sur les terminaux infectés, permettant à l’acteur de la menace de se déplacer latéralement sur le réseau. La persistance est obtenue en déployant le logiciel de bureau à distance AnyDesk.

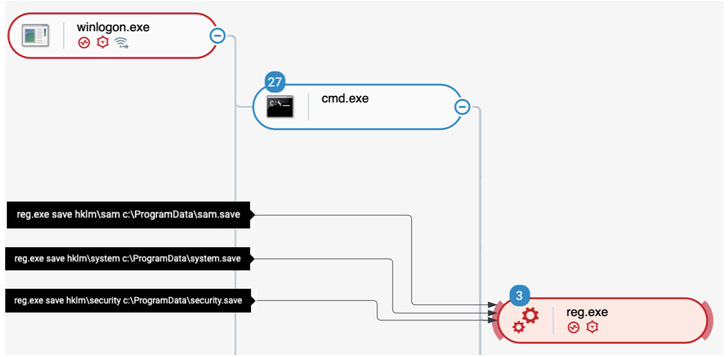

Dans l’incident analysé par Cybereason, les informations d’identification volées d’un utilisateur hautement privilégié ont ensuite été utilisées pour prendre le contrôle du Active Directorysans oublier de créer un compte utilisateur local pour l’exfiltration de données.

« Le temps qu’il a fallu entre l’accès initial et la compromission d’Active Directory était de moins de deux jours », a déclaré la société de cybersécurité. « Les attaques impliquant Bumblebee doivent être traitées comme critiques, […] et ce chargeur est connu pour la livraison de ransomwares. »